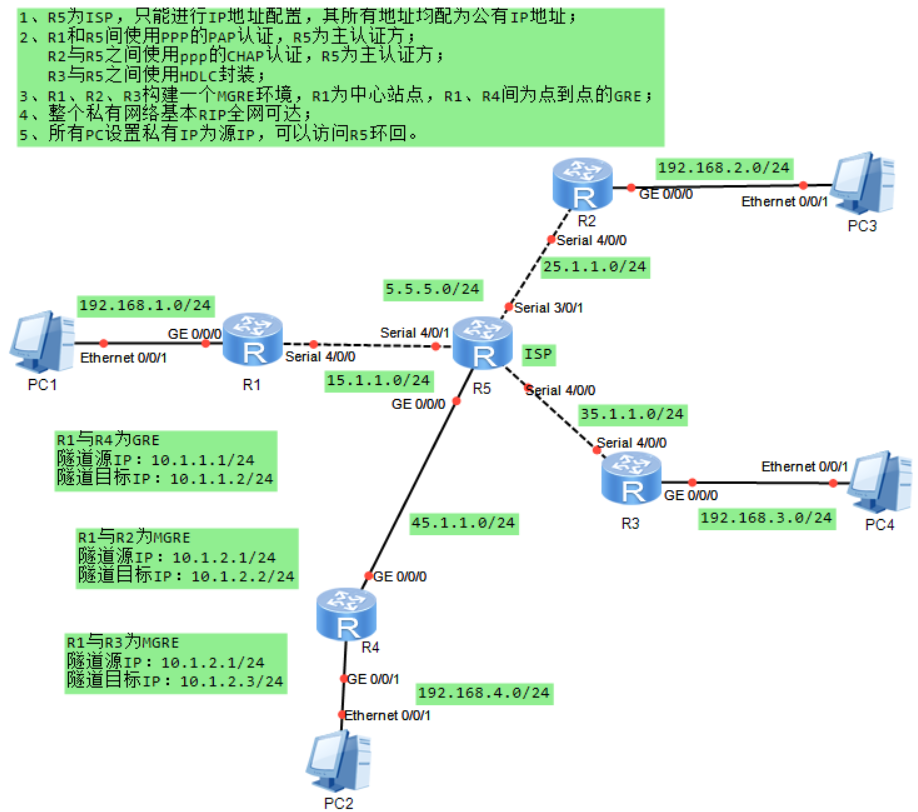

一.实验需求及拓扑图:

二.实验需求分析

根据提供的网络拓扑图和实验要求,以下是对实验需求的详细分析:

R5作为ISP:

- R5只能进行IP地址配置,其所有接口均配置为公有IP地址。

认证方式:

- R1和R5之间使用PPP的PAP认证,R5为主认证方。

- R2与R5之间使用PPP的CHAP认证,R5为主认证方。

- R3与R5之间使用HDLC封装。

GRE隧道配置:

- R1、R2、R3构建一个MGRE环境,R1为中心站点,R1与R4间为点到点的GRE隧道。

私有网络基本可达性:

- 整个私有网络应实现基本的RIP全网可达。

PC访问R5:

- 所有PC设置私有IP为源IP,可以访问R5环回。

具体步骤分解:

R5作为ISP的配置:

- 配置R5的所有接口为公有IP地址。

- 确保R5能够正确路由到其他设备和网络。

认证配置:

- 在R1和R5之间的PPP链路上配置PAP认证,确保R5为主认证方。

- 在R2和R5之间的PPP链路上配置CHAP认证,确保R5为主认证方。

- 在R3和R5之间的链路上使用HDLC封装。

GRE隧道配置:

- 在R1上配置GRE隧道,连接到R4。

- 确保隧道的源IP和目标IP正确配置,保证数据包能够通过隧道传输。

RIP协议配置:

- 在所有路由器上配置RIP协议,确保整个私有网络内的路由信息能够被正确传播和更新。

PC访问R5的配置:

- 设置PC的源IP为私有IP地址。

- 配置相应的路由规则,使得PC能够通过私有网络访问到R5的环回地址。

验证步骤:

验证R5的ISP功能:

- 检查R5的所有接口是否都配置了公有IP地址。

- 测试从外部网络到R5的连通性。

验证认证机制:

- 测试R1和R5之间的PAP认证是否正常工作。

- 测试R2和R5之间的CHAP认证是否正常工作。

- 检查R3和R5之间的HDLC封装是否正确配置。

验证GRE隧道:

- 从R1 ping R4,检查GRE隧道是否正常工作。

- 检查GRE隧道的源IP和目标IP是否正确配置。

验证RIP协议:

- 检查所有路由器的路由表,确保RIP协议已正确传播路由信息。

- 测试不同子网间的通信,确保全网可达。

验证PC访问R5:

- 从PC ping R5的环回地址,检查是否能够成功通信。

- 检查PC的路由表和防火墙规则,确保没有阻止访问R5的规则。

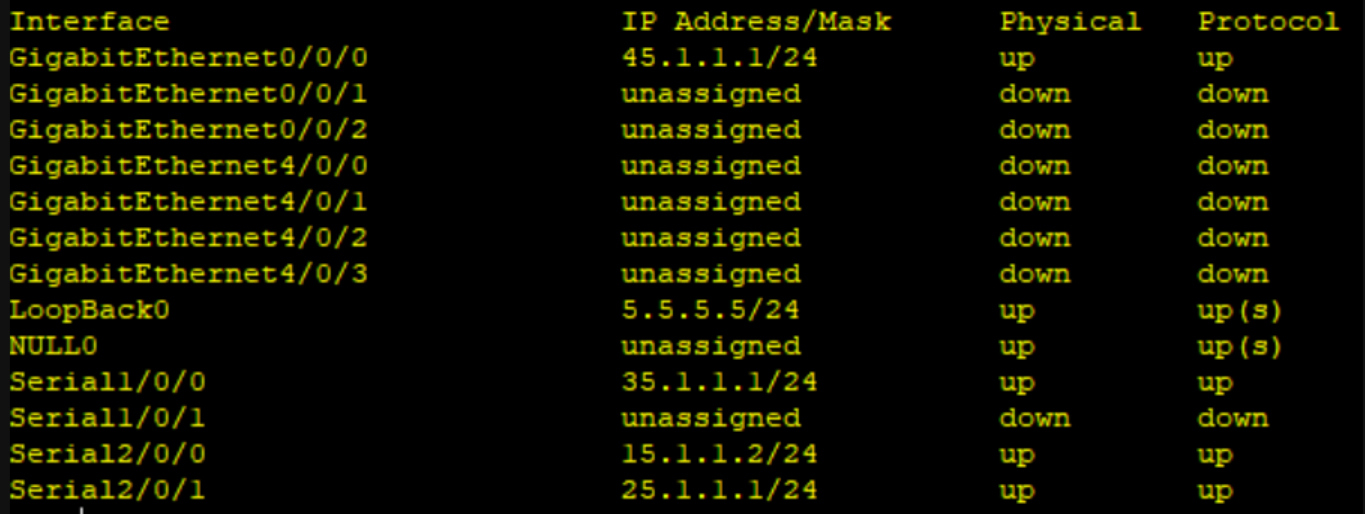

三.实验IP地址划分:

1. 公网地址(R5 作为 ISP,使用公网地址):

R1 与 R5 之间接口:15.1.1.0/24,R1 侧为 15.1.1.1,R5 侧为 15.1.1.2。

R2 与 R5 之间接口:25.1.1.0/24,R2 侧为 25.1.1.2,R5 侧为 25.1.1.1。

R3 与 R5 之间接口:35.1.1.0/24,R3 侧为 35.1.1.2,R5 侧为 35.1.1.1。

R5 与 R4 之间接口:45.1.1.0/24,R5 侧为 45.1.1.2,R4 侧为 45.1.1.1。

2. 私网地址:

R1 连接 PC1 的接口:192.168.1.0/24,R1 侧为 192.168.1.1,PC1 为 192.168.1.2。

R2 连接 PC3 的接口:192.168.2.0/24,R2 侧为 192.168.2.1,PC3 为 192.168.2.2。

R3 连接 PC4 的接口:192.168.3.0/24,R3 侧为 192.168.3.1,PC4 为 192.168.3.2。

R4 连接 PC2 的接口:192.168.4.0/24,R4 侧为 192.168.4.1,PC2 为 192.168.4.2。

3. GRE 隧道地址:

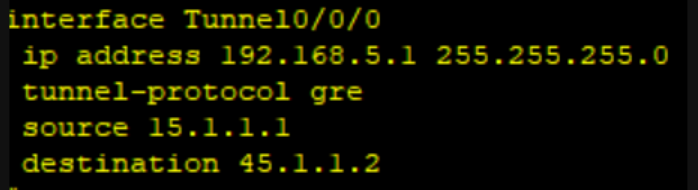

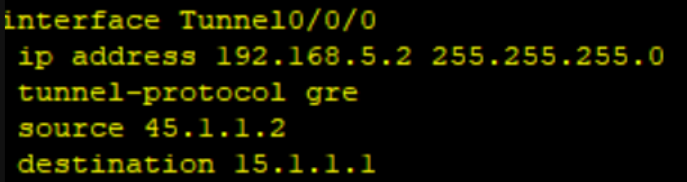

R1 与 R4 的 GRE 隧道:源地址 15.1.1.1/24(R1),目标地址 45.1.1.2/24(R4)。

Tunnel接口:192.168.5.1(R1),192.168.5.2(R2)

4. MGRE 隧道地址:

R1 与 R2 的 MGRE 隧道:源地址 15.1.1.1/24(R1),目标地址 25.1.1.2/24(R2)。

Tunnel接口:192.168.6.1(R1),192.168.6.2(R2)

R1 与 R3 的 MGRE 隧道:源地址 15.1.1.1/24(R1),目标地址 35.1.1.2/24(R3)。

Tunnel接口:192.168.6.1(R1),192.168.6.3(R2)

5. 结果

四.配置命令

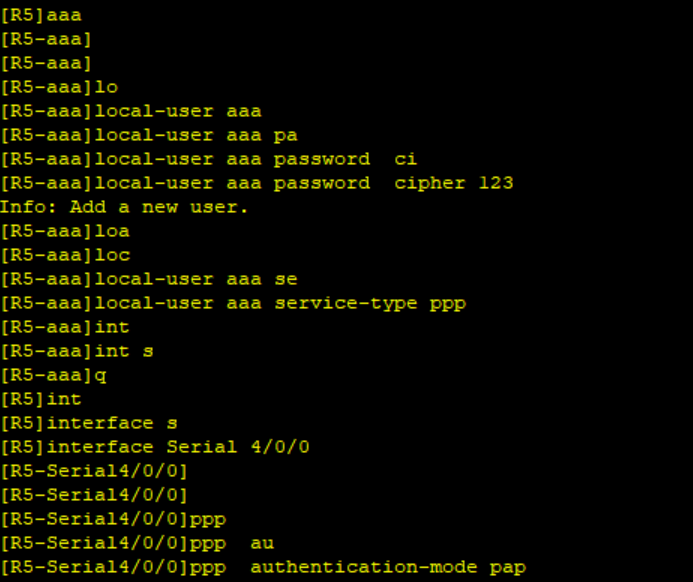

ppp认证

1.R5与R1:

认证方:

[R5]aaa[R5-aaa]local-user aaa password cipher aaa123[R5-aaa]local-user aaa service-type ppp[R5]int Serial 2/0/0 [R5-Serial2/0/0]ppp authentication-mode pap

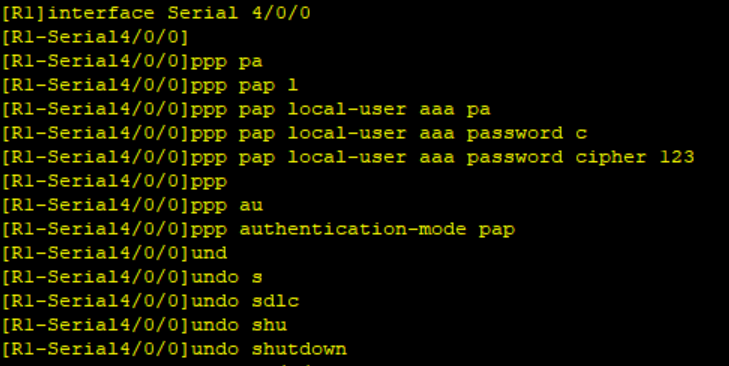

被认证方:

[R1]interface Serial 2/0/0[R1-Serial2/0/0]ppp pap local-user aaa password cipher aaa123[R1-Serial2/0/0]ppp authentication-mode pap[R1-Serial2/0/0]undo shutdown

2.R5与R2:

认证方:

[R5]aaa[R5-aaa]local-user bbb password cipher bbb123[R5-aaa]local-user bbb service-type ppp[R5]int Serial 2/0/1 [R5-Serial2/0/1]ppp authentication-mode chap结果如上

被认证方:

[R2]interface Serial 2/0/1[R2-Serial2/0/1]ppp pap local-user bbb password cipher bbb123[R2-Serial2/0/1]ppp authentication-mode chap[R2-Serial2/0/1]undo shutdown结果如上

3.R5与R3:

认证方:

[R5]aaa[R5-aaa]local-user ccc password cipher ccc123[R5-aaa]local-user ccc service-type ppp[R5]int Serial 1/0/0 [R5-Serial1/0/0]ppp authentication-mode chap[R5-Serial1/0/0]link-protocol hdlc结果如上

被认证方:

[R3]interface Serial 1/0/0[R3-Serial1/0/0]ppp pap local-user ccc password cipher ccc123[R3-Serial1/0/0]ppp authentication-mode chap[R3-Serial1/0/0]undo shutdown结果如上

静态路由

[R1]ip route-static 0.0.0.0 0 15.1.1.2[R2]ip route-static 0.0.0.0 0 25.1.1.1[R3]ip route-static 0.0.0.0 0 35.1.1.1[R4]ip route-static 0.0.0.0 0 45.1.1.1

Gre与Mgre

1.R1与R4之间的GRE配置:

R1:

R4:

再配置静态路由:目的为对端的私网网段,下一跳为对端的隧道地址

![]()

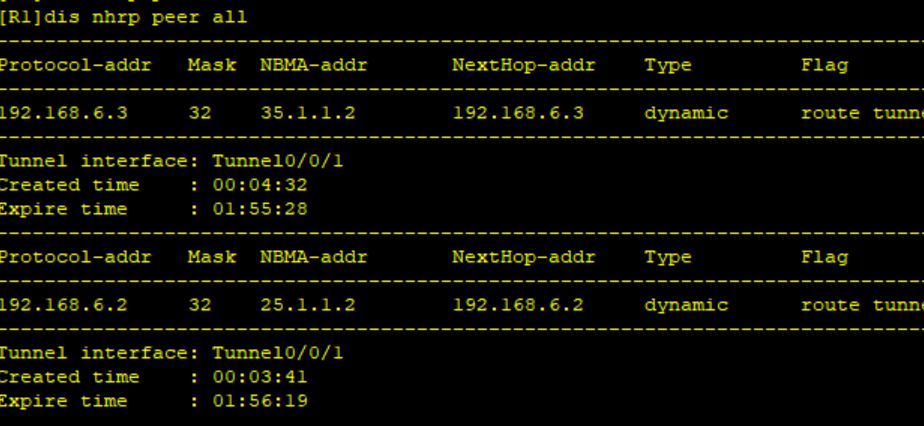

2.R1,R2,R3之间的MGRE配置:

[R1]int Tunnel 0/0/1[R1-Tunnel0/0/1]ip add 192.168.6.1 24[R1-Tunnel0/0/1]tunnel-protocol gre p2mp[R1-Tunnel0/0/1]source 15.1.1.1

[R2]int Tunnel 0/0/1[R2-Tunnel0/0/1]ip add 192.168.6.2 24[R2-Tunnel0/0/1]tunnel-protocol gre p2mp[R2-Tunnel0/0/1]source 25.1.1.2

[R3]int Tunnel 0/0/1[R3-Tunnel0/0/1]ip add 192.168.6.3 24[R3-Tunnel0/0/1]tunnel-protocol gre p2mp[R3-Tunnel0/0/1]source 35.1.1.2中心站点配置:

[R1-Tunnel0/0/1]nhrp network-id 100分支站点配置:

[R2]int Tunnel 0/0/1[R2-Tunnel0/0/1]nhrp network-id 100[R2-Tunnel0/0/1]nhrp entry 192.168.6.1 15.1.1.1 register[R3]int Tunnel 0/0/1[R3-Tunnel0/0/1]nhrp network-id 100[R3-Tunnel0/0/1]nhrp entry 192.168.6.1 15.1.1.1 register查看

五.验证

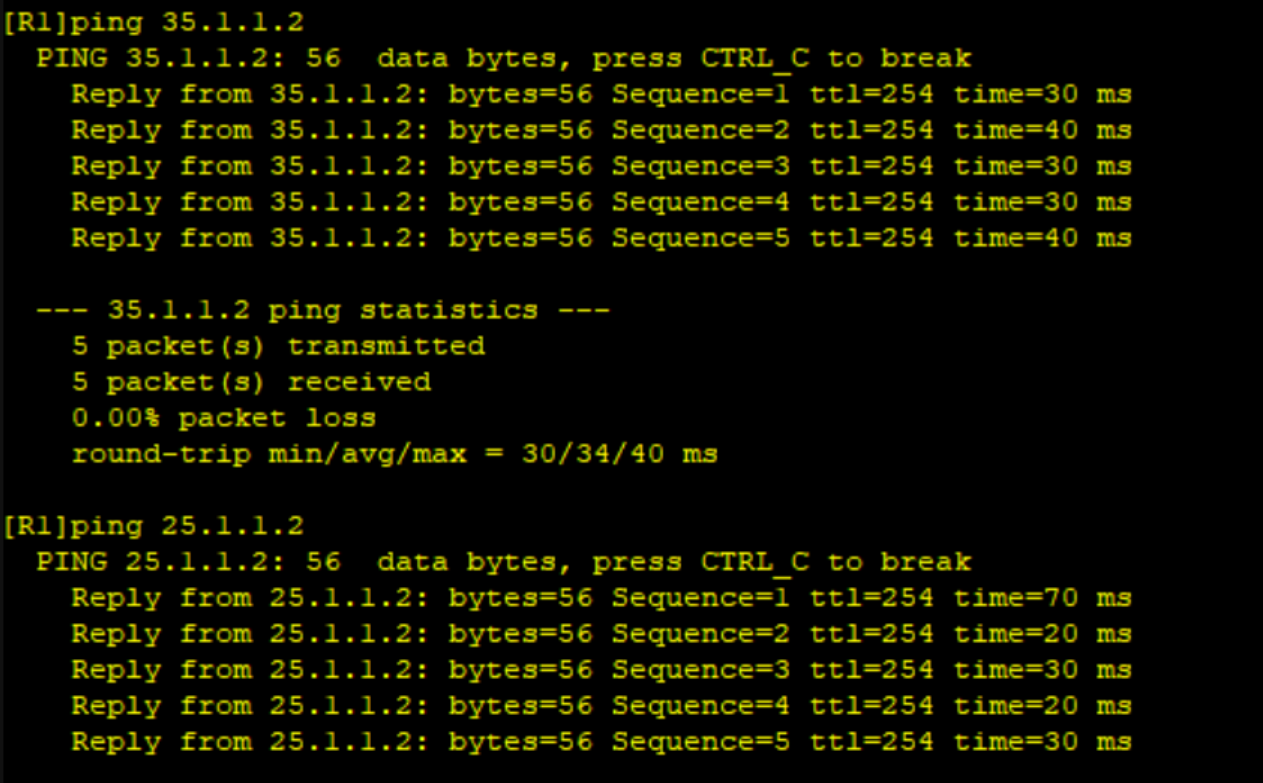

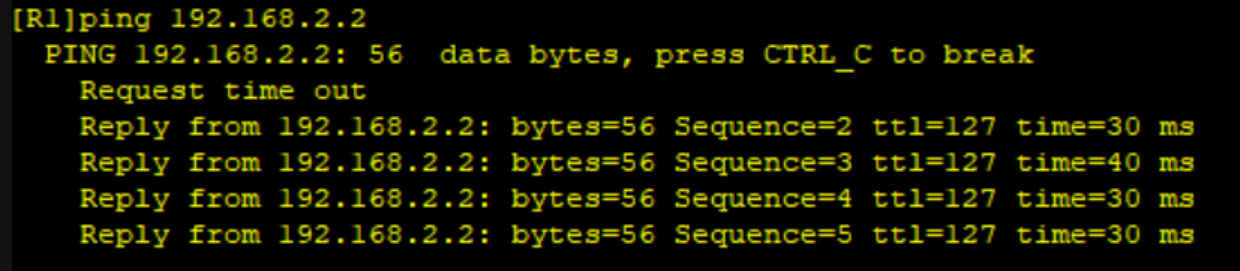

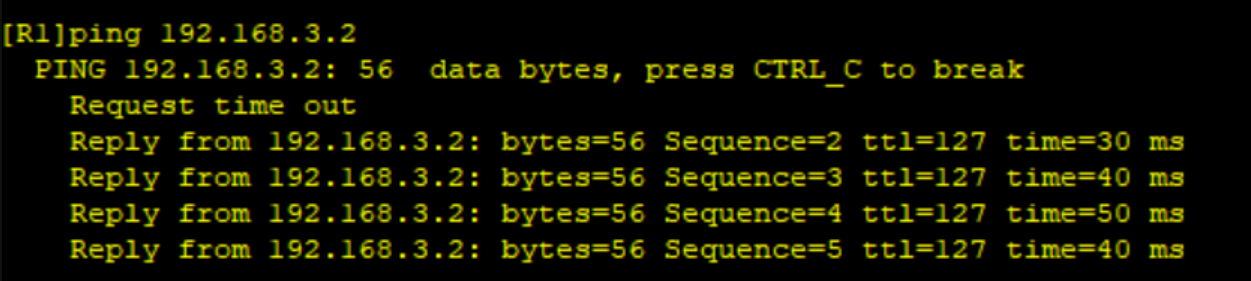

1.R1pingR2和R3

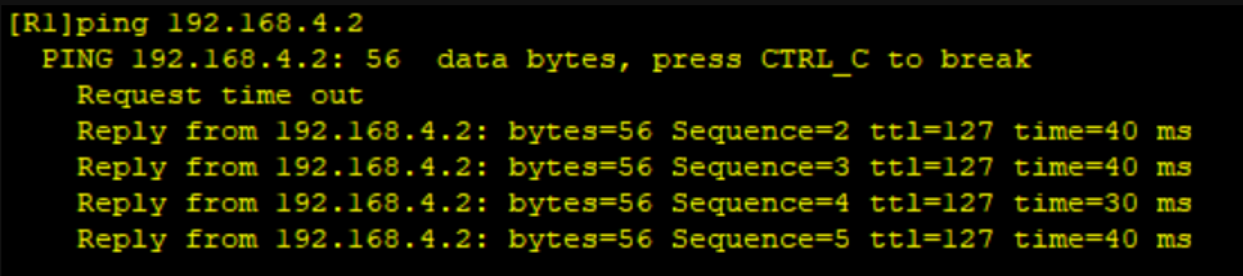

2.R1pingR4 Pc端

可通

)

线程控制:互斥与同步)

部署和使用MongoDB)

TestCenter 2U硬件安装及机箱加电_双极未来)

)

(含删除)(脚本))