简单易实现的数据校验方法Checksum

在数据传输中,Checksum(校验和) 扮演着 “数据完整性哨兵” 的角色。它的主要作用是 快速检测数据在传输过程中是否发生了错误 。

下面我将详细解释它的作用、工作原理、优缺点以及典型应用。

核心作用:错误检测

想象一下你要寄送一个重要的数字清单。为了确保对方收到后清单内容没错,你会在包裹里附上一张纸条,写着清单上所有数字的总和。对方收到后,会重新计算一遍总和,如果和你纸条上的数字对不上,他就知道传输过程中肯定出错了。

Checksum就是那个“总和”,它的核心作用就是提供一种简单快捷的方法来验证数据块在传输后是否与原始数据一致。

它是如何工作的?

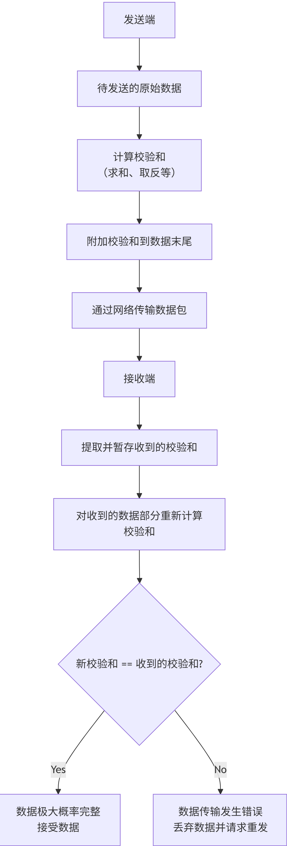

Checksum的工作流程遵循一个清晰的闭环,如下图所示,确保了端到端的完整性验证:

整个过程体现了通信协议中经典的“请求-响应”或“发送-确认”机制,checksum是触发重传决策的关键信号。

Checksum的优缺点

优点:

- 计算简单,速度快 :算法通常只是加法和取反,对CPU计算资源消耗极低,无论是软件实现还是硬件实现都非常高效。

- 开销小 :附加在数据尾部的校验和本身很短(通常是16位或32位),相对于整个数据包来说,增加的额外负担(Overhead)很小。

缺点:

- 检错能力有限 :这是它最大的弱点。对于某些类型的错误,它无法检测出来。

- 误判平衡 :如果数据中两个不同位置的数据发生改变,且改变的值相互抵消(例如,一个字节增加3,另一个字节减少3),那么求和结果可能不变,导致错误无法被发现。

- 顺序错误 :如果数据块内的字节顺序被重新排列,校验和可能保持不变。(例如,数据

[A, B, C, D]被错误地传成了[B, A, D, C],总和可能不变)。

- 只能检错,不能纠错 :Checksum只能告诉你数据“坏了”,但无法知道是哪一个比特错了,因此无法自动修复错误。发现错误后,唯一的补救措施是 丢弃错误数据并请求发送方重传 。

- 安全性弱 :Checksum并非为安全设计,它很容易被伪造。如果有人恶意篡改数据,同时也可以相应地修改校验和,从而让接收方无法察觉。因此它不能用于验证数据的真实性(认证)和来源(身份验证),这是加密散列函数(如MD5, SHA系列) 的工作。

典型应用场景

尽管有缺点,但其简单高效的优点使其在众多场景中广泛应用:

- TCP/IP协议族 :这是最著名的例子。

- TCP头和IP头都有16位的校验和字段,用于保护协议头部的完整性,确保路由正确。

- UDP协议也有可选的校验和。

- 网络文件传输 :如TFTP(简单文件传输协议)使用校验和来验证每个数据块的正确性。

- 操作系统和应用程序 :在拷贝文件或进行内部通信时,有时会用校验和进行快速验证。

- 嵌入式系统 :在单片机等资源受限的环境中,checksum因其简单性而备受青睐。

与其他校验方式的对比

| 特性 | Checksum(校验和) | CRC(循环冗余校验) | ECC(错误纠正码) |

|---|---|---|---|

| 主要功能 | 错误检测 | 错误检测 | 错误检测与纠正 |

| 计算复杂度 | 非常低 (加法) | 中等(移位、异或) | 高 (复杂编码) |

| 检错能力 | 较弱 | 非常强 | 极强(且能纠错) |

| 数据冗余 | 低(16/32位) | 低(16/32位) | 高(需大量校验位) |

| 典型应用 | TCP/IP头部 | 以太网帧、SSD、ZIP文件 | 服务器内存、SSD闪存 |

总结

总而言之,Checksum是数据传输中一位轻量级的 “哨兵” 。它的作用不是万无一失的防护,也不是加密安全,而是提供一种低成本、高效率的初步完整性检查手段。对于许多常见应用而言,它在简单性和有效性之间取得了完美的平衡,这解释了为何它至今仍是网络通信基础协议中不可或缺的一部分。

语法 glue函数)

入门:用DeePMD-kit加速亿级原子模拟)