靶场使用

将压缩包解压到一个文件夹中,用虚拟机应用新建虚拟机,扫描虚拟机,扫描那个文件夹,就可以把虚拟机扫出来了,然后启动虚拟机

这时候靶场启动后,咱们现在要找到这个靶场。

靶场是网页形式的,我们要找他,首先需要找到靶场的IP地址已经开发的端口才能访问:

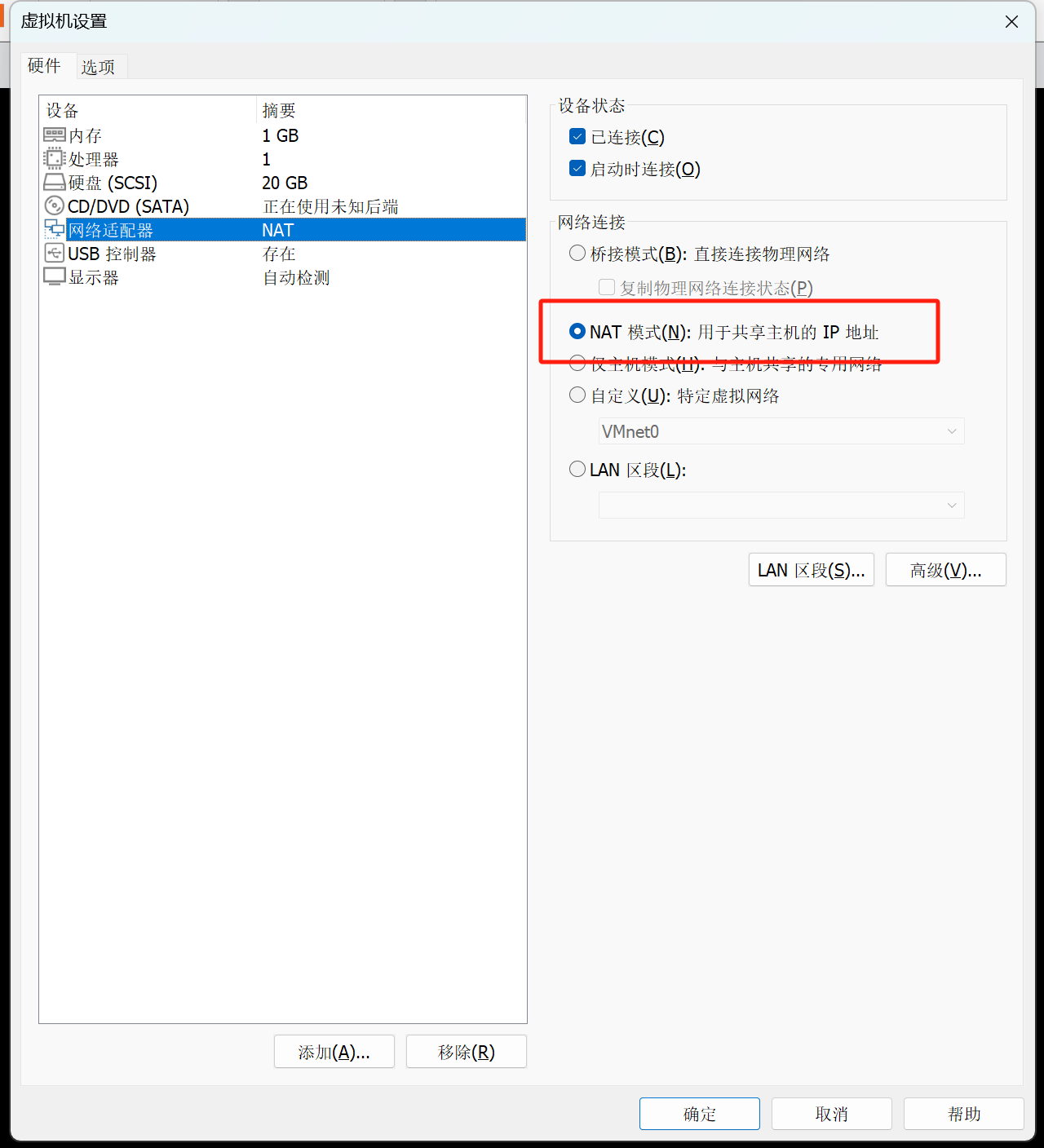

怎么找呢?我们看他的网段,查看该虚拟机的网络连接形式,右键左侧虚拟机名字,点设置,点网络适配器:

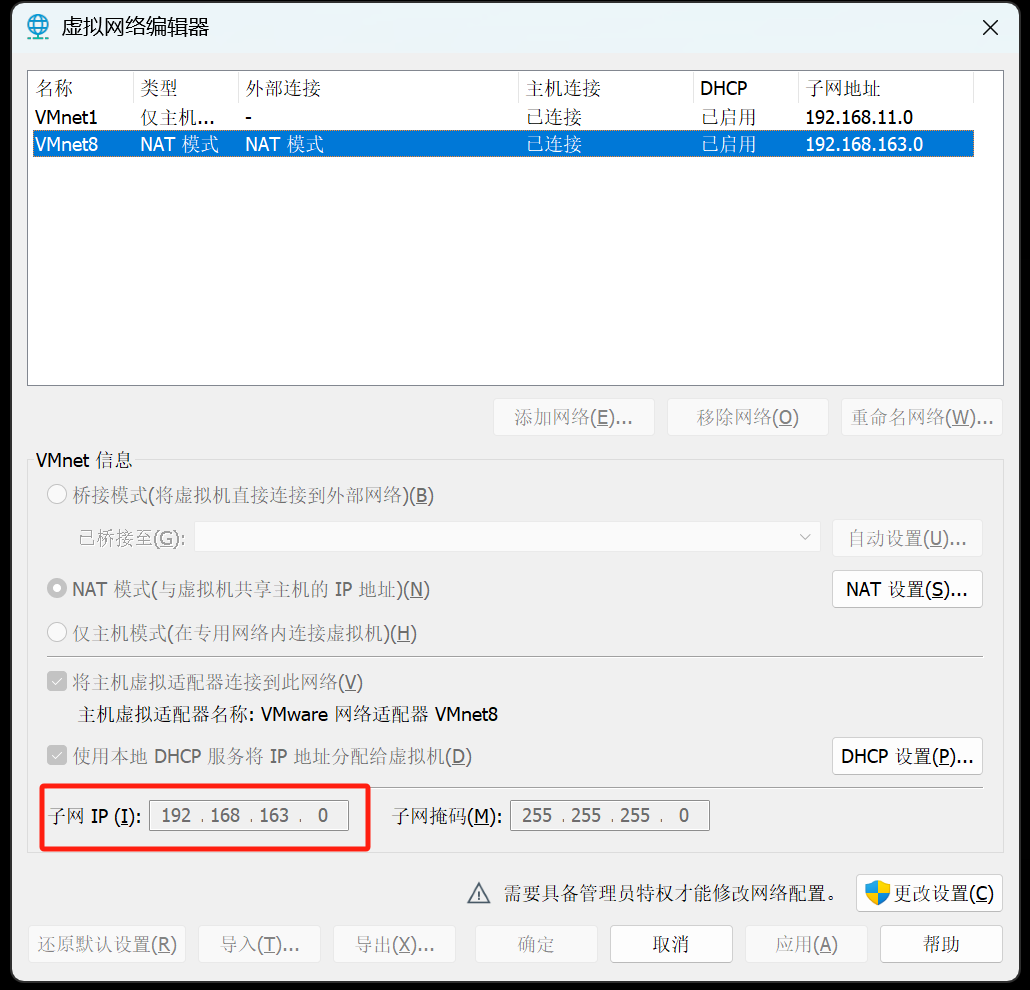

看出是nat模式。我们再点上方编辑,虚拟网络编辑器,nat模式

看到子网为192.168.163.1-192.168.163.255

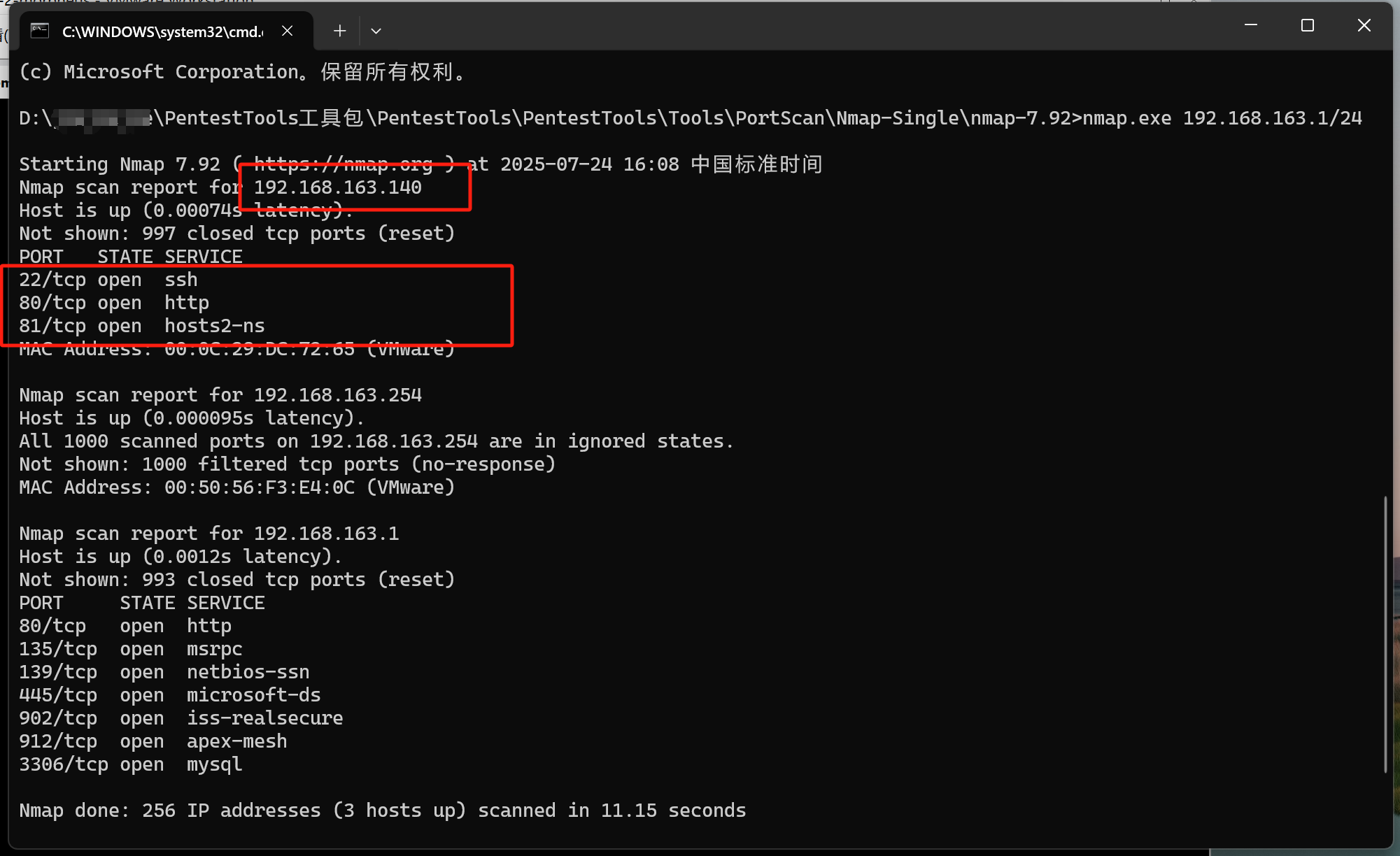

我们用Nmap工具扫描一下这个网段:命令:nmap.exe 192.168.163.1/24:

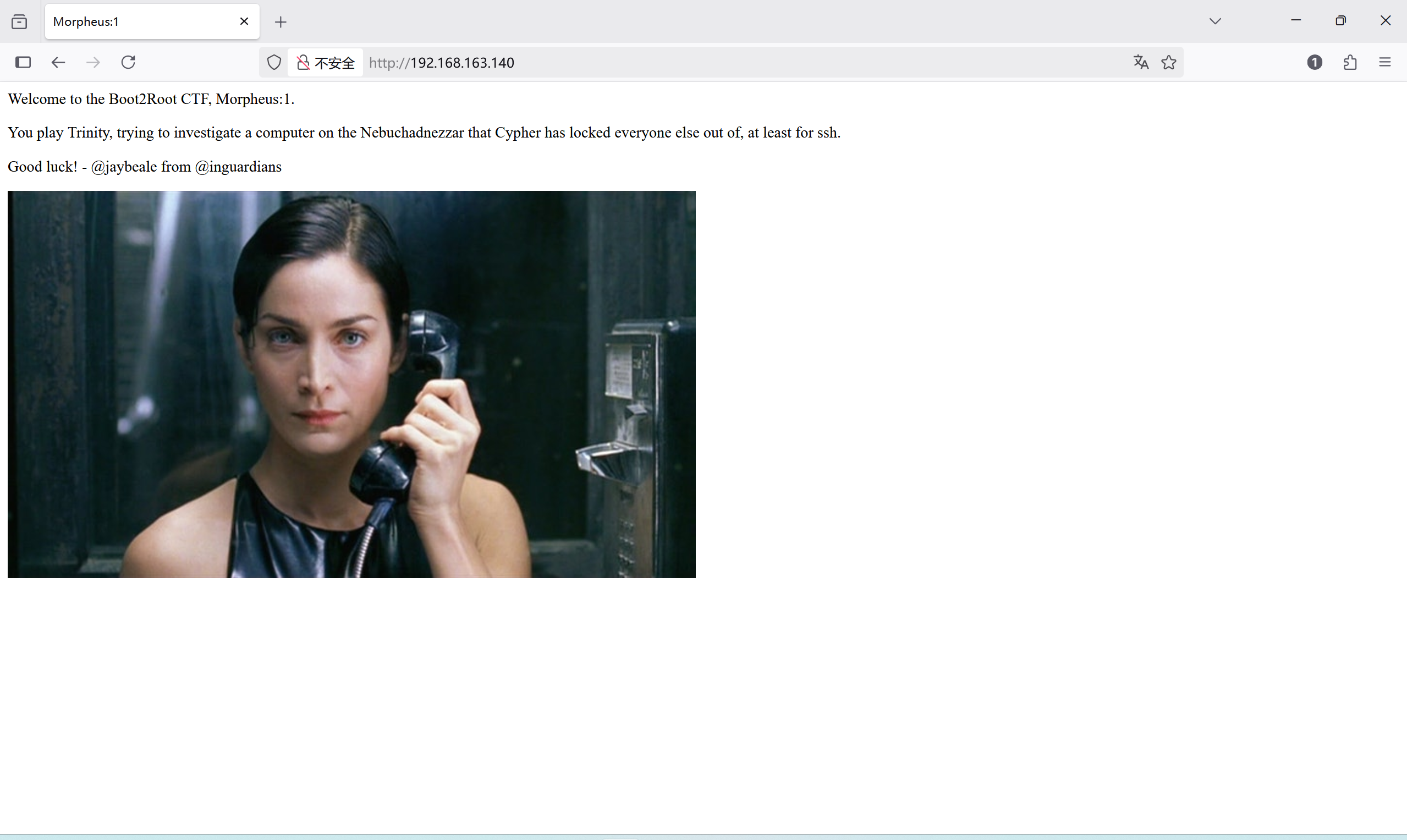

看见除了主机地址和广播地址就是靶场地址了,咱们浏览器访问一下,他的各个端口,发现就80的有用,页面如下

靶场攻略

扫描页面

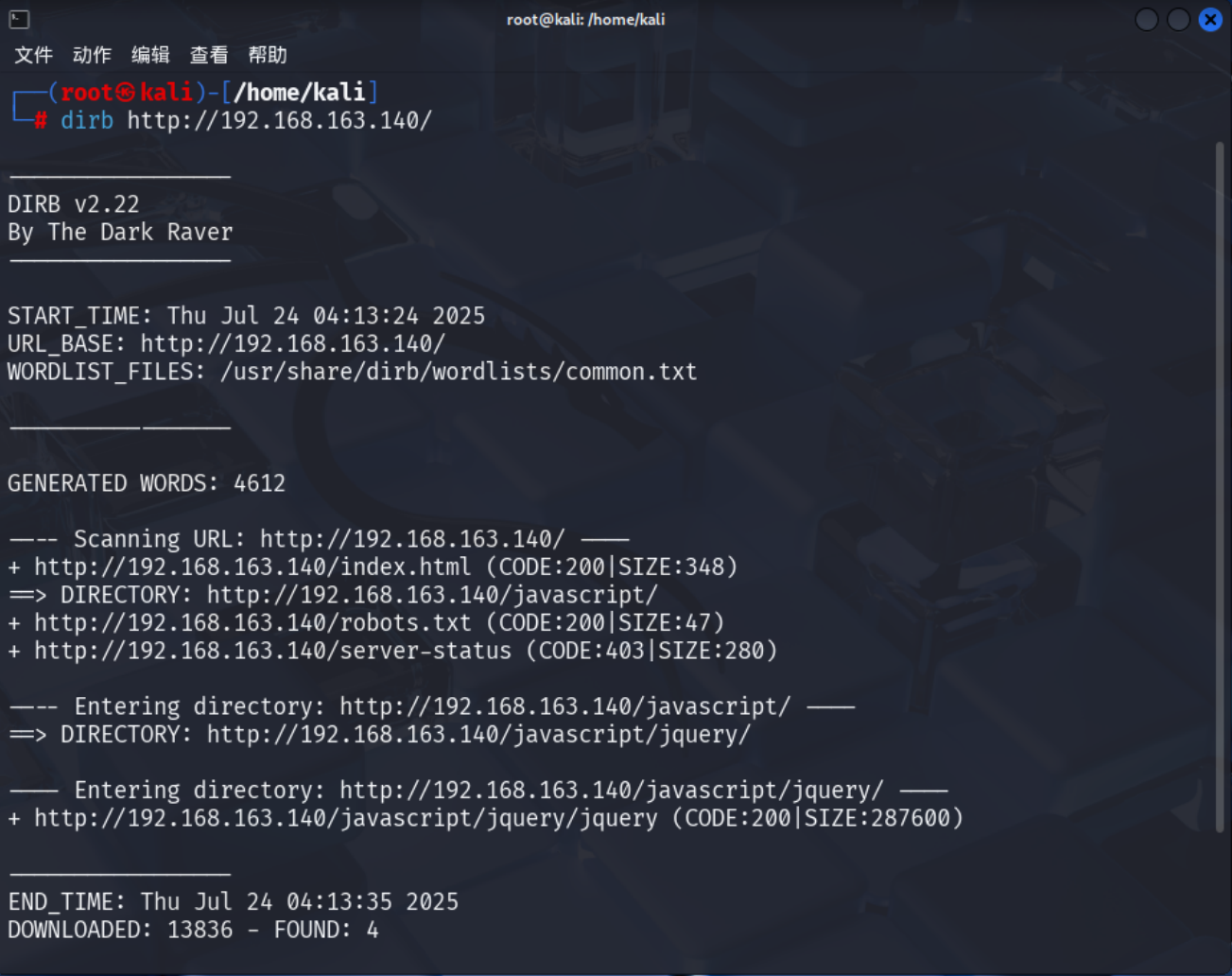

咱们用kali自带的dirb工具扫一下他的页面

扫出来四个,挨个访问一下

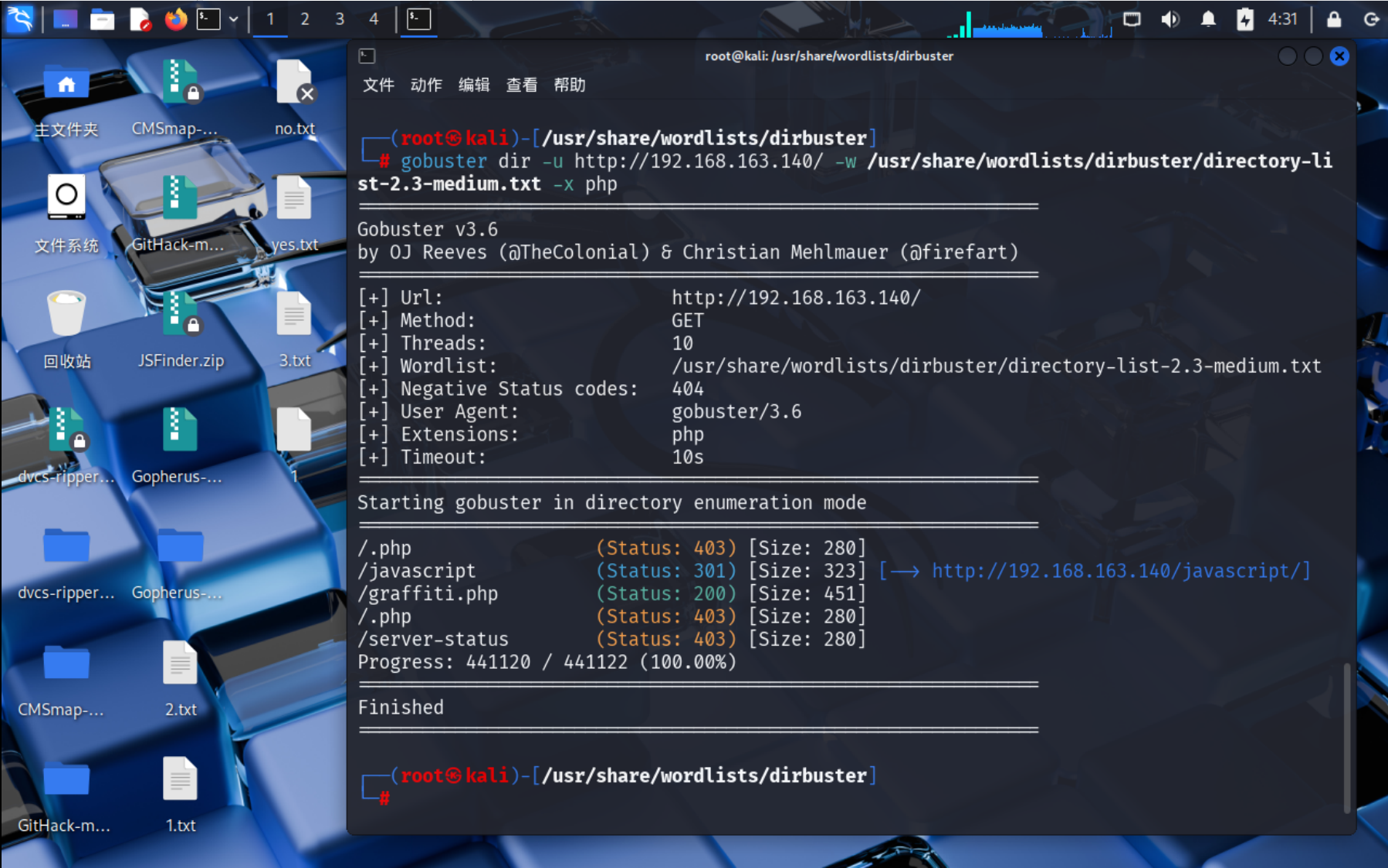

两个出来了但是没什么用,其他的是403,robots页面提示我们继续找,那可能是还有页面没有扫到,我们加大马力使用gobuster 爆破工具

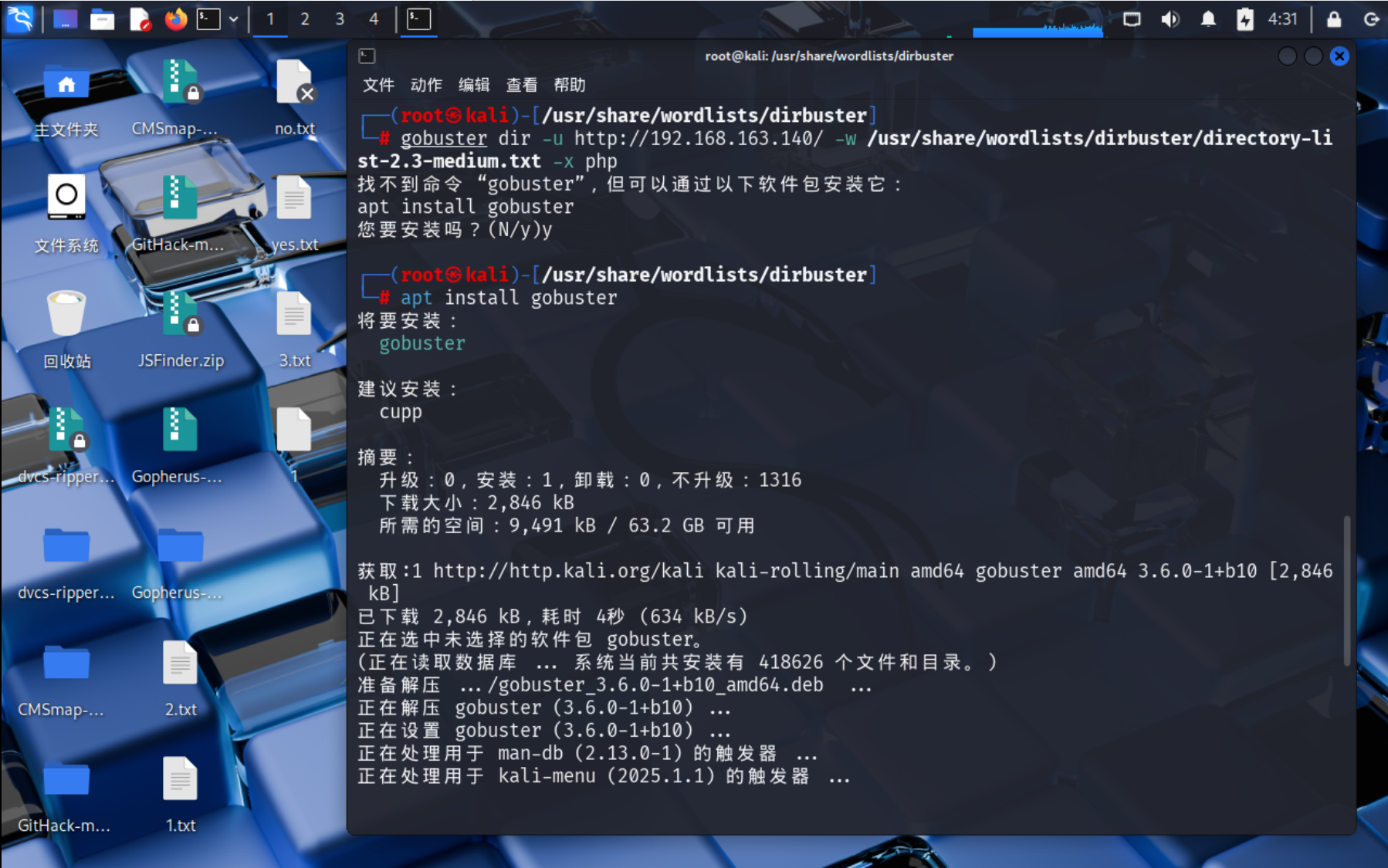

如果之前没用过需要先下载,输入apt install gobuster

然后执行命令gobuster dir -u http://192.168.163.140/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php

扫出来了五个页面,挨个试一下就只有graffiti.php有用

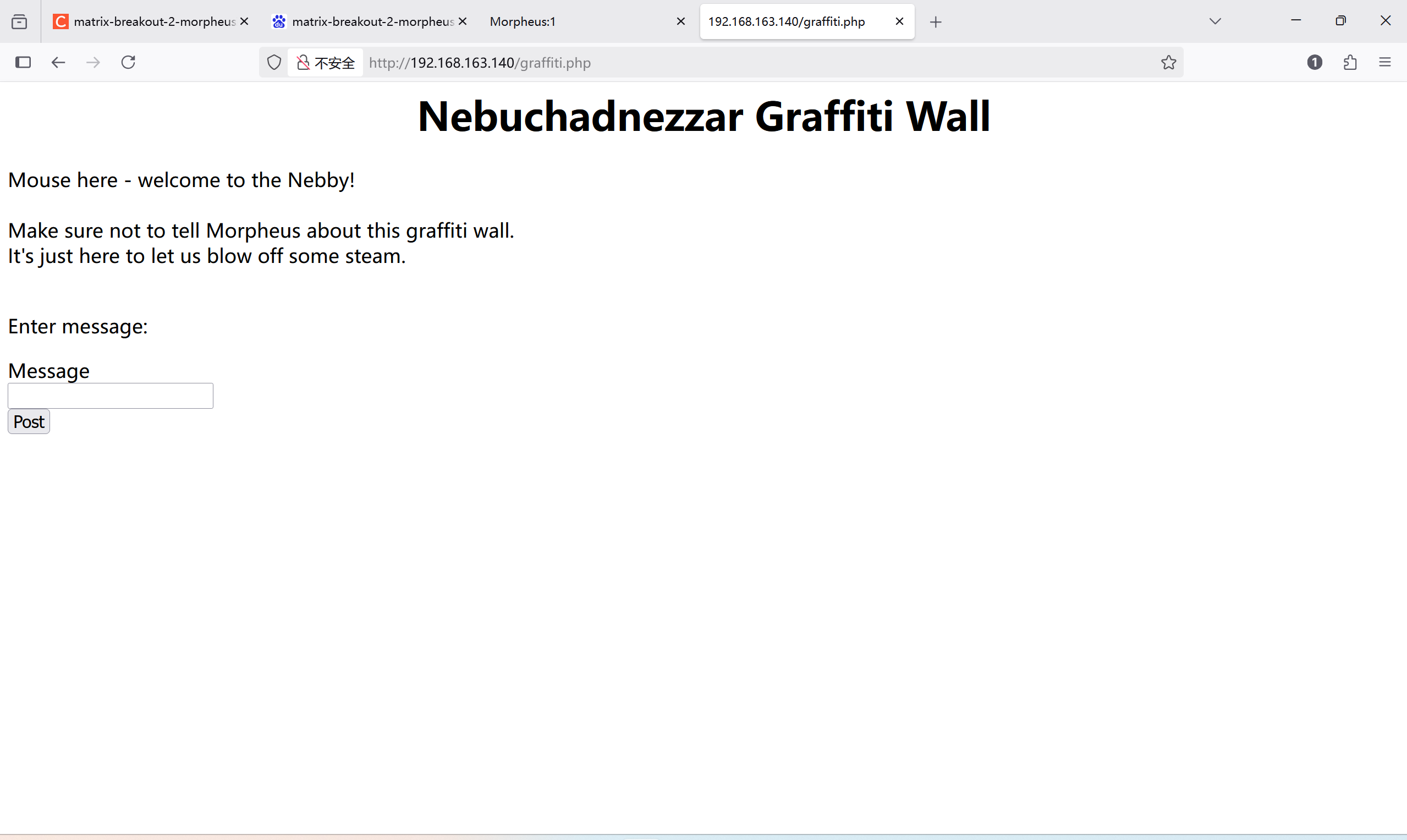

漏洞挖掘

看样子这是一个留言板,那我们先试一下xss漏洞输入<script>alert(1)</script>,会有弹窗。可以确定他有xss漏洞,xss漏洞可以用来窃取用户cookie,如果你JavaScript水平足够厉害你甚至可以控制其他用户的浏览器!可惜博主JavaScript水平一般,这个靶场也只有博主一个人在用,就不演示了。

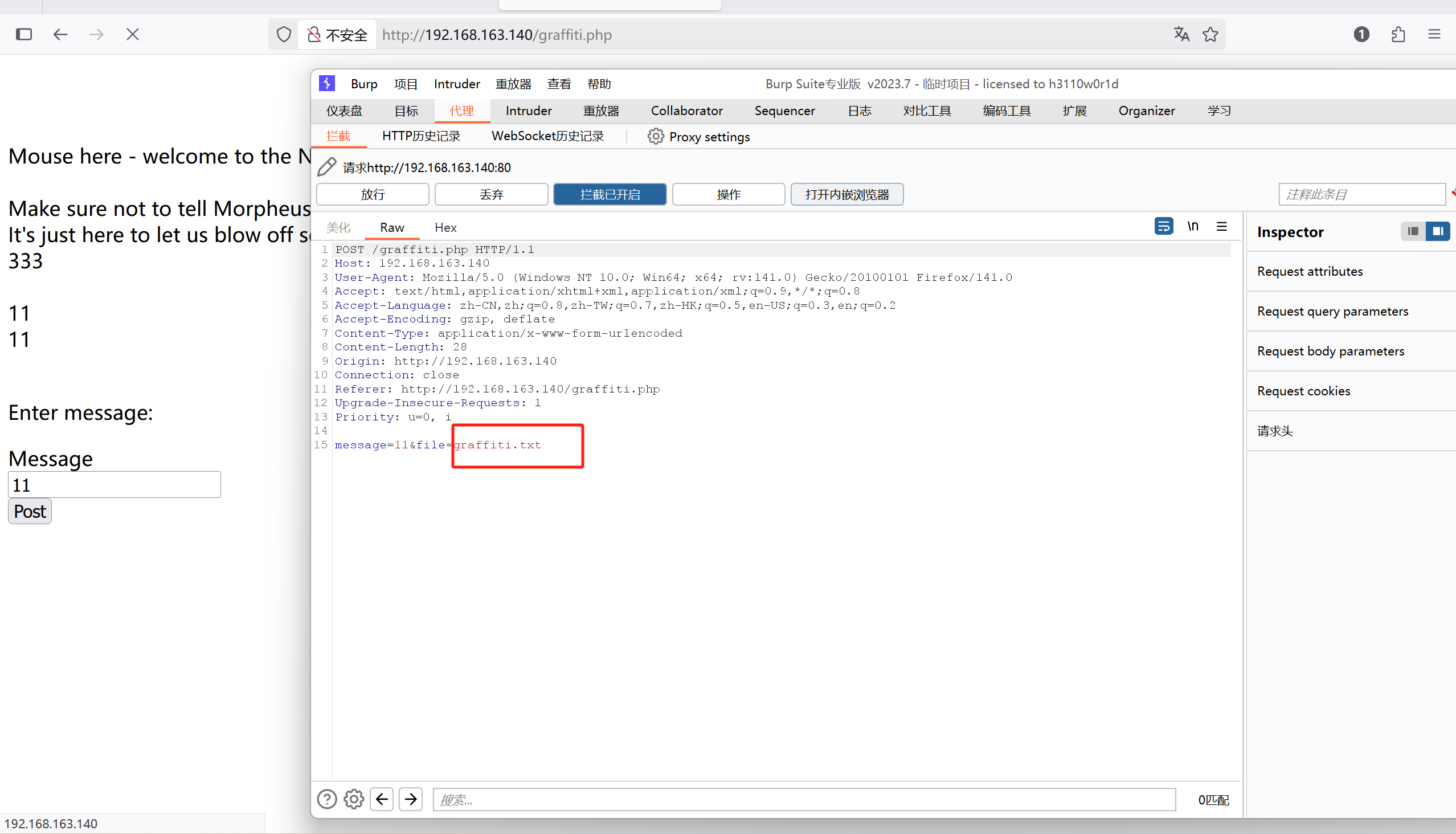

我们输入11,抓个包看看

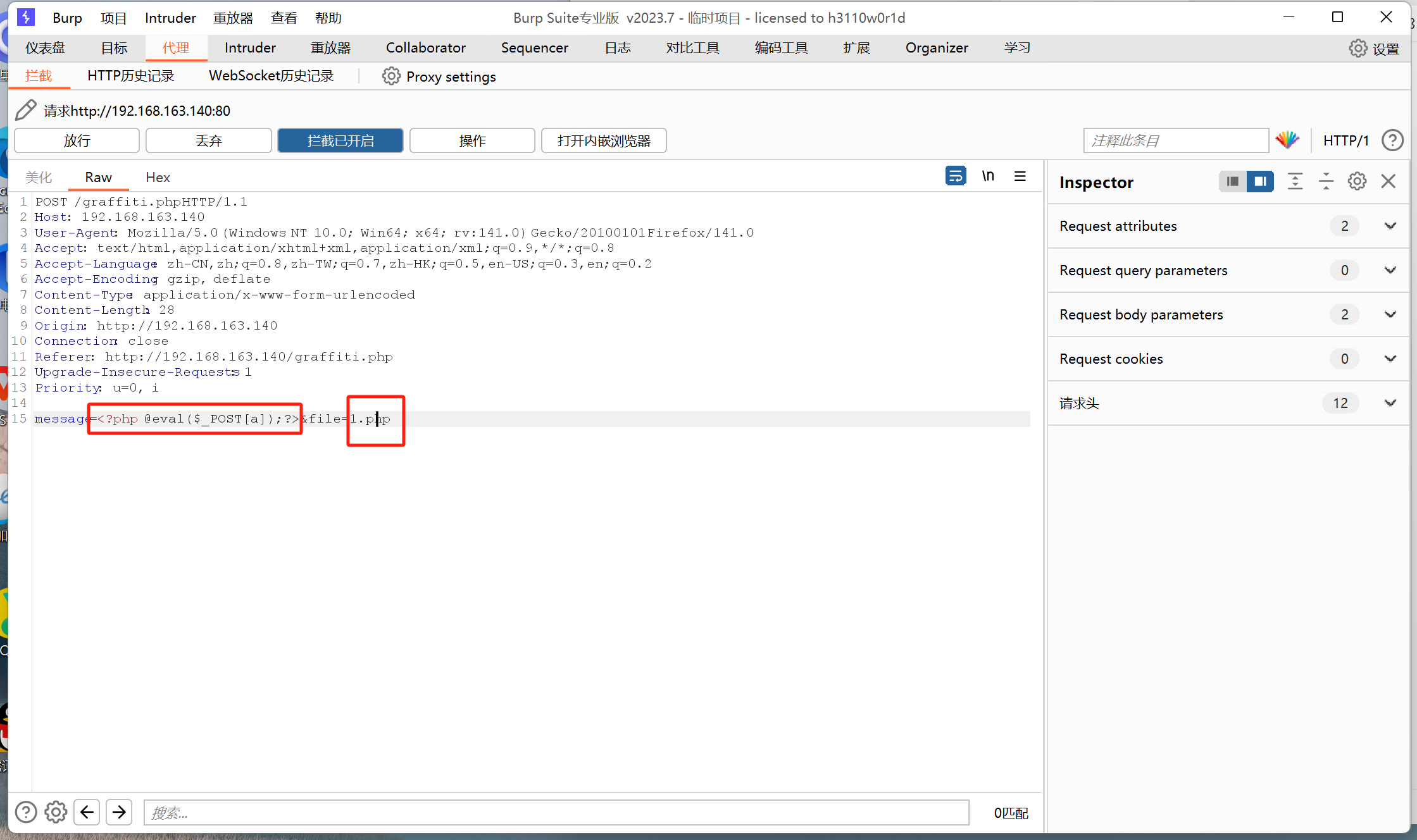

然后我们居然可以在数据包里看见输入内容和输入文件!我们那改一下,把输入内容改成一句话木马,把输入文件改成1.php

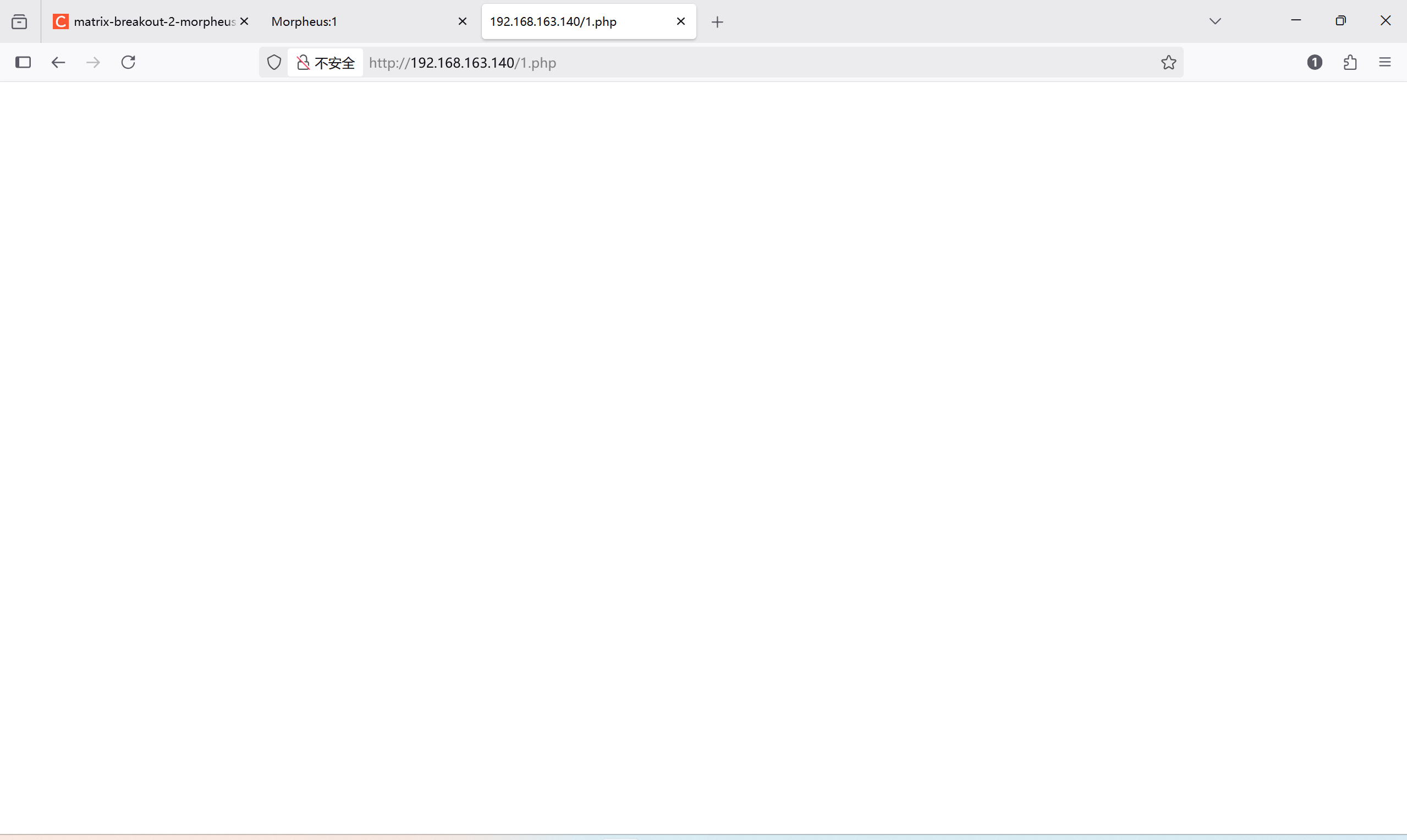

访问一下1.php

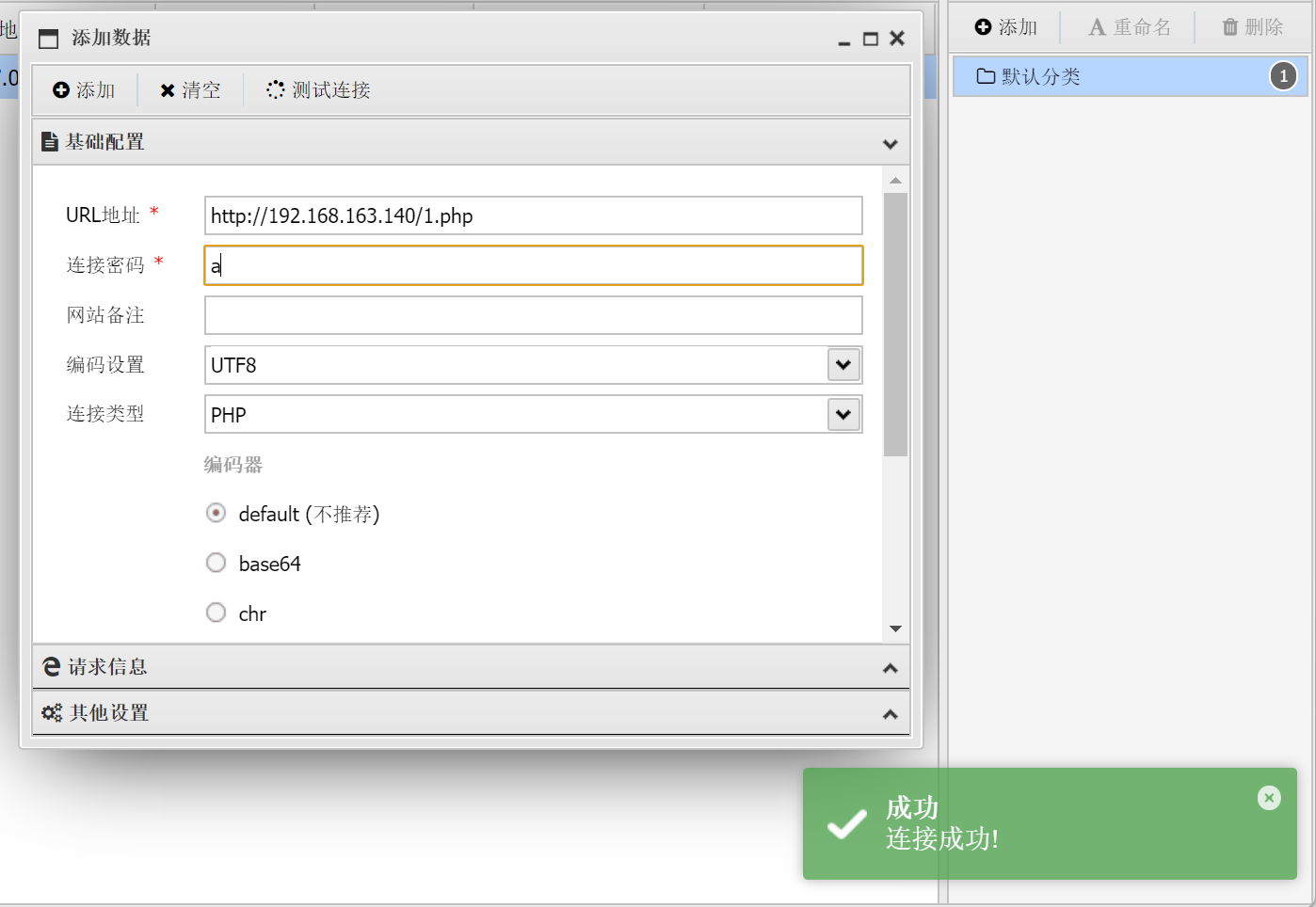

居然访问到了,我们试着拿工具连一下

木马连接成功。博主目前只学到了这里,后面的提权就不说了。

)

)

` 和 `destroy()` 的区别)

![[RPA] 日期时间练习案例](http://pic.xiahunao.cn/[RPA] 日期时间练习案例)

)

系统)