Android 系统的“基本安全属性”可概括为 “设备可信、应用隔离、权限最小、数据加密、持续更新” 五大类。下面从 硬件 → 系统 → 应用 → 数据 → 运维 五个层面,用一句话+一句话的方式帮你快速掌握:

1. 硬件层:信任根(Root of Trust)

Boot ROM + AVB

开机第一行代码固化在 SoC 里,无法被刷写;后续每一级分区都用 AVB 签名校验,一旦篡改即拒绝启动。硬件安全模块(HSM/TEE)

指纹、人脸、支付密钥全部跑在 TrustZone TEE 或 StrongBox 专用芯片里,主系统无法读取。

2. 系统层:沙箱 + 权限

应用沙箱(UID 隔离)

每个 App 独占一个 Linux UID,默认无权访问其他 App 或系统文件。权限模型(Install-time + Runtime)

普通权限自动授予,危险权限(定位、摄像头、通讯录)必须运行时弹窗,用户可随时撤销。SELinux + seccomp

即使 App 被攻破,也只能在最小策略范围内活动,无法提权到 root。

3. 应用层:签名与 API 保护

APK 签名 v3/v4

系统安装时校验开发者证书,防止二次打包;更新包必须同一证书,否则拒绝覆盖。Intent 过滤 + 组件导出

通过exported=false或permission标签,防止组件被任意调用。Play Protect 云端扫描

Google Play 与系统级扫描服务实时查杀恶意代码。

4. 数据层:加密与密钥管理

文件级加密(FBE)

设备解锁前即对 /data 分区做 AES-256-XTS 加密,文件钥匙存在 Keymaster;锁屏即钥匙失效。凭证加密(CE/DE)

用户锁屏密码派生密钥,暴力破解需 72 小时限速;支持硬件防暴力计数器。Backup 加密 & Auto-erase

云端备份用客户端派生密钥加密;连续输错密码 30 次即触发自动恢复出厂。

5. 运维层:补丁与漏洞管理

月度安全公告 + OTA

Google 每月发布 Android Security Bulletin,厂商 90 天内必须推送补丁;Pixel 设备直接每月首周更新。Mainline 模块

关键系统组件(媒体编解码器、蓝牙、Wi-Fi)拆成 APEX 模块,可像 App 一样在后台静默更新。漏洞赏金(Vulnerability Rewards)

Google 最高奖励 25 万美元 远程 root 链漏洞,推动社区持续挖掘。

一张脑图总结

硬件:Boot ROM → AVB → TEE/StrongBox

系统:沙箱 UID → SELinux → 权限弹框

应用:APK 签名 → Intent 过滤 → Play Protect

数据:FBE → CE/DE → Backup 加密

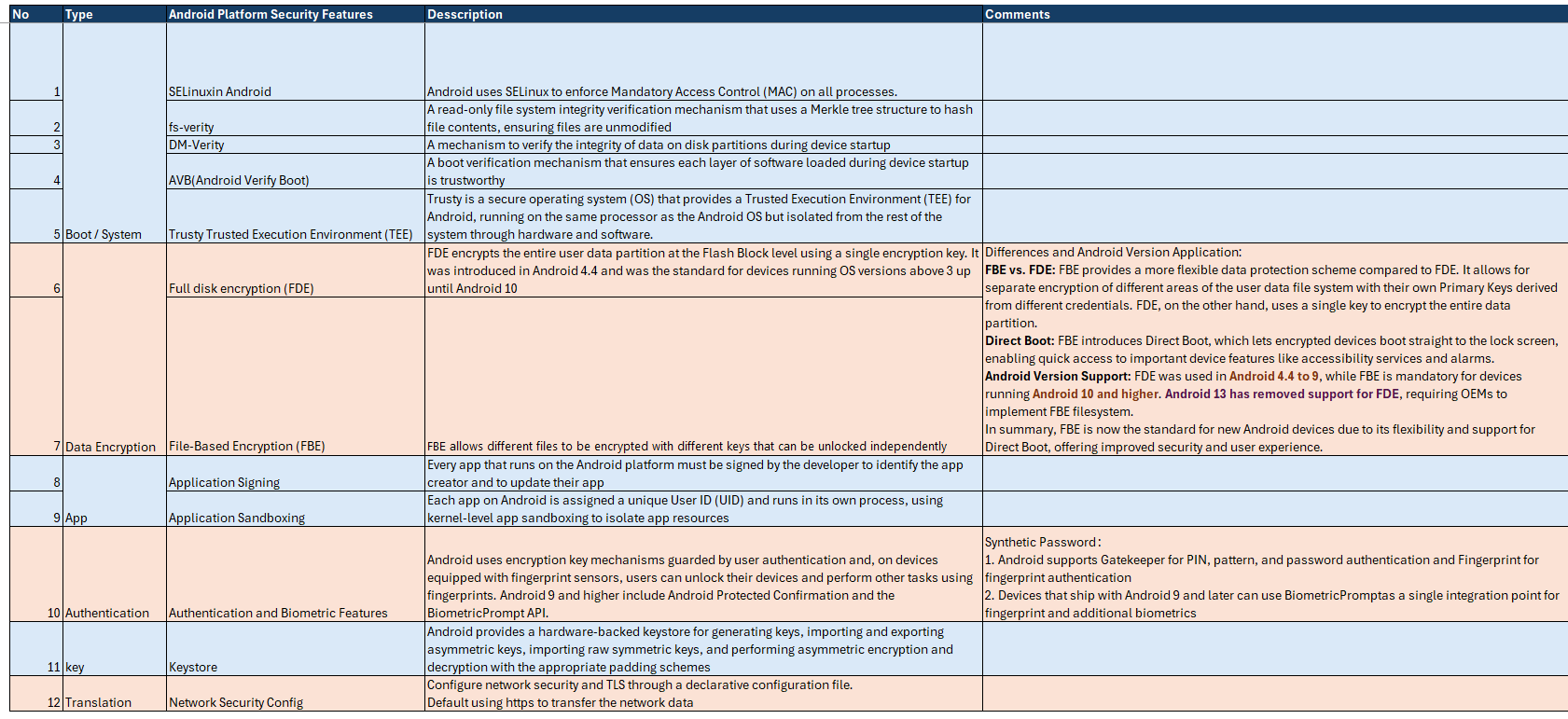

运维:月度补丁 → Mainline → 赏金计划把这 5 层 15 个关键词记住,你就抓住了 Android 的基本安全骨架。下图是详细的归纳的功能表:

)

:Dify 的自动化测试与 CI/CD)