🧩 引言:什么是“护网”?—— 不止是攻防,更是企业安全能力的年度大考

每年,由国家相关部门牵头的“护网行动”都如期而至,各大企事业单位的安全团队也随之进入高度戒备状态。然而,“护网”远非一次简单的合规性检查或常规的红蓝对抗。它是一场全方位、全场景、接近实战的极限压力测试,旨在检验一个组织在真实高级威胁面前的生存能力。

它不仅考验技术工具的优劣,更深刻地拷问着人员的专业素养、流程的合理性、以及跨部门的协同作战能力。因此,我们称之为一次企业安全体系的“灵魂演练”——它迫使我们直面最薄弱的环节,从根本上反思和重塑我们的数字防御哲学。

🛡️ 一:红蓝紫对抗流程 —— 攻防的艺术与协同

传统的红蓝对抗是核心,但现代护网演练更强调协同与学习,因此引入了“紫队”的概念,形成更高效的演练模式。

-

🔴 红队 (Red Team) - 矛:

- 角色:模拟最高级的攻击者(如APT组织)。他们不仅仅是扫描漏洞,而是运用各种战术、技术和程序(TTPs),尝试用最隐蔽的方式绕过层层防御,达成目标(如获取核心数据、控制关键系统)。

- 目标:检验防御体系的真实有效性,找到防御的盲区和短板。

-

🔵 蓝队 (Blue Team) - 盾:

- 角色:企业的日常安全守护者。他们负责利用现有的安全工具(如SIEM, EDR, IDS/IPS)进行持续的监控、检测、分析,并对发现的威胁进行快速响应和处置。

- 目标:及时发现并阻断红队的攻击,保护企业资产,并从攻击中学习,加固防线。

-

🟣 紫队 (Purple Team) - 桥:

- 角色:红队与蓝队之间的协调者和翻译官。紫队确保演练的价值最大化,他们帮助蓝队理解红队的攻击手法,也向红队反馈防御策略的有效性,促进双方的实时信息交流和能力提升。

- 目标:打破攻防信息壁垒,将“对抗”转化为“共同学习”,最大化演练的训练效益。

下面是一个典型的红蓝紫协同演练流程:

⚙️ 二:攻防响应闭环 —— 从被动防御到主动智能

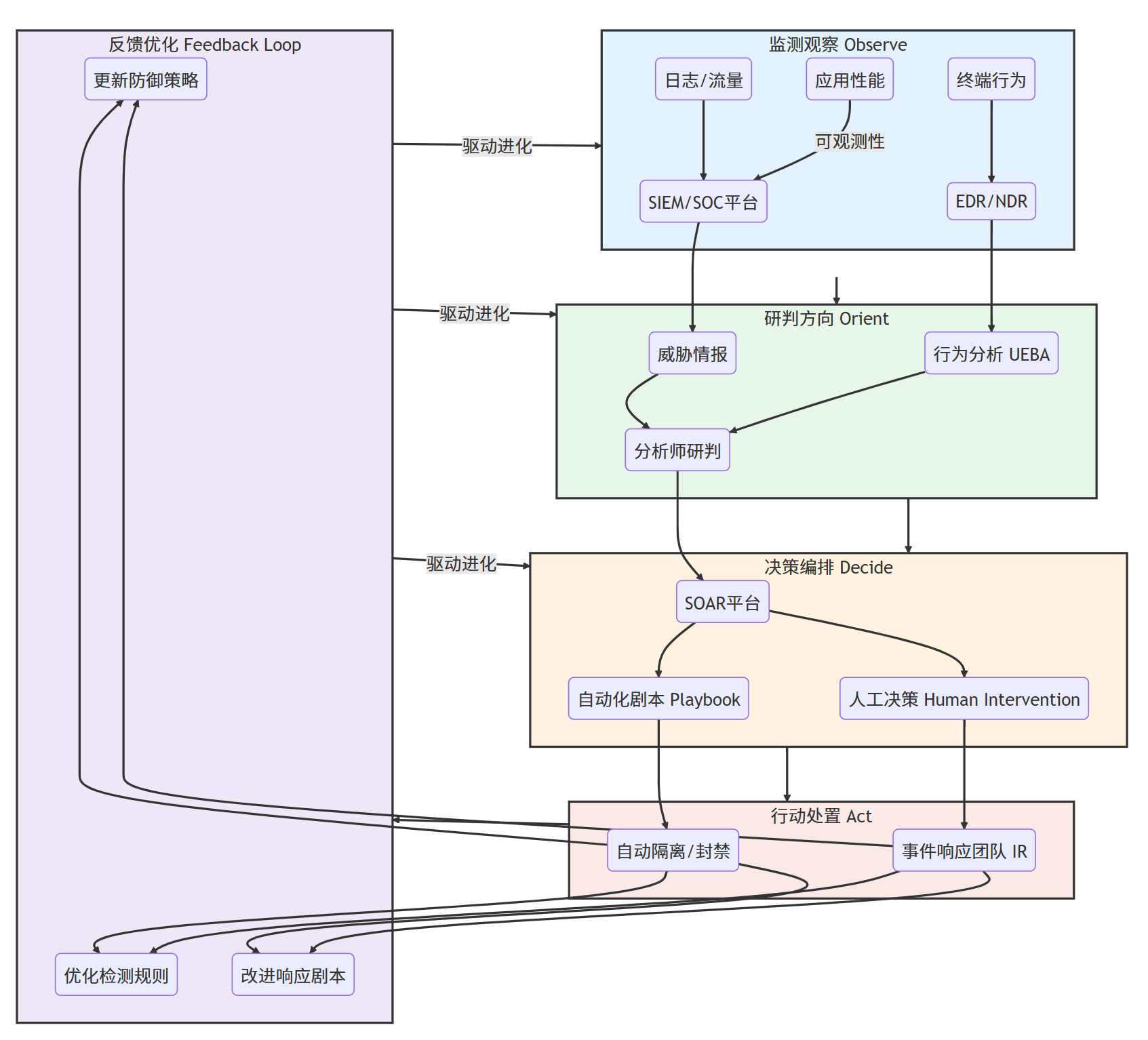

高效的护网表现依赖于一个快速、智能的响应闭环。这个闭环可以类比为网络安全领域的“OODA循环”(Observe-Orient-Decide-Act),它将数据、分析、决策和行动融为一体,并持续自我优化。

- 监测观察 (Observe):安全体系的眼睛和耳朵。通过SIEM、EDR、NDR等工具,全面采集来自网络、终端、应用和云环境的日志、流量和行为数据。这是所有后续分析的基础。

- 研判方向 (Orient):将海量原始数据转化为可理解的情报。安全运营中心(SOC)的分析师结合威胁情报、用户和实体行为分析(UEBA)等技术,快速判断一个告警是真实威胁还是误报,并评估其严重性。

- 决策编排 (Decide):安全体系的大脑。基于研判结果,通过安全编排、自动化与响应(SOAR)平台,执行预设的剧本(Playbook)。简单的威胁可以自动处置,复杂的事件则需要人工介入决策。

- 行动处置 (Act):安全体系的双手。执行决策,例如自动隔离受感染的主机、在防火墙上封禁恶意IP,或启动应急响应流程进行深度取证和清除。

- 反馈优化 (Feedback Loop):这是实现从被动到主动的关键。每次事件处置的结果都必须反哺到防御体系中:更新防火墙策略、优化SIEM检测规则、改进SOAR剧本。这个闭环让安全体系具备了“学习能力”,在每次攻击后都变得更强大。

🌌 三:演练的深层价值 —— 超越技术的“灵魂拷问”

如果说前面两节提到的是“术”,那么护网的真正意义在于“道”——它为企业带来超越技术层面的战略价值。

- 检验真实能力:护网用最残酷的方式回答了企业最关心的问题:我们花重金购买的安全设备是否有效?我们的应急预案在实战中是否可行?它将纸面上的安全策略转化为可度量的实战能力。

- 锻炼团队协作:安全从来不是安全部门一个团队的事情。护网期间,安全、运维、开发、甚至业务部门必须紧密协作,共同应对危机。这种高压下的磨合,能有效打破部门墙,建立真正的协同防御文化。

- 提升全员意识:没有什么比一次成功的模拟钓鱼攻击更能教育员工。当攻击变得可见、可感,安全意识便不再是空洞的口号,而是每个人的切身责任。

- 驱动体系进化:演练的最终产出不应是一份“战报”,而是一份详尽的“体检报告”和“改进路线图”。它用数据指明了未来安全投入的方向,推动安全体系从脆弱走向健壮,甚至实现“反脆弱”——在攻击和混乱中获益,变得更加强大。

🏁 总结:护网之后,安全之路才刚刚开始

“护网”的结束,恰恰是新一轮安全建设的开始。它的价值不在于一时的“零失陷”,而在于通过演练发现问题、正视差距,并以此为契机,持续推动技术、流程和文化的迭代升级。这趟深刻的“灵魂之旅”,最终将铸就企业在数字化浪潮中乘风破浪的坚实护盾。

✨ | ImageCarousel(图片轮播组件))

)

)

:单机模式部署与基础操作详解)

教程:从加载到球面映射)