深入Java开发:Token的全方位解析与实战指南(下)

上一篇 深入Java开发:Token的全方位解析与实战指南(上)

五、Token 的生命周期与管理

5.1 Token 的生命周期状态

Token 的生命周期涵盖了从创建到最终失效的一系列状态变化,这些状态的管理对于保障系统的安全性和用户体验至关重要。Token 的生命周期主要包括以下几种状态:

- 创建(Created):当用户成功登录系统,或者在特定的授权流程完成后,服务器会为用户生成一个 Token。此时,Token 处于创建状态,它被赋予了唯一的标识,并包含了与用户相关的信息,如用户 ID、用户名、权限等。这些信息被加密或编码在 Token 中,以确保其安全性和完整性。在 JWT 中,创建 Token 时会设置头部(Header)、载荷(Payload)和签名(Signature),头部包含了 Token 的类型和签名算法,载荷存储用户相关信息,签名则用于验证 Token 的真实性和完整性。例如:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.util.Date;public class TokenUtil {private static final String SECRET_KEY = "your_secret_key";public static String generateToken(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}

}

- 有效(Valid):在创建之后,Token 进入有效状态。在这个状态下,Token 可以被用于验证用户的身份和权限。当客户端携带 Token 向服务器发送请求时,服务器会验证 Token 的有效性,包括检查签名是否正确、Token 是否过期等。如果验证通过,服务器会认为请求来自合法的用户,并根据 Token 中包含的权限信息,决定是否允许用户访问请求的资源。例如,在一个基于 Spring Security 和 JWT 的应用中,服务器通过

JwtAuthenticationFilter过滤器验证 Token 的有效性:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.security.Keys;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.web.filter.OncePerRequestFilter;import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

import java.security.Key;

import java.util.ArrayList;

import java.util.List;public class JwtAuthenticationFilter extends OncePerRequestFilter {private static final String AUTHORIZATION_HEADER = "Authorization";private static final String BEARER_PREFIX = "Bearer ";private static final Key key = Keys.hmacShaKeyFor("your_secret_key".getBytes());@Overrideprotected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {String token = request.getHeader(AUTHORIZATION_HEADER);if (token != null && token.startsWith(BEARER_PREFIX)) {token = token.substring(BEARER_PREFIX.length());try {Claims claims = Jwts.parserBuilder().setSigningKey(key).build().parseClaimsJws(token).getBody();String username = claims.getSubject();List<SimpleGrantedAuthority> authorities = new ArrayList<>();// 假设从claims中获取角色信息并添加到authoritiesauthorities.add(new SimpleGrantedAuthority("ROLE_USER"));UsernamePasswordAuthenticationToken authentication = new UsernamePasswordAuthenticationToken(username, null, authorities);SecurityContextHolder.getContext().setAuthentication(authentication);} catch (Exception e) {// 处理Token验证失败的情况}}filterChain.doFilter(request, response);}

}

- 过期(Expired):Token 在生成时会设置一个过期时间,当当前时间超过 Token 的过期时间时,Token 就会进入过期状态。过期的 Token 将不再被服务器接受用于身份验证和授权,这是为了保障系统的安全性,防止 Token 被长期滥用。服务器在验证 Token 时,会检查 Token 的过期时间:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.security.SignatureException;public class TokenUtil {private static final String SECRET_KEY = "your_secret_key";public static boolean validateToken(String token) {try {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();Date expiration = claims.getExpiration();return expiration.after(new Date());} catch (SignatureException | IllegalArgumentException e) {return false;}}

}

- 撤销(Revoked):在某些情况下,即使 Token 还未过期,也需要将其撤销,使其不再有效。例如,当用户主动注销登录、密码被修改或者用户的权限发生变更时,服务器需要撤销之前颁发的 Token,以确保用户的安全和系统的一致性。撤销 Token 通常是在服务器端进行操作,比如在数据库中标记 Token 为已撤销状态。假设我们有一个

TokenRepository类用于管理 Token 的存储和查询:

import org.springframework.data.jpa.repository.JpaRepository;public interface TokenRepository extends JpaRepository<Token, Long> {Token findByToken(String token);void deleteByToken(String token);void markTokenAsRevoked(String token);

}

在用户注销登录时,可以调用markTokenAsRevoked方法将 Token 标记为已撤销:

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;@Service

public class UserService {@Autowiredprivate TokenRepository tokenRepository;public void logout(String token) {tokenRepository.markTokenAsRevoked(token);}

}

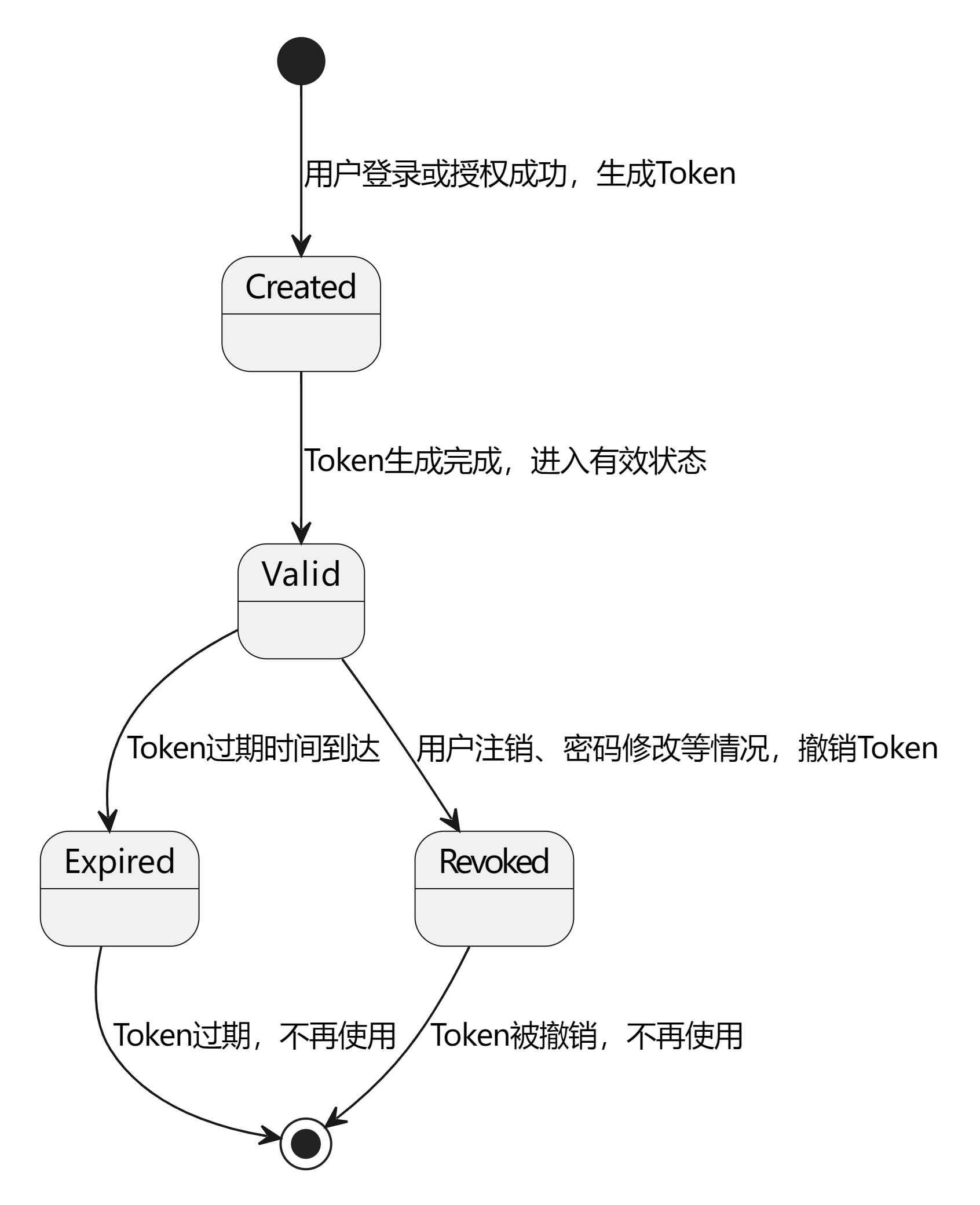

Token 的生命周期状态变化可以用以下状态图来直观展示:

@startuml

[*] --> Created: 用户登录或授权成功,生成Token

Created --> Valid: Token生成完成,进入有效状态

Valid --> Expired: Token过期时间到达

Valid --> Revoked: 用户注销、密码修改等情况,撤销Token

Expired --> [*]: Token过期,不再使用

Revoked --> [*]: Token被撤销,不再使用

@enduml

通过清晰地理解和管理 Token 的生命周期状态,开发者可以构建更加安全、可靠的应用系统,为用户提供更好的服务体验。

5.2 Token 的过期处理

5.2.1 设置合理的过期时间

设置合理的 Token 过期时间是保障系统安全性和用户体验的关键因素之一。过期时间过短,用户可能需要频繁登录,这会严重影响用户体验,导致用户对应用的满意度下降;而过期时间过长,则会增加安全风险,一旦 Token 泄露,攻击者将有更长的时间利用该 Token 进行非法操作。

在不同的应用场景中,需要根据具体的业务需求来确定合适的 Token 过期时间。以下是一些常见的场景及相应的过期时间设置建议:

-

短期会话场景:对于一些对安全性要求较高,且用户操作时间较短的场景,如在线支付、敏感信息修改等,Token 的过期时间可以设置得较短,例如 15 分钟到 1 小时。以在线支付场景为例,用户在进行支付操作时,从发起支付请求到完成支付的过程通常不会太长,设置较短的过期时间可以有效降低支付过程中的安全风险。如果 Token 在支付过程中过期,用户可以通过重新进行身份验证(如输入支付密码、短信验证码等)来获取新的 Token,继续完成支付操作。

-

长期会话场景:在一些日常使用的应用中,如社交平台、新闻客户端等,用户可能会长时间保持登录状态,进行浏览、发布内容等操作。对于这类场景,Token 的过期时间可以设置得相对较长,比如 1 天到 7 天。这样用户在一段时间内无需频繁登录,能够提供较为流畅的使用体验。同时,为了进一步保障安全,可以结合其他安全措施,如定期要求用户重新输入密码进行身份验证,或者在检测到异常登录行为时及时失效 Token。

-

记住我功能场景:当应用提供 “记住我” 功能时,用户希望在一段时间内无需再次登录,即使关闭应用或设备重启后仍能保持登录状态。在这种情况下,Token 的过期时间可以设置得非常长,甚至可以设置为几个月。然而,这也意味着更高的安全风险,因此需要采用更加严格的安全策略。例如,使用更复杂的加密算法对 Token 进行加密,增加 Token 的保密性;定期对 Token 进行刷新,即使 Token 的过期时间很长,也可以在用户每次使用应用时,后台自动刷新 Token,以确保 Token 的有效性和安全性。

在实际应用中,还可以考虑根据用户的行为动态调整 Token 的过期时间。例如,如果用户长时间处于活跃状态,不断进行操作,可以适当延长 Token 的过期时间;如果用户长时间没有操作,处于闲置状态,则可以提前使 Token 过期,以降低安全风险。通过这种灵活的过期时间设置策略,可以在保障系统安全的前提下,最大程度地提升用户体验。

5.2.2 实现 Token 刷新机制

为了避免用户频繁重新登录,提高用户体验,同时保证系统的安全性,可以实现 Token 刷新机制。当 Token 即将过期时,客户端可以向服务器发送请求,获取一个新的 Token,从而延长用户的登录状态。以下是实现 Token 刷新机制的代码示例:

- 定义 Token 生成和验证工具类:首先,我们需要一个工具类来生成和验证 Token,这里以 JWT 为例。

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.util.Date;public class TokenUtil {private static final String SECRET_KEY = "your_secret_key";private static final long EXPIRATION_TIME = 1000 * 60 * 60; // 1小时过期private static final long REFRESH_TOKEN_EXPIRATION_TIME = 1000 * 60 * 60 * 24 * 7; // 7天过期// 生成Tokenpublic static String generateToken(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME)).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}// 生成刷新Tokenpublic static String generateRefreshToken(String userId) {Claims claims = Jwts.claims();claims.put("userId", userId);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + REFRESH_TOKEN_EXPIRATION_TIME)).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}// 验证Tokenpublic static boolean validateToken(String token) {try {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();Date expiration = claims.getExpiration();return expiration.after(new Date());} catch (Exception e) {return false;}}// 从Token中获取用户IDpublic static String getUserIdFromToken(String token) {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();return (String) claims.get("userId");}

}

- 实现 Token 刷新接口:在控制器层(Controller)中,创建一个用于刷新 Token 的接口。

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestHeader;

import org.springframework.web.bind.annotation.RestController;@RestController

public class TokenController {@PostMapping("/refresh-token")public String refreshToken(@RequestHeader("Authorization") String authorizationHeader) {String token = authorizationHeader.replace("Bearer ", "");if (!TokenUtil.validateToken(token)) {return "Token无效或已过期";}String userId = TokenUtil.getUserIdFromToken(token);String newToken = TokenUtil.generateToken(userId, "");// 假设这里可以根据userId获取用户名String refreshToken = TokenUtil.generateRefreshToken(userId);// 这里可以将新的Token和刷新Token存储到数据库或其他存储介质中,以便后续验证和管理return "新的Token: " + newToken + ", 刷新Token: " + refreshToken;}

}

在上述代码中,refreshToken方法接收请求头中的Authorization字段,从中提取 Token 并验证其有效性。如果 Token 有效,从 Token 中获取用户 ID,然后生成新的 Token 和刷新 Token,并返回给客户端。客户端在接收到新的 Token 和刷新 Token 后,需要更新本地存储的 Token,以便在后续请求中使用新的 Token 进行身份验证。同时,将刷新 Token 妥善保存,用于下次 Token 过期时的刷新操作。在实际应用中,还需要考虑刷新 Token 的安全性,例如对刷新 Token 进行加密存储,防止刷新 Token 被窃取后被恶意利用。

5.3 Token 的撤销与作废

在用户注销登录、修改密码或权限变更等情况下,为了保障系统的安全性和数据的一致性,需要及时撤销或作废已颁发的 Token。以下将详细讲解如何实现 Token 的撤销与作废操作。

5.3.1 在数据库中标记 Token 为无效状态

当需要撤销 Token 时,一种常见的做法是在数据库中标记 Token 为无效状态。假设我们有一个Token表,用于存储用户的 Token 信息,表结构如下:

CREATE TABLE Token (id INT AUTO_INCREMENT PRIMARY KEY,token VARCHAR(255) NOT NULL UNIQUE,user_id INT NOT NULL,expiration_time DATETIME NOT NULL,is_revoked BOOLEAN DEFAULT FALSE,FOREIGN KEY (user_id) REFERENCES Users(id)

);

在上述表结构中,is_revoked字段用于标记 Token 是否已被撤销,初始值为FALSE。当用户注销登录时,我们可以通过更新is_revoked字段为TRUE来撤销 Token。以下是使用 JDBC 实现这一操作的代码示例:

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.SQLException;public class TokenRevocationUtil {private static final String DB_URL = "jdbc:mysql://localhost:3306/your_database";private static final String DB_USER = "your_username";private static final String DB_PASSWORD = "your_password";public static void revokeToken(String token) {String sql = "UPDATE Token SET is_revoked = TRUE WHERE token =?";try (Connection conn = DriverManager.getConnection(DB_URL, DB_USER, DB_PASSWORD);PreparedStatement pstmt = conn.prepareStatement(sql)) {pstmt.setString(1, token);pstmt.executeUpdate();} catch (SQLException e) {e.printStackTrace();}}

}

在上述代码中,revokeToken方法接收一个 Token 作为参数,通过执行 SQL 更新语句,将Token表中对应 Token 的is_revoked字段设置为TRUE,从而实现 Token 的撤销。在实际应用中,建议使用数据库连接池(如 HikariCP、C3P0 等)来管理数据库连接,以提高性能和资源利用率。同时,要注意对数据库操作进行异常处理,确保程序的稳定性和可靠性。

5.3.2 在后续请求中验证 Token 是否已被撤销

在用户后续发送请求时,服务器需要验证 Token 是否已被撤销。在验证 Token 的过程中,除了检查 Token 的签名和过期时间外,还需要检查is_revoked字段的值。以下是在 Spring Boot 应用中,使用自定义过滤器验证 Token 是否被撤销的代码示例:

import io.jsonwebtoken.Claims;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.context.SecurityContextHolder;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.web.authentication.WebAuthenticationDetailsSource;

import org.springframework.stereotype.Component;

import org.springframework.web.filter.OncePerRequestFilter;import javax.servlet.FilterChain;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;/*** 增强版JWT认证过滤器* 增加Token撤销验证逻辑,检查is_revoked字段和服务器端撤销记录*/

@Component

public class JwtAuthenticationFilter extends OncePerRequestFilter {private static final String AUTH_HEADER = "Authorization";private static final String TOKEN_PREFIX = "Bearer ";private final UserDetailsService userDetailsService;private final TokenRevocationService revocationService;public JwtAuthenticationFilter(UserDetailsService userDetailsService, TokenRevocationService revocationService) {this.userDetailsService = userDetailsService;this.revocationService = revocationService;}@Overrideprotected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {try {// 1. 从请求头提取TokenString token = extractTokenFromRequest(request);if (token == null) {filterChain.doFilter(request, response);return;}// 2. 基础验证:签名和过期时间if (!JwtTokenUtil.validateToken(token)) {logger.warn("Token基础验证失败: 签名无效或已过期");response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);response.getWriter().write("Invalid or expired token");return;}// 3. 检查Token是否被撤销(双重验证机制)// 3.1 检查Token自身的is_revoked声明Claims claims = JwtTokenUtil.getClaimsFromToken(token);Boolean isRevoked = claims.get("is_revoked", Boolean.class);if (isRevoked != null && isRevoked) {logger.warn("Token已被标记为撤销(is_revoked=true): " + token);response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);response.getWriter().write("Token has been revoked");return;}// 3.2 检查服务器端撤销记录(针对无法修改的已签发Token)if (revocationService.isTokenRevoked(token)) {logger.warn("Token在服务器端已被撤销: " + token);response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);response.getWriter().write("Token has been revoked");return;}// 4. 验证通过,设置安全上下文String username = claims.getSubject();if (username != null && SecurityContextHolder.getContext().getAuthentication() == null) {UserDetails userDetails = userDetailsService.loadUserByUsername(username);UsernamePasswordAuthenticationToken authentication = new UsernamePasswordAuthenticationToken(userDetails, null, userDetails.getAuthorities());authentication.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));SecurityContextHolder.getContext().setAuthentication(authentication);logger.info("用户 " + username + " 的Token验证通过(未被撤销)");}} catch (Exception e) {logger.error("Token验证过程异常: " + e.getMessage());response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);response.getWriter().write("Authentication failed");return;}// 继续处理请求filterChain.doFilter(request, response);}private String extractTokenFromRequest(HttpServletRequest request) {String authHeader = request.getHeader(AUTH_HEADER);if (authHeader != null && authHeader.startsWith(TOKEN_PREFIX)) {return authHeader.substring(TOKEN_PREFIX.length()).trim();}return null;}@Overrideprotected boolean shouldNotFilter(HttpServletRequest request) {// 排除不需要认证的路径return request.getRequestURI().startsWith("/api/auth/") || request.getRequestURI().startsWith("/api/public/");}

}六、Token的安全性考量

6.1 密钥管理

在Token的生成和验证过程中,密钥扮演着至关重要的角色,它如同守护城堡的秘密钥匙,是保障Token安全性的核心要素。以JWT为例,在生成Token时,会使用密钥对包含用户信息的载荷进行签名,这个签名就像是给包裹贴上了一个独一无二的防伪标签,确保Token在传输过程中不被篡改。在验证Token时,同样需要使用相同的密钥来验证签名的正确性,如果密钥泄露,攻击者就可以伪造合法的Token,从而轻松突破系统的安全防线,获取用户的敏感信息或执行非法操作。

为了避免密钥泄露,我们需要采用安全可靠的方式来存储和管理密钥。以下是一些推荐的方法:

- 使用环境变量:将密钥存储在环境变量中是一种简单且有效的方式。在Java中,可以通过

System.getenv("KEY_NAME")来获取环境变量的值。例如,在Linux系统中,可以在启动应用程序的脚本中设置环境变量,如export JWT_SECRET_KEY=your_secret_key,然后在Java代码中获取该密钥:

String secretKey = System.getenv("JWT_SECRET_KEY");

这种方式的优点是密钥不会硬编码在代码中,降低了因代码泄露而导致密钥暴露的风险。同时,在不同的环境(开发、测试、生产)中,可以方便地设置不同的密钥,提高了密钥管理的灵活性。

- 密钥管理服务(KMS):对于企业级应用,使用专业的密钥管理服务(如 AWS KMS、Azure Key Vault 等)是更安全、更可靠的选择。这些服务提供了强大的密钥生成、存储、加密和访问控制功能。以 AWS KMS 为例,它使用硬件安全模块(HSM)来保护密钥,确保密钥在生成、存储和使用过程中的安全性。在 Java 中,可以通过相应的 SDK 与 KMS 进行交互,获取和使用密钥。例如,使用 AWS SDK for Java 获取 KMS 密钥:

import software.amazon.awssdk.regions.Region;

import software.amazon.awssdk.services.kms.KmsClient;

import software.amazon.awssdk.services.kms.model.DecryptRequest;

import software.amazon.awssdk.services.kms.model.DecryptResponse;Region region = Region.US_EAST_1;

KmsClient kmsClient = KmsClient.builder().region(region).build();String encryptedKey = "your_encrypted_key";

DecryptRequest decryptRequest = DecryptRequest.builder().ciphertextBlob(Base64.getDecoder().decode(encryptedKey)).build();DecryptResponse decryptResponse = kmsClient.decrypt(decryptRequest);

byte[] plaintextKey = decryptResponse.plaintext().array();

使用 KMS 可以大大提高密钥的安全性,同时减轻了企业自行管理密钥的负担,确保密钥在整个生命周期内都受到严格的保护。

6.2 防止 Token 泄露

在 Token 的整个生命周期中,无论是在传输过程还是存储过程中,都面临着被泄露的风险,一旦 Token 泄露,攻击者就可以利用它冒充合法用户,进行各种恶意操作,给用户和系统带来严重的损失。因此,我们必须采取有效的防范措施来保障 Token 的安全。

- 网络嗅探风险与防范:在网络通信中,Token 可能会被攻击者通过网络嗅探工具截获。网络嗅探是指攻击者利用工具捕获网络数据包,从中提取敏感信息。例如,在未加密的无线网络环境中,攻击者可以使用 Wireshark 等工具捕获 HTTP 请求,从而获取请求头或请求参数中携带的 Token。为了防止这种情况发生,我们应使用 HTTPS 协议进行数据传输。HTTPS 通过 SSL/TLS 加密协议对数据进行加密,确保数据在传输过程中的保密性和完整性。在 Java 开发中,使用支持 HTTPS 的库(如 OkHttp、Apache HttpClient 等)发送请求时,这些库会自动处理 SSL/TLS 握手和数据加密过程。以 OkHttp 为例:

import okhttp3.OkHttpClient;

import okhttp3.Request;

import okhttp3.Response;OkHttpClient client = new OkHttpClient();

Request request = new Request.Builder().url("https://example.com/api/resource").header("Authorization", "Bearer your_token").build();try (Response response = client.newCall(request).execute()) {// 处理响应

} catch (IOException e) {e.printStackTrace();

}

- 中间人攻击风险与防范:中间人攻击是一种更复杂的攻击方式,攻击者在客户端和服务器之间插入自己,拦截、篡改或伪造通信数据。在 Token 传输过程中,攻击者可能会拦截 Token 并将其替换为自己伪造的 Token,从而获取非法权限。为了防范中间人攻击,除了使用 HTTPS 协议外,还可以采用证书绑定技术。证书绑定是指在客户端验证服务器的 SSL/TLS 证书,确保通信的对方是合法的服务器。在 Java 中,可以通过设置信任管理器(TrustManager)来实现证书绑定。例如,使用自定义的信任管理器验证服务器证书:

import javax.net.ssl.*;

import java.security.cert.CertificateException;

import java.security.cert.X509Certificate;TrustManager[] trustAllCerts = new TrustManager[]{new X509TrustManager() {@Overridepublic void checkClientTrusted(X509Certificate[] chain, String authType) throws CertificateException {}@Overridepublic void checkServerTrusted(X509Certificate[] chain, String authType) throws CertificateException {// 验证服务器证书的逻辑,例如检查证书的颁发机构、有效期等}@Overridepublic X509Certificate[] getAcceptedIssuers() {return new X509Certificate[0];}}

};SSLContext sslContext = SSLContext.getInstance("TLS");

sslContext.init(null, trustAllCerts, null);

SSLSocketFactory sslSocketFactory = sslContext.getSocketFactory();OkHttpClient client = new OkHttpClient.Builder().sslSocketFactory(sslSocketFactory, (X509TrustManager) trustAllCerts[0]).build();

- 客户端存储漏洞风险与防范:在客户端,Token 通常存储在本地,以便在后续请求中使用。然而,如果存储方式不当,就可能导致 Token 泄露。例如,将 Token 存储在浏览器的本地存储(Local Storage)中,虽然方便获取,但本地存储的数据可以通过 JavaScript 脚本访问,一旦页面被注入恶意脚本,Token 就可能被窃取。为了避免这种情况,应尽量避免将 Token 存储在容易被访问的位置。在 Web 应用中,可以将 Token 存储在 HttpOnly 的 Cookie 中,HttpOnly 属性可以防止 JavaScript 访问 Cookie,从而降低 Token 被窃取的风险。在 Java Web 开发中,可以通过设置

HttpServletResponse的setCookie方法来创建 HttpOnly 的 Cookie:

import javax.servlet.http.Cookie;

import javax.servlet.http.HttpServletResponse;Cookie tokenCookie = new Cookie("token", "your_token");

tokenCookie.setHttpOnly(true);

response.addCookie(tokenCookie);

在移动应用中,可以将 Token 存储在设备的安全存储区域,如 Android 的 Keystore 或 iOS 的 Keychain,这些安全存储区域提供了更高级的加密和访问控制功能,确保 Token 的安全性。

6.3 防范 Token 劫持与重放攻击

Token 劫持和重放攻击是对 Token 安全性的另外两大威胁,了解它们的原理和危害,并采取相应的防范措施,是保障系统安全的重要环节。

-

Token 劫持与重放攻击原理:Token 劫持是指攻击者通过各种手段获取用户的有效 Token,然后利用这个 Token 冒充用户进行操作。例如,攻击者可能通过网络嗅探、中间人攻击、恶意软件等方式获取 Token,然后在后续请求中使用该 Token,服务器无法区分请求是来自合法用户还是攻击者,从而导致用户的身份被冒用,数据泄露或系统被恶意操作。重放攻击则是攻击者截获合法的 Token,并在之后的某个时间重新发送这个 Token,以达到重复执行某个操作或获取未授权资源的目的。例如,在支付场景中,攻击者截获支付请求中的 Token,然后多次重放该 Token,可能导致用户多次支付,造成经济损失。

-

防范措施与代码示例:

- 设置 Token 的唯一标识:为每个 Token 生成一个唯一的标识(如 UUID),并将其存储在服务器端。在验证 Token 时,除了验证 Token 的签名和过期时间外,还检查该唯一标识是否已被使用过。如果已被使用过,则说明该 Token 可能被劫持或重放,拒绝处理请求。以下是使用 Java 生成 UUID 并验证 Token 唯一性的示例代码:

import java.util.HashMap;

import java.util.Map;

import java.util.UUID;public class TokenManager {private static final Map<String, Boolean> tokenMap = new HashMap<>();public static String generateTokenWithUniqueId() {String uniqueId = UUID.randomUUID().toString();String token = "your_token_generation_logic"; // 实际生成Token的逻辑tokenMap.put(uniqueId, false);return token;}public static boolean validateToken(String token, String uniqueId) {if (!tokenMap.containsKey(uniqueId)) {return false;}if (tokenMap.get(uniqueId)) {return false;}tokenMap.put(uniqueId, true);// 其他Token验证逻辑,如签名验证、过期时间验证等return true;}

}

- 添加时间戳:在 Token 中添加时间戳信息,服务器在验证 Token 时,检查时间戳是否在合理范围内。如果时间戳与当前时间相差过大,说明 Token 可能被重放,拒绝处理请求。以 JWT 为例,在生成 Token 时添加时间戳:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.util.Date;public class JwtTokenUtil {private static final String SECRET_KEY = "your_secret_key";public static String generateTokenWithTimestamp(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);claims.put("timestamp", new Date().getTime());return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}public static boolean validateTokenWithTimestamp(String token) {try {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();long timestamp = claims.get("timestamp", Long.class);long currentTime = new Date().getTime();// 设定时间戳的合理范围,例如5分钟内有效if (Math.abs(currentTime - timestamp) > 5 * 60 * 1000) {return false;}return true;} catch (Exception e) {return false;}}

}

- 一次性使用 Token:设计 Token 只能使用一次,使用后即失效。服务器在验证 Token 并处理请求后,将该 Token 标记为已使用,后续再次使用该 Token 的请求将被拒绝。可以通过在数据库中记录 Token 的使用状态来实现这一功能。假设我们有一个

Token表,包含token字段(存储 Token 值)和used字段(标记 Token 是否已使用):

CREATE TABLE Token (id INT AUTO_INCREMENT PRIMARY KEY,token VARCHAR(255) NOT NULL UNIQUE,used BOOLEAN DEFAULT FALSE

);

在 Java 中,验证 Token 并标记其为已使用的代码示例如下:

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

import java.sql.SQLException;public class TokenValidator {private static final String DB_URL = "jdbc:mysql://localhost:3306/your_database";private static final String DB_USER = "your_username";private static final String DB_PASSWORD = "your_password";public static boolean validateAndMarkTokenAsUsed(String token) {try (Connection conn = DriverManager.getConnection(DB_URL, DB_USER, DB_PASSWORD)) {String selectSql = "SELECT used FROM Token WHERE token =?";PreparedStatement selectStmt = conn.prepareStatement(selectSql);selectStmt.setString(1, token);ResultSet rs = selectStmt.executeQuery();if (rs.next()) {boolean used = rs.getBoolean("used");if (used) {return false;}} else {return false;}String updateSql = "UPDATE Token SET used = TRUE WHERE token =?";PreparedStatement updateStmt = conn.prepareStatement(updateSql);updateStmt.setString(1, token);updateStmt.executeUpdate();return true;} catch (SQLException e) {e.printStackTrace();return false;}}

}

通过以上措施,可以有效地防范 Token 劫持和重放攻击,提高系统的安全性和稳定性。

七、实际项目中的 Token 应用案例

7.1 案例背景与需求分析

假设我们正在开发一个大型的社交网络应用,该应用允许用户注册、登录、发布动态、关注其他用户、评论和点赞等操作。随着用户数量的不断增长和业务功能的日益复杂,对系统的安全性和用户体验提出了更高的要求。在这样的背景下,Token 在用户认证、权限控制等方面发挥着关键作用。

从用户认证角度来看,我们需要确保只有合法注册并登录的用户才能访问应用的各项功能。传统的基于 Session 的认证方式在分布式环境下存在诸多问题,如 Session 共享复杂、扩展性差等。因此,我们选择使用 Token 来实现无状态的用户认证,用户登录成功后,服务器生成 Token 并返回给客户端,客户端在后续请求中携带 Token,服务器通过验证 Token 来确认用户身份。

在权限控制方面,不同用户角色具有不同的权限。例如,普通用户只能进行基本的操作,如发布动态、评论和点赞;而管理员用户则拥有更高的权限,如管理用户信息、审核内容等。我们需要根据用户的角色和权限,对应用的接口进行精细的访问控制,确保用户只能执行其有权限的操作。同时,为了提高系统的安全性,还需要考虑 Token 的生命周期管理、防止 Token 泄露和劫持等问题。

7.2 技术选型与架构设计

在技术选型上,我们决定使用 JWT(JSON Web Token)作为 Token 技术方案。JWT 具有自包含、无状态、易于传输和验证等优点,非常适合我们的分布式社交网络应用。它可以在客户端和服务器之间安全地传输用户身份和权限信息,服务器无需保存用户的会话状态,降低了系统的复杂性和维护成本。

在架构设计方面,我们采用了前后端分离的架构。前端使用 Vue.js 框架进行开发,负责用户界面的展示和交互;后端使用 Spring Boot 框架搭建,提供各种 API 接口,处理业务逻辑和数据存储。数据库选择 MySQL,用于存储用户信息、动态、评论等数据。

整个架构的交互流程如下:

-

用户在前端输入用户名和密码进行登录,前端将登录请求发送到后端的认证接口。

-

后端认证接口验证用户的用户名和密码,如果验证通过,生成 JWT Token,并将其返回给前端。

-

前端接收到 Token 后,将其存储在本地(如浏览器的 Local Storage 或 Cookie 中),并在后续的每一次请求中,将 Token 添加到请求头(

Authorization: Bearer <token>)中,发送到后端。 -

后端的 API 接口在接收到请求后,首先从请求头中提取 Token,并使用 JWT 库进行验证。如果 Token 验证通过,从 Token 中获取用户信息和权限,根据用户的权限决定是否允许用户访问该接口;如果 Token 验证失败,返回未授权的错误响应。

-

当 Token 即将过期时,前端会自动向后端发送 Token 刷新请求,后端验证请求合法后,生成新的 Token 并返回给前端,前端更新本地存储的 Token。

7.3 实现过程与关键代码展示

- 用户登录:用户在前端输入用户名和密码,前端将这些信息发送到后端的登录接口。后端验证用户名和密码的正确性,如果验证通过,生成 JWT Token 并返回给前端。

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import org.springframework.web.bind.annotation.*;import java.util.Date;@RestController

public class AuthController {private static final String SECRET_KEY = "your_secret_key";private static final long EXPIRATION_TIME = 1000 * 60 * 60 * 24; // 24小时过期@PostMapping("/auth/login")public String login(@RequestBody UserCredentials credentials) {// 模拟数据库查询验证用户名和密码if (!"testUser".equals(credentials.getUsername()) ||!"testPassword".equals(credentials.getPassword())) {return "用户名或密码错误";}String token = generateToken("1", "testUser"); // 假设用户ID为1return token;}private String generateToken(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME)).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}

}class UserCredentials {private String username;private String password;// 省略getter和setter方法

}

- Token 生成与验证:在上述代码中,

generateToken方法用于生成 JWT Token,它设置了用户 ID、用户名、签发时间和过期时间,并使用 HS256 算法和密钥进行签名。验证 Token 的方法如下:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.security.SignatureException;public class JwtUtil {private static final String SECRET_KEY = "your_secret_key";public static boolean validateToken(String token) {try {Claims claims = Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();return true;} catch (SignatureException | IllegalArgumentException e) {return false;}}public static Claims getClaimsFromToken(String token) {return Jwts.parser().setSigningKey(SECRET_KEY).parseClaimsJws(token).getBody();}

}

- 接口权限控制:为了实现接口权限控制,我们创建一个自定义注解

@RequireRole和一个权限拦截器RoleInterceptor。

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;@Retention(RetentionPolicy.RUNTIME)

@Target(ElementType.METHOD)

public @interface RequireRole {String[] value();

}

import org.springframework.stereotype.Component;

import org.springframework.web.method.HandlerMethod;

import org.springframework.web.servlet.HandlerInterceptor;

import org.springframework.web.servlet.ModelAndView;import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.lang.reflect.Method;@Component

public class RoleInterceptor implements HandlerInterceptor {@Overridepublic boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {if (!(handler instanceof HandlerMethod)) {return true;}HandlerMethod handlerMethod = (HandlerMethod) handler;Method method = handlerMethod.getMethod();RequireRole requireRole = method.getAnnotation(RequireRole.class);if (requireRole != null) {String[] requiredRoles = requireRole.value();String token = request.getHeader("Authorization");if (token == null ||!token.startsWith("Bearer ")) {response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);return false;}token = token.substring(7);if (!JwtUtil.validateToken(token)) {response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);return false;}Claims claims = JwtUtil.getClaimsFromToken(token);String userRole = (String) claims.get("role"); // 假设Token中包含用户角色信息boolean hasRole = false;for (String requiredRole : requiredRoles) {if (requiredRole.equals(userRole)) {hasRole = true;break;}}if (!hasRole) {response.setStatus(HttpServletResponse.SC_FORBIDDEN);return false;}}return true;}@Overridepublic void postHandle(HttpServletRequest request, HttpServletResponse response, Object handler, ModelAndView modelAndView) throws Exception {// 后置处理逻辑}@Overridepublic void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) throws Exception {// 完成处理逻辑}

}

然后在 Spring 配置类中注册权限拦截器:

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;@Configuration

public class WebMvcConfig implements WebMvcConfigurer {@Autowiredprivate RoleInterceptor roleInterceptor;@Overridepublic void addInterceptors(InterceptorRegistry registry) {registry.addInterceptor(roleInterceptor).addPathPatterns("/api/**"); // 拦截所有/api路径下的请求}

}

- Token 刷新:当 Token 即将过期时,前端发送 Token 刷新请求到后端,后端验证请求合法后,生成新的 Token 并返回给前端。

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestHeader;

import org.springframework.web.bind.annotation.RestController;import java.util.Date;@RestController

public class TokenRefreshController {private static final String SECRET_KEY = "your_secret_key";private static final long EXPIRATION_TIME = 1000 * 60 * 60 * 24; // 24小时过期@PostMapping("/auth/refresh-token")public String refreshToken(@RequestHeader("Authorization") String authorizationHeader) {String token = authorizationHeader.replace("Bearer ", "");if (!JwtUtil.validateToken(token)) {return "Token无效或已过期";}Claims claims = JwtUtil.getClaimsFromToken(token);String userId = (String) claims.get("userId");String username = (String) claims.get("username");String newToken = generateToken(userId, username);return newToken;}private String generateToken(String userId, String username) {Claims claims = Jwts.claims();claims.put("userId", userId);claims.put("username", username);return Jwts.builder().setClaims(claims).setIssuedAt(new Date()).setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME)).signWith(SignatureAlgorithm.HS256, SECRET_KEY).compact();}

}

7.4 遇到的问题与解决方案

-

Token 过期处理不当:在项目初期,我们没有对 Token 过期进行合理的处理,导致用户在 Token 过期后,直接被拒绝访问,用户体验较差。为了解决这个问题,我们实现了 Token 刷新机制,当用户请求时,后端检查 Token 是否过期,如果即将过期,返回一个特殊的错误码,前端接收到该错误码后,自动发送 Token 刷新请求,获取新的 Token,然后重新发起原请求。

-

跨域请求中 Token 传递失败:由于前后端分离,存在跨域请求的情况。在跨域请求中,有时会出现 Token 无法正确传递的问题。这是因为浏览器的同源策略限制了跨域请求的头部信息。我们通过在后端配置 CORS(跨域资源共享)来解决这个问题,允许前端请求携带 Token。在 Spring Boot 中,可以通过在配置类中添加如下配置:

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.config.annotation.CorsRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;@Configuration

public class CorsConfig {@Beanpublic WebMvcConfigurer corsConfigurer() {return new WebMvcConfigurer() {@Overridepublic void addCorsMappings(CorsRegistry registry) {registry.addMapping("/**").allowedOrigins("http://localhost:8080") // 允许的前端地址.allowedMethods("GET", "POST", "PUT", "DELETE").allowedHeaders("*").allowCredentials(true);}};}

}

通过上述配置,允许来自http://localhost:8080的跨域请求,并允许携带所有头部信息,解决了 Token 在跨域请求中传递失败的问题。

八、总结与展望

8.1 回顾本文重点内容

本文深入探讨了 Java 开发中 Token 的相关知识,从基础概念到实际应用,全面且详细地介绍了 Token 在 Java 开发中的重要作用和使用方法。

在基础概念部分,明确了 Token 是服务器生成的用于验证用户身份和授权访问的字符串,它具有防止表单重复提交、防范跨站点请求伪造攻击以及实现无状态身份验证等重要作用。同时,介绍了常见的 Token 类型,如 JWT 和 OAuth Token,JWT 由 Header、Payload 和 Signature 组成,自包含用户信息和签名,方便在无状态系统中进行验证;OAuth Token 则主要用于第三方登录和 API 访问授权,通过不同的授权模式实现用户对第三方应用的授权访问。

接着,阐述了 Token 在 Java 中的多种使用场景。在用户身份认证场景下,用户登录成功后服务器生成 Token 返回给客户端,客户端在后续请求中携带 Token,服务器通过验证 Token 确认用户身份,保障系统安全。在接口权限控制方面,基于 Token 中携带的用户角色和权限信息,服务器在用户请求访问 API 接口时进行校验,决定是否允许访问,实现了不同用户对接口的差异化访问控制。在分布式系统的单点登录场景中,Token 作为用户身份的统一标识,用户在一个服务登录获取 Token 后,可凭借该 Token 访问其他相互信任的服务,实现了单点登录,提升了用户体验和系统的集成性。

Java 中使用 Token 的方式丰富多样。使用 JWT 库生成和验证 Token 时,需引入相关依赖,通过设置密钥、过期时间、用户信息等生成 Token,利用相同的密钥和算法验证 Token 的有效性。在 HTTP 请求中传递 Token,常见的方式有在请求头中以Authorization: Bearer <token>的形式传递,这种方式安全且符合 RESTful API 设计理念;也有在请求参数中传递的方式,但存在安全风险,一般不建议使用。Token 与数据库关联时,设计用户表和 Token 表,存储用户信息和 Token 信息,通过 JDBC 等方式进行 Token 的存储和查询,实现用户身份与 Token 的绑定管理。

Token 的生命周期与管理至关重要。其生命周期包括创建、有效、过期和撤销等状态,通过设置合理的过期时间,如根据不同应用场景设置短期或长期会话的过期时间,以及实现 Token 刷新机制,可在保障系统安全的同时提升用户体验。在用户注销登录、修改密码等情况下,通过在数据库中标记 Token 为无效状态实现 Token 的撤销与作废,并在后续请求中验证 Token 是否已被撤销,确保系统的安全性和数据的一致性。

安全性是 Token 使用的关键考量因素。密钥管理方面,应避免密钥泄露,可采用环境变量或密钥管理服务(KMS)来存储和管理密钥。防止 Token 泄露需要防范网络嗅探、中间人攻击以及客户端存储漏洞等风险,使用 HTTPS 协议进行数据传输,采用证书绑定技术防范中间人攻击,将 Token 存储在安全位置,如 Web 应用中使用 HttpOnly 的 Cookie 存储 Token,移动应用中使用设备的安全存储区域。防范 Token 劫持与重放攻击,可通过设置 Token 的唯一标识、添加时间戳或使用一次性 Token 等措施,确保 Token 的安全性和有效性。

最后,通过实际项目中的 Token 应用案例,展示了 Token 在大型社交网络应用中的具体应用。从案例背景与需求分析,到技术选型与架构设计,采用 JWT 作为 Token 技术方案,前后端分离架构,再到实现过程与关键代码展示,包括用户登录、Token 生成与验证、接口权限控制、Token 刷新等功能的实现,以及在项目中遇到的问题与解决方案,如 Token 过期处理不当和跨域请求中 Token 传递失败等问题的解决方法,全面呈现了 Token 在实际项目中的应用流程和实践经验。

8.2 Token 技术的发展趋势

Token 技术将在多个方面呈现出令人瞩目的发展趋势。在加密算法领域,随着网络安全威胁的日益复杂和多样化,对 Token 加密算法的安全性和性能提出了更高的要求。未来,更安全的加密算法将不断涌现,例如量子抗性加密算法,它能够抵御量子计算机的攻击,为 Token 的安全性提供更坚实的保障。目前,传统的加密算法如 AES、RSA 等在面对量子计算的潜在威胁时,存在被破解的风险。而量子抗性加密算法基于数学难题,如格密码、基于编码的密码等,能够在量子时代保持较高的安全性,这将使得 Token 在传输和存储过程中更加安全可靠,有效防止 Token 被窃取或篡改。

在管理方式上,为了应对日益增长的应用规模和用户数量,Token 的管理将朝着更加便捷、高效和智能的方向发展。自动化的 Token 管理工具将成为趋势,这些工具能够实现 Token 的自动生成、分发、更新和撤销,大大减少人工干预,降低管理成本和出错概率。同时,结合人工智能和机器学习技术,能够对 Token 的使用情况进行实时监测和分析,及时发现异常行为并采取相应的措施。例如,通过机器学习算法建立用户行为模型,当发现某个 Token 的使用行为与模型不符时,自动触发警报并进行进一步的验证,确保 Token 的使用安全。

Token 技术与新兴技术的融合也将为其发展带来新的机遇和突破。与区块链技术的结合是一个重要的发展方向,区块链的去中心化、不可篡改和可追溯等特性,能够为 Token 提供更强大的安全保障和信任基础。基于区块链的 Token 可以实现去中心化的身份验证和授权,避免了单点故障和数据篡改的风险。例如,在去中心化的应用(DApp)中,用户的身份信息和权限以 Token 的形式存储在区块链上,通过智能合约进行验证和管理,确保用户的身份和权限的真实性和可靠性。同时,Token 在区块链上的流转和交易记录都被完整地记录下来,实现了可追溯性,方便进行审计和监管。

此外,随着物联网(IoT)技术的快速发展,Token 在物联网设备的身份认证和通信安全方面将发挥越来越重要的作用。物联网设备数量庞大且分布广泛,需要一种安全、高效的方式来进行身份认证和数据传输。Token 可以作为物联网设备的身份标识和访问凭证,确保只有合法的设备能够接入网络并进行通信。同时,结合区块链技术,能够实现物联网设备之间的安全、可信通信,保障物联网系统的安全运行。

8.3 对读者的建议

在实际 Java 开发中使用 Token 时,希望读者能够遵循以下建议,以充分发挥 Token 的优势,提升系统的安全性和性能。首先,务必遵循最佳实践。在生成 Token 时,合理设置密钥和过期时间是关键。密钥应足够复杂且保密,避免使用简单易猜的密钥,建议使用环境变量或专业的密钥管理服务来存储密钥。过期时间的设置要根据具体的应用场景进行权衡,既要保障系统安全,又要考虑用户体验,避免过期时间过长导致安全风险增加,或过期时间过短影响用户使用。在传递 Token 时,优先选择在请求头中以Bearer模式传递,这种方式符合 RESTful API 的设计原则,能够有效防止 Token 在 URL 中暴露,降低安全风险。

安全性始终是重中之重,必须高度重视。要时刻关注 Token 的安全性,采取有效的措施防止 Token 泄露和被劫持。在数据传输过程中,使用 HTTPS 协议对数据进行加密,确保 Token 在传输过程中的保密性和完整性。在客户端存储 Token 时,选择安全的存储方式,如 Web 应用中使用 HttpOnly 的 Cookie 存储 Token,防止 JavaScript 脚本获取 Token,降低 Token 被窃取的风险;移动应用中利用设备的安全存储区域,如 Android 的 Keystore 或 iOS 的 Keychain,确保 Token 的安全存储。同时,要防范 Token 劫持和重放攻击,可通过设置 Token 的唯一标识、添加时间戳或使用一次性 Token 等方式,增强 Token 的安全性。

代码的优化也是不可忽视的环节。随着项目的不断发展和业务需求的变化,要不断优化与 Token 相关的代码,提高代码的可读性、可维护性和性能。定期对代码进行审查和重构,去除冗余代码,优化算法和数据结构,确保代码的高效运行。例如,在验证 Token 的过程中,可以对验证逻辑进行优化,减少不必要的计算和数据库查询,提高验证的效率。同时,合理使用缓存机制,减少对数据库的频繁访问,提升系统的响应速度。

Token 技术在 Java 开发中具有重要的地位和广泛的应用前景。希望读者能够将本文所学知识应用到实际项目中,不断积累经验,提升自己的技术水平。在实践中不断探索和创新,紧跟 Token 技术的发展趋势,为构建更加安全、高效的 Java 应用系统贡献自己的力量。

队列实践请看下一篇)

)

IOU)

)