文章目录

- 一、文件解析漏洞

- 1.Apache HTTPD多后缀解析漏洞

- 二、目录遍历漏洞

- 1.Apache目录遍历漏洞

- 2.Nginx目录穿越漏洞

服务器配置错误漏洞指因服务器(含系统、Web服务、数据库等)的参数设置、权限分配、组件配置等不当,导致的安全问题,如默认账号未改、开启危险功能等,可能引发信息泄露、权限滥用甚至服务器被控制。

一、文件解析漏洞

文件解析漏洞是由于服务器对文件类型的识别或处理逻辑存在缺陷,导致攻击者可通过构造特殊文件名(如“test.php.jpg”“test.jpg%00.php”)或利用特定配置,让本应被当作非脚本文件(如图片、文本)处理的文件,被服务器误解析为可执行脚本(如PHP、ASP)并执行,从而实现恶意代码注入、服务器控制等攻击。常见于Web服务器(如Apache、IIS)或脚本语言的解析规则配置不当场景。

1.Apache HTTPD多后缀解析漏洞

Apache HTTPD多后缀解析漏洞是由于Apache对文件名后缀的解析规则存在特性,当文件名包含多个后缀时,会从右向左识别,以最后一个可识别的脚本后缀(如.php)作为解析依据。

例如,攻击者构造“test.jpg.php”或“test.php.jpg”(若中间后缀不被识别),服务器会将其当作PHP脚本执行。这使得本应作为图片等静态文件处理的文件被误解析为可执行脚本,从而可能被利用注入并执行恶意代码,造成安全风险。该漏洞本质是Apache解析机制被不当利用,常见于未正确限制文件上传后缀或解析规则配置不严谨的场景。

二、目录遍历漏洞

目录遍历漏洞是指由于Web应用对用户输入的文件路径验证不足,攻击者可通过构造包含“…/”“…/…/”等目录跳转字符的请求,绕过应用程序的访问限制,访问或操作服务器上本不应被访问的目录及文件(如系统配置文件、敏感数据等)。

例如,若应用直接将用户输入的参数拼接为文件路径进行读取,攻击者输入“…/…/etc/passwd”可能会成功访问系统用户信息文件,导致敏感信息泄露或服务器安全受到威胁。

1.Apache目录遍历漏洞

Apache 目录遍历漏洞是指 Apache 服务器因配置不当(如开启了目录浏览功能且未正确限制访问范围),或 Web 应用对用户输入的路径处理存在缺陷,导致攻击者可通过构造特殊请求路径(如包含 “…/” 等跳转字符),绕过权限限制访问服务器上的敏感目录及文件。

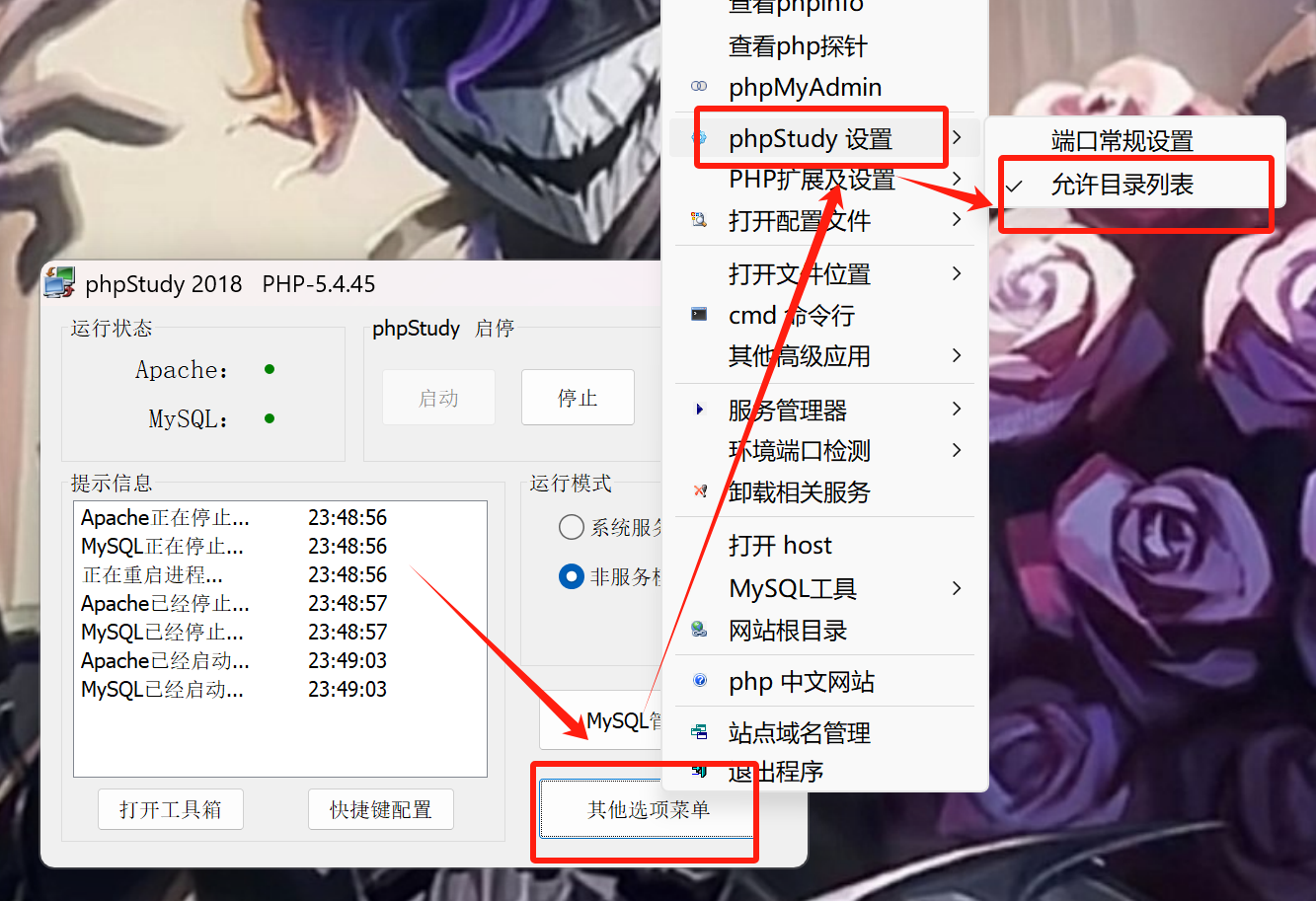

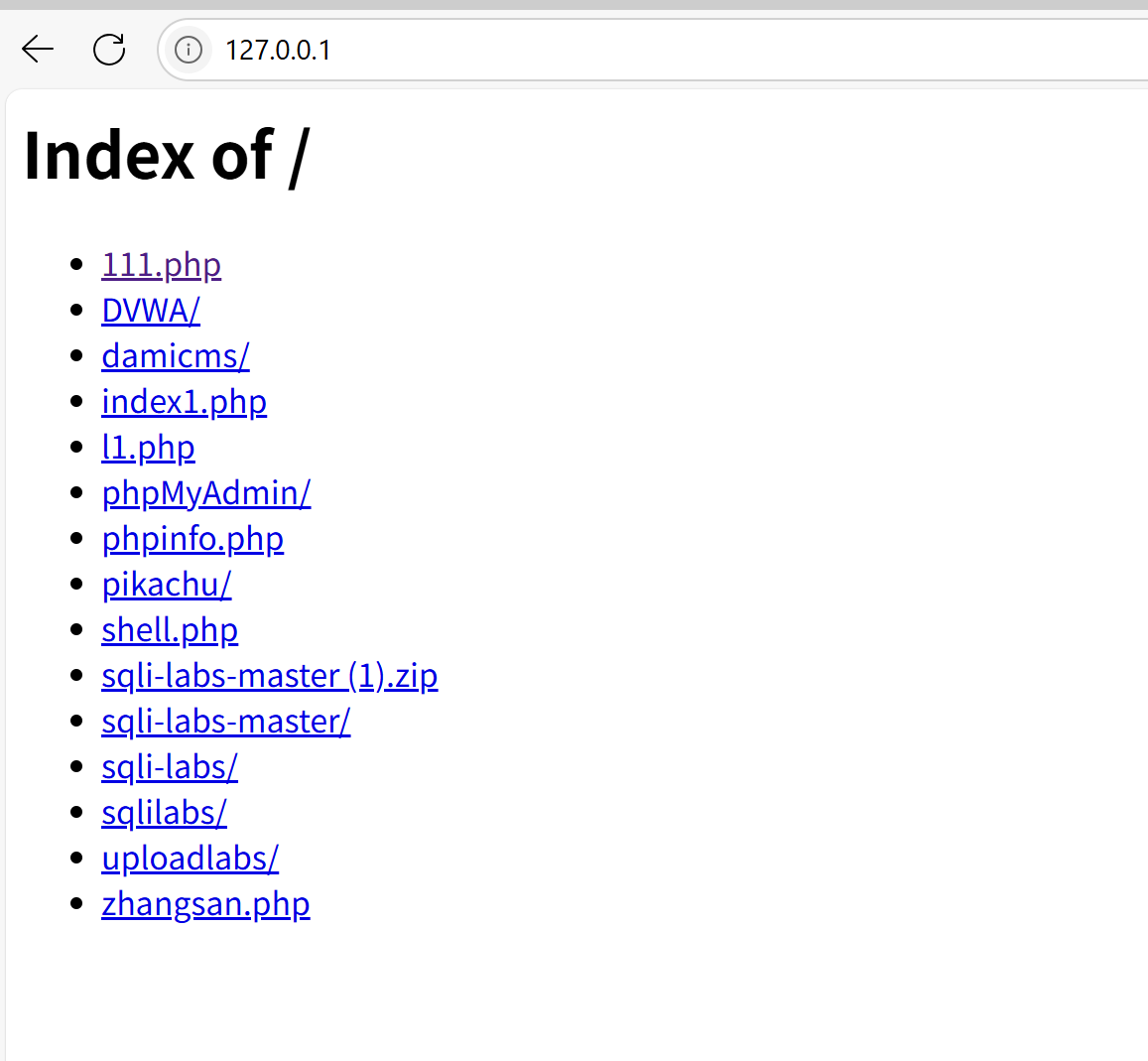

打开允许目录列表,访问127.0.0.1,就可以看到所有目录。

2.Nginx目录穿越漏洞

Nginx 目录穿越漏洞是指由于 Nginx 服务器配置不当或特定版本存在的缺陷,导致攻击者可通过构造包含特殊字符(如 “…/”“…%2f” 等)的 URL 请求,绕过应用程序的路径限制,访问服务器上本不应被允许访问的上级目录及其中的敏感文件。

例如,当 Nginx 配置中存在对静态资源的路径解析不当(如错误使用别名 alias 配置且未正确处理尾部斜杠),或未对用户输入的路径参数进行严格过滤时,攻击者可利用 “…/…/” 等目录跳转序列,访问网站根目录之外的系统文件(如 /etc/passwd、配置文件等),造成敏感信息泄露,甚至为进一步攻击提供条件。该漏洞本质是 Nginx 对路径的解析和访问控制机制存在缺陷,多见于配置不严谨或使用存在漏洞的旧版本环境。

积分推导)

)

)