信息安全概述

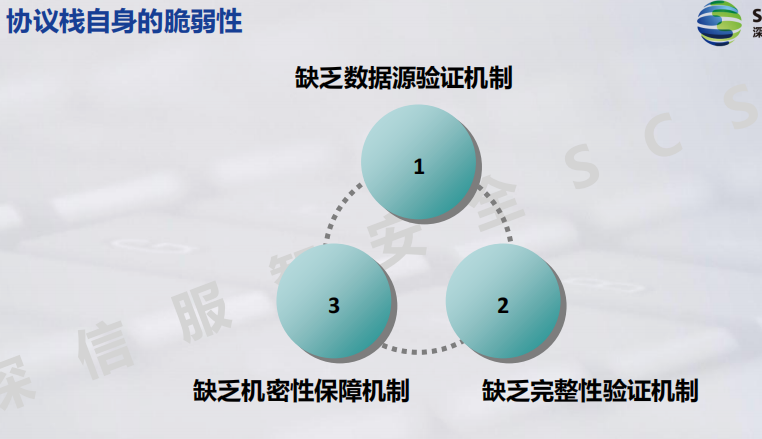

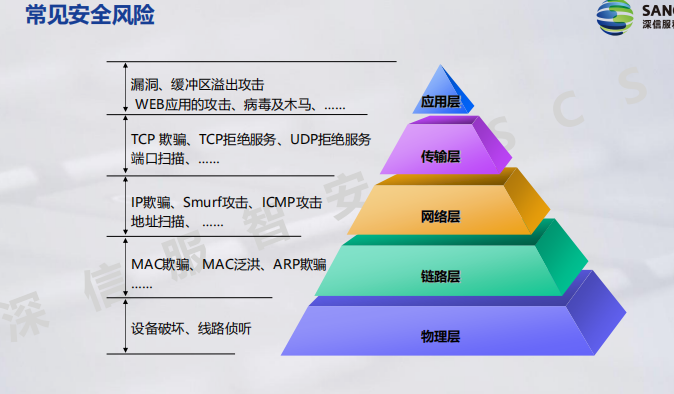

1.2 信息安全的脆弱性及常见安全攻击

• 网络环境的开放性

物理层--物理攻击

• 物理设备破坏

➢ 指攻击者直接破坏网络的各种物理设施,比如服务器设施,或者网络的传输通信设施等

➢ 设备破坏攻击的目的主要是为了中断网络服务

• 物理设备窃听

➢ 光纤监听

➢ 红外监听

自然灾害

• 常见场景:高温、低温、洪涝、龙卷风、暴雨、地震、海啸、雷电等。

• 典型案例:

➢ 2010年澳大利亚的Datacom网络中心,当时的大暴雨将Datacom主机代管中心的天花板冲毁,使得

服务器、存储和网络设备都遭损坏。

➢ 2008年3月19日,美国威斯康辛数据中心被火烧得一塌糊涂,该数据中心耗时十天才得以完全恢复

过来,足以说明该数据中心在当时并没有完备的备份计划。

➢ 2011年3月11日,日本遭受了9级大地震,在此次地震中,日本东京的IBM数据中心受损严重。

➢ 2016年,受台湾地区附近海域地震影响,中国电信使用的FNAL海底光缆阻断。

• 常见处理办法:建设异地灾备数据中心。

• 操作系统的脆弱性及常见攻击

操作系统自身的漏洞

• 人为原因

➢ 在程序编写过程中,为实现不可告人的目的,在程序代码的隐藏处保留后门。

• 客观原因

➢ 受编程人员的能力,经验和当时安全技术所限,在程序中难免会有不足之处,轻则影响程

序效率,重则导致非授权用户的权限提升。

• 硬件原因

➢ 由于硬件原因,使编程人员无法弥补硬件的漏洞,从而使硬件的问题通过软件表现。

终端的脆弱性及常见攻击

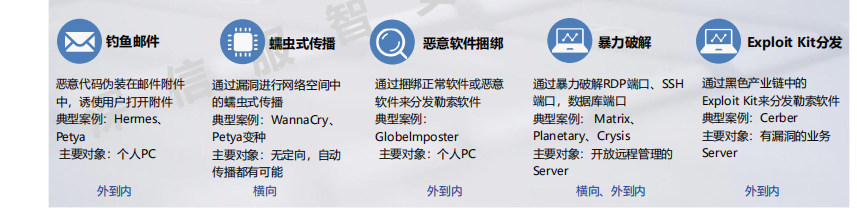

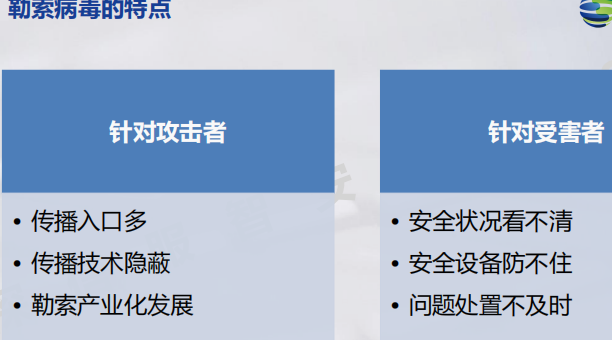

勒索病毒

• 定义:

➢ 一种恶意程序,可以感染设备、网络与数据中心并使其瘫痪,

直至用户支付赎金使系统解锁。

• 特点:

➢ 调用加密算法库、通过脚本文件进行Http请求、通过脚本

文件下载文件、读取远程服务器文件、通过wscript执行文

件、收集计算机信息、遍历文件。

• 危害:

➢ 勒索病毒会将电脑中的各类文档进行加密,让用户无法打开,

并弹窗限时勒索付款提示信息,如果用户未在指定时间缴纳

黑客要求的金额,被锁文件将永远无法恢复。

勒索病毒第一阶段:锁定设备,不加密数据

勒索病毒第二阶段:加密数据,交付赎金后解密

勒索病毒第三阶段:攻陷单点后,横向扩散

勒索病毒第四阶段:加密货币的出现改变勒索格局

勒索病毒第五阶段:RaaS模式初见规模

挖矿病毒

• 定义:

➢ 一种恶意程序,可自动传播,在未授权的情况下,

占用系统资源,为攻击者谋利,使得受害者机器性

能明显下降,影响正常使用。

• 特点:

➢ 占用CPU或GPU等计算资源、自动建立后门、创

建混淆进程、定期改变进程名与PID、扫描ssh文

件感染其他机器。

• 危害:占用系统资源、影响系统正常使用。特洛伊木马

• 定义:

➢ 完整的木马程序一般由两个部份组成:服务器程序与

控制器程序。

➢ “中了木马”就是指安装了木马的服务器程序,若你

的电脑被安装了服务器程序,则拥有控制器程序的人

就可以通过网络控制装有服务器程序的电脑。

• 特点:

➢ 注

蠕虫病毒

• 定义:

➢ 蠕虫是一种可以自我复制的代码,并且通过网络传播,

通常无需人为干预就能传播。蠕虫病毒入侵并完全控

制一台计算机之后,就会把这台机器作为宿主,进而

扫描并感染其他计算机。

• 特点:

➢ 不依赖宿主程序、利用漏洞主动攻击、通过蠕虫网络

隐藏攻击者的位置。

• 危害:拒绝服务、隐私信息丢失

宏病毒

• 定义:

➢ 宏病毒是一种寄存在文档或模板的宏中的计算机病毒。

• 特点:

➢ 感染文档、传播速度极快、病毒制作周期短、多平台

交叉感染

• 危害:

➢ 感染了宏病毒的文档不能正常打印。

➢ 封闭或改变文件存储路径,将文件改名。

➢ 非法复制文件,封闭有关菜单,文件无法正常编辑。

➢ 调用系统命令,造成系统破坏。

流氓软件/间谍软件

• 定义:

➢ 流氓软件是指在未明确提示用户或未经用户许可的情况下,在用户计算机或其他终端上安装运

行,侵害用户合法权益的软件,但不包含中国法律法规规定的计算机病毒。

➢ 间谍软件是一种能够在用户不知情的情况下,在其电脑上安装后门、收集用户信息的软件。它

能够削弱用户对其使用经验、隐私和系统安全的物质控制能力。

• 特点:

➢ 强制安装、难以卸载、浏览器劫持、广告弹出、恶意收集用户信息、恶意卸载、恶意捆绑、恶

意安装等。

• 危害:

➢ 窃取隐私,影响用户使用体验。

僵尸网络

• 定义:

➢ 采用一种或多种传播手段,将大量主机感染僵尸程序,从而在控制者

和被感染主机之间所形成的一个可一对多控制的网络。

➢ 僵尸程序:指实现恶意控制功能的程序代码;

➢ 控制服务器:指控制和通信(C&C)的中心服务器

• 特点:

➢ 可控制的网络,这个网络并不是指物理意义上具有拓扑结构的网络,

它具

➢ 有一定的分布性,随着bot程序的不断传播而不断有新位置的僵尸计

算机添加到这个网络中来,可以一对多地执行相同的恶意行为。

• 危害:

➢ 拒绝服务攻击;发送垃圾邮件;窃取秘密;滥用资源;僵尸网络挖矿

• 其他常见攻击

社工攻击

• 原理:

➢ 社会工程攻击,是一种利用"社会工程学" 来实施

的网络攻击行为。

➢ 在计算机科学中,社会工程学指的是通过与他人

的合法地交流,来使其心理受到影响,做出某些

动作或者是透露一些机密信息的方式。这通常被

认为是一种欺诈他人以收集信息、行骗和入侵计

算机系统的行为。

• 防御手段:

➢ 定期更换各种系统账号密码,使用高强度密码等。

人为因素

• 无意的行为

➢ 工作失误——如按错按钮;

➢ 经验问题——不是每个人都能成为系统管理员,因此

并不了解贸然运行一个不知作用的程序时会怎么样;

➢ 体制不健全——当好心把自己的账号告诉朋友时,你

却无法了解他会如何使用这一礼物;

• 恶意的行为

➢ 出于政治的、经济的、商业的、或者个人的目的

➢ 病毒及破坏性程序、网络黑客

➢ 在Internet上大量公开的攻击手段和攻击程序

防范措施

• 1.提升安全意识,定期对非IT人

员进行安全意识培训和业务培训;

• 2.设置足够强的授权和信任方式,

完善最低权限访问模式;

• 3.组织需要完善和落地管理措施,

保障安全管理制度是实际存在的;

• 4.善于利用已有的安全手段对核

心资产进行安全保护等

拖库、洗库、撞库

跳板攻击

• 原理:

➢ 攻击者通常并不直接从自己的系统向目标发动攻击,

而是先攻破若干中间系统,让它们成为“跳板”,再通

过这些“跳板”完成攻击行动。

➢ 跳板攻击就是通过他人的计算机攻击目标.通过跳板实

施攻击。

• 防御手段:

➢ 安装防火墙,控制流量进出。系统默认不使用超级管

理员用户登录,使用普通用户登录,且做好权限控制。

水坑攻击

• 原理:

➢ 攻击者首先通过猜测(或观察)确定特定目标经常访问

的网站,并入侵其中一个或多个网站,植入恶意软件。

最后,达到感染目标的目的。

1.3 信息安全要素

信息安全的五要素

• 保密性—confidentiality

• 完整性—integrity

• 可用性—availability

• 可控性—controllability

• 不可否认性—Non-repudiation

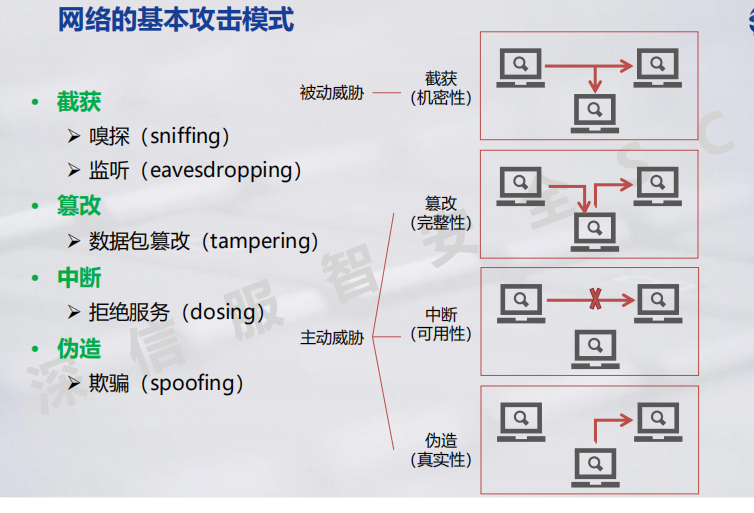

保密性

• 保密性:确保信息不暴露给未授权的实体或进程。

• 目的:即使信息被窃听或者截取,攻击者也无法知晓信息的真实内容。可以对抗网络攻

击中的被动攻击。

完整性

• 只有得到允许的人才能修改实体或进程,并且能够判别出实体或进程是否已被修改。

完整性鉴别机制,保证只有得到允许的人才能修改数据 。可以防篡改。

可用性

• 得到授权的实体可获得服务,攻击者不能占用所有的资源而阻碍授权者的工作。用访问

控制机制,阻止非授权用户进入网络。使静态信息可见,动态信息可操作,防止业务突

然中断。

可控性

• 可控性主要指对危害国家信息(包括利用加密的非法通信活动)的监视审计。控制授

权范围内的信息流向及行为方式。使用授权机制,控制信息传播范围、内容,必要时

能恢复密钥,实现对网络资源及信息的可控性。

不可否认性

• 不可否认性:对出现的安全问题提供调查的依据和手段。使用审计、监控、防抵赖等

安全机制,使得攻击者、破坏者、抵赖者“逃不脱",并进一步对网络出现的安全问题

提供调查依据和手段,实现信息安全的可审查性。

)

:Dify 的实时流式处理(高级篇))

)

)