【漏洞名称】:Apache Tomcat样例目录session操纵漏洞 (Apache Tomcat示例目录漏洞)

【漏洞等级】:中危,5.9分。

【漏洞描述】

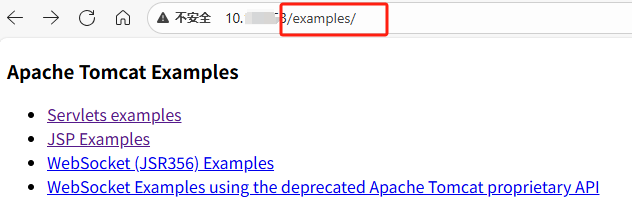

Apache Tomcat默认安装页面中存在examples样例目录,里面存放着Servlets、JSP、WebSocket的一些服务脚本和接口样例。

【漏洞确认】

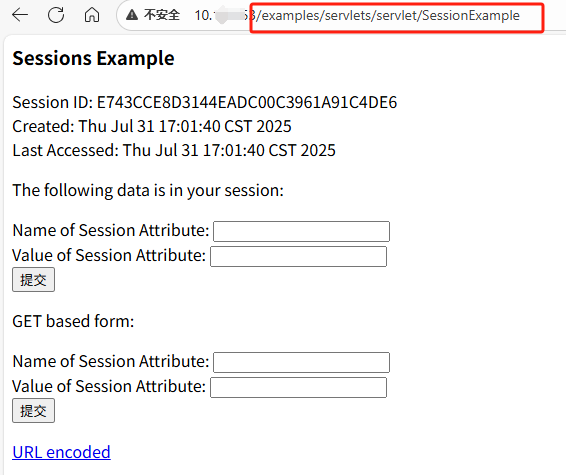

打开类似如下路径,看到类似内容,就是存在此漏洞,这个就是那个session样例。

更改一下目录,可以看到tomcat下默认包含的多个examples,可以继续点击查看。

【漏洞影响】

通过这个页面,可以允许用户对session来进行操控。因为session是全局通用的,因此攻击者可以利用该样例下的session来操控管理员的session来进行会话传输,即使用管理员的账户来进行恶意操作。

【影响版本】

所有Tomcat版本,因为这个样例文件是默认自带的,都有。

【修复方法】

直接删除examples样例目录下的资源。(没啥用,建议删了安心)

或者 设为禁止访问 ;做目录访问权限设置,防止目录遍历。

:以编程方式使用 sqLite,4 个函数,以及 sqLite 移植,合并编译)