防火墙的发展过程

第一种

简单包过滤防火墙

工作于:3、4层

实现了对于IP、UDP、TCP信息的一些检查

优点:速度快、性能高、可用硬件实现;兼容性较好

检查IP、UDP、TCP信息

缺点:

安全性有限:仅能基于数据包的表面层面进行审查,无法深入到应用层

功能单一 :不能状态检查、不支持认证等

ACL配置繁杂、管理起来麻烦

第二种

状态检测防火墙

工作于:3、4、5层

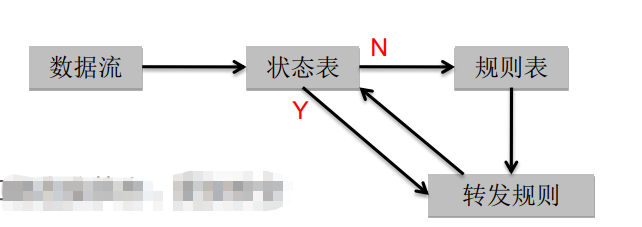

根据通信和应用程序状态(是否有状态表)确定是否允许包的通行

用于识别或者控制数据流是返回的数据流还是首发的数据流(说白了就是,这个数据流标识是不是第一次通过这个防火墙,是就会根据状态表识别判断,不是就要进行acl规则判定)

在数据包进入防火墙时就根据状态表进行识别和判断,无需重复查找规 则

与过滤防火墙不同,状态防火墙保持连接状态的跟踪;连接是否处于初 始化、数据传输、终止状态;它们通过查看TCP头中的SYN、RST、ACK、 FIN和其他控制代码来确定连接的状态;维持一张连接状态表;数据通过时查找这张表;

会话创建

对于TCP报文,三次握手+ALG后创建会话

对于UDP/ICMP/Raw IP报文,首包创建会话

会话

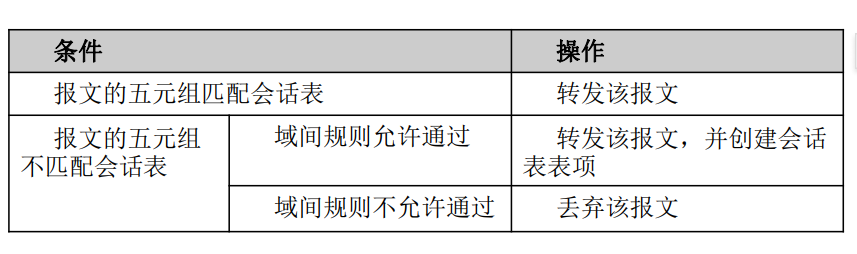

是状态防火墙,采用会话表维持通信状态。会话表包括五个元素: 源IP地址、源端口、目的IP地址、目的端口和协议号(如果支持虚拟防火墙的话还有一个VPN-ID)。当防火墙收到报文后,根据上述五个元素查询会话表

原理流程图

优点:

安全性提升:能够通过跟踪连接状态来保证数据流的合法性,能够有效抵御一些简单的攻击

能够根据状态表来进行快速的判断。

缺点:资源消耗大(相比过滤防火墙)、检测跟踪连接状态时需要消耗更多资源、

处理速度慢

流与会话概念

流:是一个单方向的一个概念,根据报文所携带的五元组或者三元组进行唯一标识。根据IP层协议的不同可将流分为四大类

TCP流:通过五元组唯一标识

UDP流:通过五元组唯一标识

ICMP流:通过三元组 + ICMP type + ICMP code唯一标识

RAW IP流:不属于上述协议的,通过三元组标识

第三种

应用网关防火墙(代理防火墙)

工作于:3、4、5、7层

概念

它是基于应用层的防火墙技术,它通过代理服务器来处理进出网络的数据包。应用代理防火墙可以对数据包的内容进行过滤和检查,可以识别应用层协议(如HTTP、FTP),并可以对数据包进行加密和解密。

优点:支持连接身份认证,能检测应用层数据

缺点:用软件处理,消耗系统资源;仅支持TCP应用;可能需要额外的客户端软件(校园网:天翼校园网)

ALG作用及功能

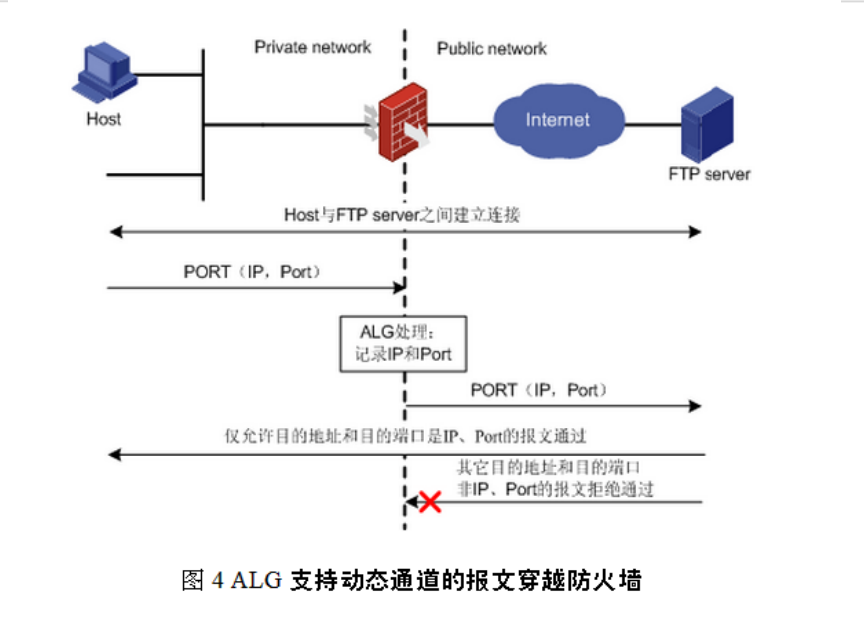

ALG的状态检测是基于应用层协议的,能够监听每一个应用的每个连接所使用的端口,打开合适的通道允许会话中的数据穿过防火墙 ,在会话结束时关闭该通道,从而实现对动态端口应用的有效访问

控制:

会话层状态:记录了传输层报文之间的交互信息,包括源IP地址、源端 口、目的IP地址、目的端口,协议类型等,创建会话状态信息。

动态通道(基于应用层会话状态):当应用层协议报文中携带IP地址、 TCP、UDP端口信息时,这些地址信息会被用于建立动态通道,后续符合 该地址信息的连接将使用已经建立的动态通道来传输数据。

在NAT的实际应用过程中,NAT仅对网络层报文的报文头进行IP地址的识别和转换,对于应用层协议协商过程中报文载荷携带的地址信息则无法进行识别和转换,因此在有NAT处理的组网方案中,NAT利用ALG技术可以对多通道协议进行应用层的报文信息的解析和地址转换,保证应用层上通信的正确性

传统防火墙的局限性

基于边界防御:通过划分信任/非信任网络,基于IP/端口和静态特征进行防护

静态防护模式:无法应对复杂多变的现代网络威胁(如APT攻击、0Day漏洞)

架构问题:串糖葫芦式部署(FW+IPS+AV+WAF)导致成本高、管理难、效率低(单点故障)

IT环境变化带来的挑战

边界模糊化:云计算、移动办公等使传统网络边界消失

攻击复杂化:攻击手段更隐蔽(如高级持续性威胁APT),目标更多样化

静态防御失效:传统基于特征的检测难以应对新型威胁

下一代防火墙(NGFW)核心价值

安全可视

用户行为可视化(身份/终端类型/接入方式)

业务风险可视化(漏洞/数据流)

图形化展示安全态势

持续检测

智能分析攻击行为(APT/僵尸网络检测)

云安全联动(威胁情报/沙箱检测)

深度内容检测(DPI)

协议解析+内容还原集成

Web防护/恶意代码检测/数据防泄露

典型应用场景

互联网出口:终端上网全程保护,阻断恶意流量、检测失陷主机

Web安全:自动化资产发现(防止遗漏的资产没有防护导致遭受攻击)+漏洞扫描+针对性防护

数据中心:分层防护服务器群(应用/WEB/数据库)

广域网接入:分布式部署+集中化管理数据

--计数排序,排序算法复杂度对比和稳定性分析)

)

)

:绘图)

)